Les chercheurs en cybersécurité ont dévoilé aujourd’hui une nouvelle vulnérabilité «wormable» hautement critique – portant un score de gravité de 10 sur 10 sur l’échelle CVSS – affectant les versions de Windows Server 2003 à 2019.

La faille d’exécution de code à distance de 17 ans (CVE-2020-1350), surnommé «SigRed‘by Check Point, pourrait permettre à un attaquant distant non authentifié d’obtenir des privilèges d’administrateur de domaine sur des serveurs ciblés et de prendre le contrôle complet de l’infrastructure informatique d’une organisation.

Un acteur de la menace peut exploiter la vulnérabilité SigRed en envoyant des requêtes DNS malveillantes conçues à un serveur DNS Windows et obtenir l’exécution de code arbitraire, permettant au pirate d’intercepter et de manipuler les e-mails et le trafic réseau des utilisateurs, de rendre les services indisponibles, de récolter les informations d’identification des utilisateurs et bien plus encore.

Dans un détail rapport partagé avec The Hacker News, le chercheur de Check Point Sagi Tzadik a confirmé que la faille est de nature vermifuge, permettant aux attaquants de lancer une attaque qui peut se propager d’un ordinateur vulnérable à un autre sans aucune interaction humaine.

« Un seul exploit peut déclencher une réaction en chaîne qui permet aux attaques de se propager d’une machine vulnérable à une machine vulnérable sans nécessiter d’interaction humaine », a expliqué le chercheur.

« Cela signifie qu’une seule machine compromise pourrait être un » super spreader « , permettant à l’attaque de se propager à travers le réseau d’une organisation dans les minutes qui suivent le premier exploit. »

Après que la firme de cybersécurité a divulgué ses conclusions de manière responsable à Microsoft, le fabricant de Windows a préparé un correctif pour la vulnérabilité et le déploie à partir d’aujourd’hui dans le cadre de son patch de mardi, qui comprend également des mises à jour de sécurité pour 122 autres vulnérabilités, avec un total de 18 failles répertoriées aussi critique et 105 aussi importante en termes de gravité.

Microsoft m’a dit il n’a trouvé aucune preuve montrant que le bogue a été activement exploité par des attaquants et a conseillé aux utilisateurs d’installer immédiatement des correctifs.

« Windows DNS Server est un composant réseau de base. Bien que cette vulnérabilité ne soit actuellement pas connue pour être utilisée dans les attaques actives, il est essentiel que les clients appliquent les mises à jour Windows pour corriger cette vulnérabilité dès que possible », a déclaré Microsoft.

Création de réponses DNS malveillantes

Indiquant que l’objectif était d’identifier une vulnérabilité qui laisserait un attaquant non authentifié compromettre un environnement de domaine Windows, les chercheurs de Check Point ont déclaré qu’ils se concentraient sur le DNS Windows, en examinant de plus près comment un serveur DNS analyse une requête entrante ou une réponse pour un requête transmise.

Une requête transférée se produit lorsqu’un serveur DNS ne peut pas résoudre l’adresse IP d’un nom de domaine donné (par exemple, www.google.com), ce qui entraîne la transmission de la requête à un serveur de noms DNS (NS) faisant autorité.

Pour exploiter cette architecture, SigRed implique la configuration d’un domaine (« deadbeef.fun ») Enregistrements de ressources NS pour pointer vers un serveur de noms malveillant (« ns1.41414141.club ») et interroger le serveur DNS cible pour le domaine afin que ce dernier analyse les réponses du serveur de noms pour toutes les requêtes ultérieures liées au domaine ou à ses sous-domaines.

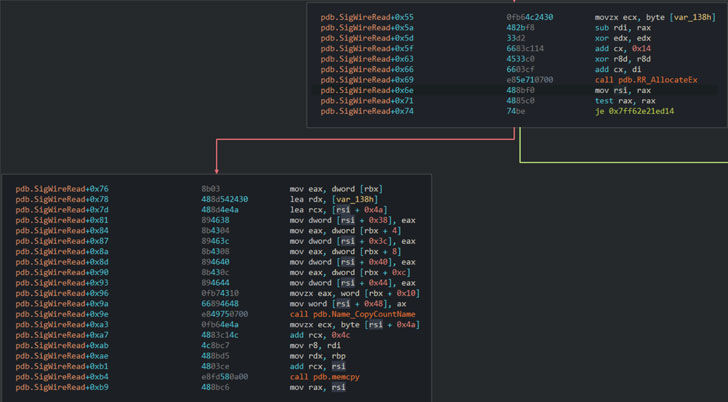

Avec cette configuration en place, un attaquant peut provoquer une faille de débordement d’entier dans la fonction qui analyse les réponses entrantes pour les requêtes transférées (« dns.exe! SigWireRead ») pour envoyer une réponse DNS qui contient un Enregistrement de ressource SIG supérieure à 64 Ko et induit un «débordement de tampon basé sur le tas contrôlé d’environ 64 Ko sur un petit tampon alloué».

Placé différemment; la faille cible la fonction responsable de l’allocation de mémoire pour l’enregistrement de ressource (« RR_AllocateEx ») afin de générer un résultat supérieur à 65 535 octets pour provoquer un débordement d’entier conduisant à une allocation beaucoup plus petite que prévu.

Mais avec un seul message DNS limité à 512 octets en UDP (ou 4 096 octets si le serveur prend en charge mécanismes d’extension) et 65 535 octets en TCP, les chercheurs ont découvert qu’une réponse SIG avec une longue signature à elle seule n’était pas suffisante pour déclencher la vulnérabilité.

Pour y parvenir, l’attaque profite habilement de Compression des noms DNS dans les réponses DNS pour créer un débordement de tampon en utilisant la technique susmentionnée pour augmenter la taille de l’allocation d’une quantité significative.

Exploitation à distance de la faille

Ce n’est pas tout. SigRed peut être déclenché à distance via un navigateur dans des scénarios limités (par exemple, Internet Explorer et les navigateurs Microsoft Edge non basés sur Chromium), permettant à un attaquant d’abuser de la prise en charge des serveurs DNS Windows pour réutilisation des connexions et traitement des requêtes des fonctionnalités pour « faire passer » une requête DNS à l’intérieur d’une charge utile de requête HTTP vers un serveur DNS cible lors de la visite d’un site Web sous leur contrôle.

De plus, le bogue peut être exploité davantage pour fuir les adresses mémoire en corrompant les métadonnées d’un enregistrement de ressource DNS et même atteindre écrire quoi capacités, permettant à un adversaire de détourner le flux d’exécution et de le faire exécuter des instructions involontaires.

Étonnamment, les clients DNS (« dnsapi.dll ») ne sont pas sensibles au même bogue, ce qui conduit les chercheurs à soupçonner que « Microsoft gère deux bases de code complètement différentes pour le serveur DNS et le client DNS, et ne synchronise pas les correctifs de bogues entre eux. . «

Compte tenu de la gravité de la vulnérabilité et des risques élevés d’exploitation active, il est recommandé aux utilisateurs de corriger leurs serveurs DNS Windows affectés pour atténuer le risque.

Comme solution de contournement temporaire, la longueur maximale d’un message DNS (sur TCP) peut être définie sur « 0xFF00 » pour éliminer les risques de dépassement de tampon:

reg ajouter « HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Services DNS Parameters » / v « TcpReceivePacketSize » / t REG_DWORD / d 0xFF00 / f net stop DNS && net start DNS

« Une violation de serveur DNS est une chose très grave. La plupart du temps, cela met l’attaquant à un pouce de toute violation de l’organisation. Il n’y a qu’une poignée de ces types de vulnérabilités jamais publiées », a déclaré Omri Herscovici de Check Point à The Hacker. Nouvelles.

« Toute organisation, grande ou petite, utilisant l’infrastructure Microsoft est exposée à un risque de sécurité majeur, si elle n’est pas corrigée. Le risque serait une violation complète de l’ensemble du réseau d’entreprise. »