Les mainteneurs du système d’exploitation FreeBSD ont publié des mises à jour pour remédier à une vulnérabilité de sécurité affectant le module ping qui pourrait être potentiellement exploitée pour planter le programme ou déclencher l’exécution de code à distance.

Le problème, auquel est attribué l’identifiant CVE-2022-23093impacte toutes les versions supportées de FreeBSD et concerne un débordement de tampon basé sur la pile vulnérabilité dans le service de ping.

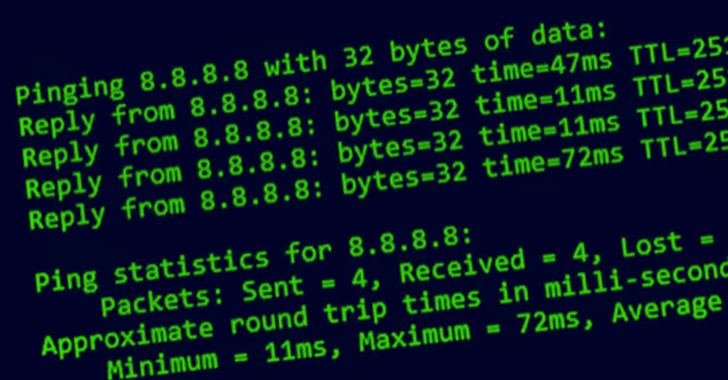

« ping lit les paquets IP bruts du réseau pour traiter les réponses dans la fonction pr_pack() », selon un consultatif publié la semaine dernière.

« Le pr_pack() copie l’IP reçue et ICMP en-têtes dans les tampons de pile pour un traitement ultérieur. Ce faisant, il ne tient pas compte de la présence possible d’en-têtes d’option IP suivant l’en-tête IP dans la réponse ou le paquet cité. »

En conséquence, le tampon de destination peut être débordé jusqu’à 40 octets lorsque les en-têtes d’option IP sont présents.

Le projet FreeBSD a noté que le processus ping s’exécute dans un bac à sable en mode capacité et est donc limité dans la façon dont il peut interagir avec le reste du système d’exploitation.

OPNsense, un logiciel de pare-feu et de routage open source basé sur FreeBSD, a également a publié un patch (version 22.7.9) pour combler le trou de sécurité, ainsi que d’autres problèmes.

Les résultats viennent alors que les chercheurs de Qualys ont détaillé un autre nouvelle vulnérabilité dans le programme snap-confine du système d’exploitation Linux, en s’appuyant sur une précédente faille d’élévation de privilèges (CVE-2021-44731) qui a été révélée en février 2022.

Les snaps sont des packages d’applications autonomes qui peuvent être distribués par les développeurs en amont aux utilisateurs.

La nouvelle faille (CVE-2022-3328), introduite dans le cadre d’un correctif pour CVE-2021-44731, peut être enchaînée avec deux autres failles dans multivoies appelé Leeloo Multipath – un contournement d’autorisation et une attaque par lien symbolique suivis comme CVE-2022-41974 et CVE-2022-41973 – pour obtenir les privilèges root.

Étant donné que le démon multipathd s’exécute par défaut en tant que root, une exploitation réussie des failles pourrait permettre à un acteur malveillant non privilégié d’obtenir les autorisations les plus élevées sur l’hôte vulnérable et d’exécuter du code arbitraire.