Les applications bancaires du Brésil sont ciblées par une version plus insaisissable et plus furtive d’un cheval de Troie d’accès à distance (RAT) Android capable de mener des attaques de fraude financière en volant des codes d’authentification à deux facteurs (2FA) et en lançant des transactions malveillantes à partir d’appareils infectés à transférer l’argent des comptes des victimes vers un compte géré par l’auteur de la menace.

IBM X-Force surnommé le malware bancaire BrazKing, précédemment appelé PixStealer par Check Point Research. Le RAT mobile a été vu pour la première fois vers novembre 2018, selon à ThreatFabric.

« Il s’avère que ses développeurs ont travaillé pour rendre le malware plus agile qu’auparavant, déplaçant son mécanisme de superposition de base pour extraire de faux écrans de superposition du serveur de commande et de contrôle (C2) en temps réel », IBM X-Force chercheur Shahar Tavor c’est noté dans une plongée technique approfondie publiée la semaine dernière. « Le malware […] permet à l’attaquant d’enregistrer les frappes, d’extraire le mot de passe, de prendre le relais, d’initier une transaction et de récupérer d’autres détails d’autorisation de transaction pour la terminer.

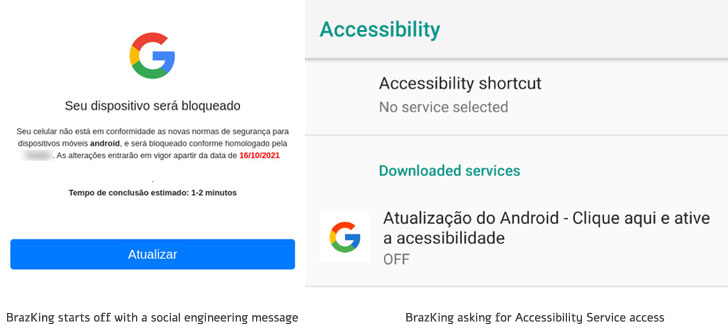

La routine d’infection démarre avec un message d’ingénierie sociale qui comprend un lien vers un site Web HTTPS qui avertit les victimes potentielles des problèmes de sécurité de leurs appareils, tout en proposant une option pour mettre à jour le système d’exploitation vers la dernière version. Cependant, pour que les attaques réussissent, les utilisateurs devront explicitement activer un paramètre pour installer des applications de sources inconnues.

BrazKing, comme son prédécesseur, abuse des autorisations d’accessibilité pour effectuer des attaques de superposition sur les applications bancaires, mais au lieu de récupérer un faux écran à partir d’une URL codée en dur et de le présenter au-dessus de l’application légitime, le processus est désormais mené côté serveur afin que la liste des applications ciblées peut être modifiée sans apporter de modifications au malware lui-même.

« La détection de l’application en cours d’ouverture est désormais effectuée côté serveur et le logiciel malveillant envoie régulièrement du contenu à l’écran au C2. La saisie des informations d’identification est ensuite activée à partir du serveur C2, et non par une commande automatique du logiciel malveillant », Tavor mentionné.

Les chevaux de Troie bancaires comme BrazKing sont particulièrement insidieux dans la mesure où, après l’installation, ils ne nécessitent qu’une seule action de la part de la victime, c’est-à-dire permettre au service d’accessibilité d’Android de libérer pleinement leurs fonctionnalités malveillantes. Armé des autorisations nécessaires, le malware recueille des informations de la machine infectée, notamment la lecture des messages SMS, la capture des frappes au clavier et l’accès aux listes de contacts.

« Accessibility Service est connu depuis longtemps pour être le talon d’Achille du système d’exploitation Android », Lukas Stefanko, chercheur chez ESET. mentionné l’année dernière.

En plus de cela, le malware prend également plusieurs mesures pour essayer de se protéger une fois qu’il a été installé afin d’éviter la détection et la suppression. BrazKing est conçu pour surveiller les utilisateurs lorsqu’ils lancent une solution antivirus ou ouvrent l’écran de désinstallation de l’application, et si c’est le cas, les renvoient rapidement à l’écran d’accueil avant qu’aucune action ne puisse être entreprise.

« Si l’utilisateur tentait de restaurer l’appareil aux paramètres d’usine, BrazKing appuierait rapidement sur les boutons « Retour » et « Accueil » plus rapidement qu’un humain, l’empêchant de supprimer le logiciel malveillant de cette manière », a expliqué Tavor.

Le but ultime du malware est de permettre à l’adversaire d’interagir avec les applications en cours d’exécution sur l’appareil, de garder un œil sur les applications que les utilisateurs consultent à un moment donné, d’enregistrer les frappes saisies dans les applications bancaires et d’afficher des écrans de superposition frauduleux pour siphonner les codes PIN et les codes 2FA de la carte de paiement, et éventuellement effectuer des transactions non autorisées.

« Les principaux chevaux de Troie bancaires de bureau ont depuis longtemps abandonné les domaines bancaires grand public pour des primes plus importantes dans Fraude au BEC, les attaques de ransomware et les casses individuels de grande valeur « , a déclaré Tavor. » Ceci, combiné à la tendance actuelle à la transition des services bancaires en ligne vers le mobile, a créé un vide dans l’arène souterraine de la cybercriminalité qui a été comblé par des logiciels malveillants bancaires mobiles. «