Des chercheurs en cybersécurité ont dévoilé lundi une nouvelle campagne anti-spam distribuant une nouvelle variante d’un chargeur de logiciels malveillants appelé « Buer » écrit en Rust, illustrant comment les adversaires perfectionnent constamment leurs outils malveillants pour échapper à l’analyse.

Surnommé «RustyBuer», le logiciel malveillant est distribué via des e-mails se faisant passer pour des avis d’expédition du support DHL, et aurait affecté pas moins de 200 organisations dans plus de 50 secteurs verticaux depuis début avril.

«La nouvelle variante Buer est écrite en Rust, un langage de programmation efficace et facile à utiliser qui devient de plus en plus populaire», chercheurs de Proofpoint mentionné dans un rapport partagé avec The Hacker News. «La réécriture du malware dans Rust permet à l’acteur de la menace de mieux échapper aux capacités de détection Buer existantes.»

Introduit pour la première fois en août 2019, Buer est une offre modulaire de malware-as-a-service qui est vendue sur des forums souterrains et utilisée comme un téléchargeur de première étape pour fournir des charges utiles supplémentaires, fournissant un compromis initial des systèmes Windows des cibles et permettant à l’attaquant d’établir une «tête de pont numérique» pour autre activité malveillante. Un Proofpoint Analyse en décembre 2019, Buer a été qualifié de malware entièrement codé en C, à l’aide d’un panneau de contrôle écrit en .NET Core.

En septembre 2020, les opérateurs derrière le Rançongiciel Ryuk ont été trouvés en utilisant le compte-gouttes de logiciels malveillants Buer comme vecteur d’accès initial dans le cadre d’une campagne de spam. Puis une attaque de phishing découverte en février 2021 employé des leurres sur le thème des factures pour inciter les utilisateurs à ouvrir des documents Microsoft Excel contenant des macros malveillantes, qui téléchargent et exécutent le compte-gouttes Buer sur le système infecté.

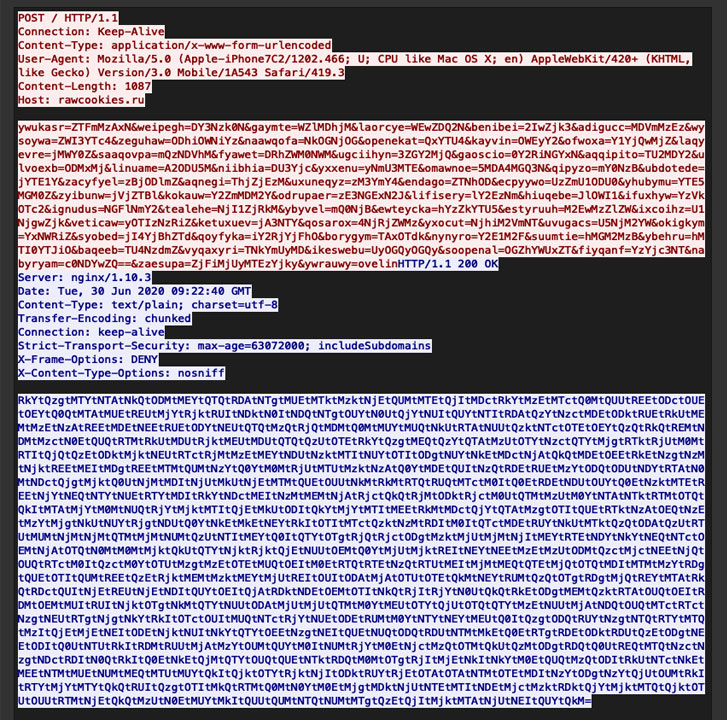

|

| Demande POST initiale de Buer Loader |

La nouvelle campagne maldoc qui a livré le chargeur de logiciels malveillants Buer suit un modus operandi similaire, utilisant des e-mails de phishing sur le thème de DHL pour distribuer des documents Word ou Excel militarisés qui abandonnent la variante Rust du chargeur Buer. Le départ « inhabituel » du langage de programmation C signifie que Buer est désormais capable de contourner les détections basées sur les fonctionnalités du malware écrit en C.

« Les malwares réécrits et l’utilisation de leurres plus récents qui tentent de paraître plus légitimes, suggèrent que les acteurs de la menace utilisant RustyBuer font évoluer leurs techniques de multiples façons pour échapper à la détection et tenter d’augmenter les taux de clics réussis », ont déclaré les chercheurs.

Étant donné que Buer agit comme un chargeur de premier niveau pour d’autres types de logiciels malveillants, y compris Cobalt Strike et les souches de ransomwares, les chercheurs de Proofpoint estiment que les cyber-attaquants peuvent utiliser le chargeur pour prendre pied dans les réseaux cibles et vendre l’accès à d’autres acteurs. dans ce qui est un schéma « accès en tant que service »

RustyBuer est le dernier d’une série d’efforts visant à ajouter une couche supplémentaire d’opacité, car les cybercriminels accordent une attention accrue aux nouveaux langages de programmation dans l’espoir que cela permettra au code d’attaque de dépasser les défenses de sécurité. Plus tôt cette année, un logiciel malveillant appelé « NimzaLoader » a été identifié comme étant écrit en langage de programmation Nim, suivi d’un logiciel publicitaire macOS nommé « Convuster« qui était basé sur Rust.

« Lorsqu’elle est associée aux tentatives d’acteurs menaçants qui tirent parti de RustyBuer pour légitimer davantage leurs leurres, il est possible que la chaîne d’attaque soit plus efficace pour obtenir l’accès et la persistance », ont conclu les chercheurs.