Au cours des dernières années, le paysage des menaces de cybersécurité est devenu progressivement plus complexe et dangereux. Le monde en ligne regorge désormais de voleurs de données, d’extorqueurs et même d’acteurs étatiques qui cherchent à exploiter les vulnérabilités des défenses numériques des entreprises.

Et malheureusement, les méchants ont le dessus en ce moment. Cela s’explique en partie par les retombées de la numérisation rapide rendue nécessaire par la pandémie de COVID-19.

Selon les recherches sur le sujet, plus de la moitié des entreprises n’ont pas encore atténué les risques créés par cette numérisation. Et lorsque vous ajoutez à ce fait une pénurie persistante de travailleurs en cybersécurité, vous avez l’étoffe d’une situation effrayante.

Mais les entreprises ne sont pas impuissantes. Il y a beaucoup de choses qu’ils peuvent faire pour augmenter leurs défenses alors qu’ils cherchent à atténuer les cyber-risques. Et le meilleur de tous, certaines de ces options ne leur coûteront rien.

Un bon exemple de cela est la plate-forme de sécurité open-source Wazuh. Il offre aux entreprises une solution gratuite aux six principales cybermenaces suivantes, et plus encore.

Rançongiciels et logiciels malveillants

De toutes les menaces numériques auxquelles les entreprises sont actuellement confrontées, il y en a une qui, selon la plupart des experts, est la plus urgente. C’est la menace des rançongiciels. Le ransomware est un type de logiciel malveillant conçu pour prendre en otage les systèmes et les données de l’entreprise à l’aide d’une technologie de cryptage sophistiquée.

Une fois qu’il entre dans un réseau d’entreprise, il crypte les données précieuses et demande un paiement pour rendre l’accès à ces données à l’entreprise.

Le problème est qu’il n’y a jamais aucune garantie qu’un paiement entraînera la publication des données. Et 80 % des entreprises qui paient pour récupérer leurs données finissent par être ciblées pour une deuxième attaque. Ainsi, le seul moyen infaillible de gérer les ransomwares est de les éviter en premier lieu. Et c’est la première chose que Wazuh peut aider.

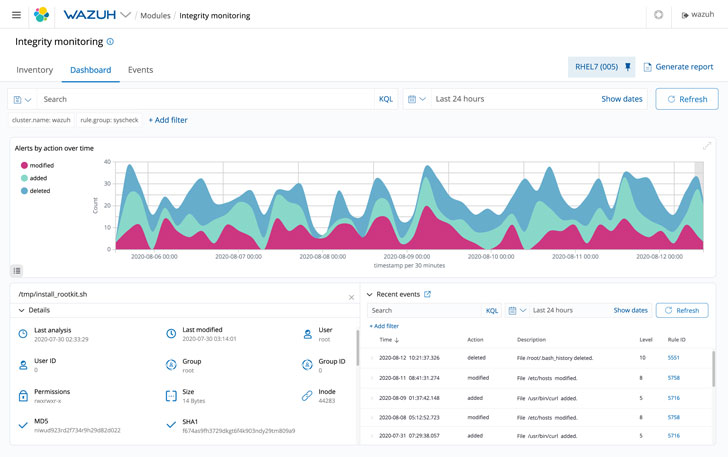

Il existe plusieurs façons pour Wazuh d’accomplir cela sur les machines sur lesquelles il s’exécute. Tout d’abord, il utilise un module « Scanless Vulnerability Detection » qui fonctionne avec une base de données CVE (Common Vulnerabilities and Exposures) pour rechercher des vulnérabilités dans le logiciel et le matériel. Ensuite, il recherche les erreurs de configuration qui pourraient permettre à des logiciels malveillants de se propager. Et enfin, il effectue la surveillance du système de fichiers en utilisant le « Surveillance de l’intégrité des fichiers » pour rechercher les signes révélateurs d’une attaque de ransomware en temps réel.

Intrusions basées sur le réseau

L’une des raisons pour lesquelles les menaces telles que les rançongiciels, les portes dérobées et les logiciels malveillants sont si dangereux est leur capacité à se propager au sein d’un réseau d’entreprise compromis. Cela signifie qu’une faille de sécurité sur une seule machine pourrait entraîner une cyberattaque à l’échelle de l’entreprise. Et la seule façon de repérer quelque chose comme ça est de surveiller le trafic réseau pour rechercher une activité inhabituelle.

Wazuh le fait en s’intégrant à une autre solution open source leader de l’industrie appelée Suricate. Il s’agit d’une plate-forme sophistiquée de détection, de prévention et de surveillance de la sécurité du réseau qui peut détecter les cyberattaques et les arrêter dans leur élan. Et avec l’ajout d’un autre composant gratuit — HibouH — les gestionnaires de réseau peuvent voir une visualisation complète de l’utilisation du réseau pour repérer les menaces potentielles avant qu’elles ne puissent causer de réels dommages.

Logiciels vulnérables et obsolètes

Croyez-le ou non, la majorité des cyberattaques exploitent des vulnérabilités dont les éditeurs de logiciels sont déjà conscients. La raison pour laquelle ils peuvent le faire est que les utilisateurs d’ordinateurs – et en particulier les utilisateurs professionnels – ne font pas un très bon travail pour maintenir leurs logiciels à jour. Et rien qu’en faisant cela, les entreprises peuvent obtenir une mise à niveau instantanée de leurs cyberdéfense.

Wazuh les aide en effectuant des analyses de vulnérabilité à l’échelle du réseau qui peuvent identifier les failles de sécurité connues. Et via une interface unique, il identifie les correctifs de sécurité manquants qui résoudront les problèmes lorsqu’ils seront disponibles. Cela permet aux administrateurs de corriger plus facilement les vulnérabilités connues et de suivre celles pour lesquelles des correctifs ne sont pas encore disponibles.

Attaques DDoS

Une autre cybermenace courante implique l’utilisation du trafic Internet pour paralyser un système ou un réseau ciblé.

Il s’agit d’une attaque par déni de service distribué (DDoS) et, bien qu’elle ne soit généralement pas destructrice, elle peut entraîner des heures d’indisponibilité pour une cible. Les cybercriminels mènent de telles attaques en exploitant la puissance de milliers d’ordinateurs et d’appareils compromis pour diriger une vague de trafic Internet sans signification vers leur cible.

Finalement, le système affecté manque de ressources pour y faire face et est effectivement mis hors ligne.

Il existe des règles intégrées prêtes à l’emploi dans Wazuh qui peuvent identifier les attaques par force brute et DDoS en corrélant plusieurs événements d’échec d’authentification. De cette façon, la plate-forme peut aider les administrateurs réseau à court-circuiter les attaques DDoS en cours et à arrêter les tentatives de piratage par force brute visant les ports SSH et RDP ouverts.

Fuites de données

L’une des plus grandes cybermenaces auxquelles les entreprises doivent faire face chaque jour est la possibilité que leurs données propriétaires ou sensibles tombent entre de mauvaises mains.

Parfois, cela se produit lorsqu’un utilisateur non autorisé accède à un système protégé et exfiltre des données. Et d’autres fois, cela se produit par la négligence – ou la malveillance – d’un employé ou d’un autre initié.

Afin de se protéger contre les premiers, Wazuh dispose d’une gamme de fonctionnalités de surveillance en temps réel qui peuvent détecter un accès non autorisé via des règles personnalisées, alertant les gestionnaires lorsque des commandes malveillantes sont exécutées. Et pour se prémunir contre ce dernier, il peut surveiller l’utilisation par les employés des périphériques de stockage externes tels que les clés USB et autres pour aider les administrateurs à appliquer la politique de sécurité des données de l’entreprise. Il peut même exécuter des audits de toute utilisation de la ligne de commande par des utilisateurs autorisés, pour rechercher des tentatives de contournement des restrictions d’accès aux données basées sur l’interface graphique.

Conformité réglementaire

Les cybercriminels ne sont pas la seule menace numérique à laquelle les entreprises doivent faire face. Ils peuvent également faire face à des répercussions en cas de non-respect des normes réglementaires auxquelles ils sont soumis. Et à mesure que le nombre de ces normes continue d’augmenter, le fardeau auquel les entreprises sont confrontées pour garantir leur conformité augmente également.

La bonne nouvelle est que Wazuh est construit dans un souci de conformité. Ses règles de détection et de journalisation intégrées sont mappées à diverses exigences de conformité majeures. Cela signifie qu’il peut automatiquement joindre des informations de conformité aux alertes qu’il génère.

Les cadres réglementaires qu’il prend en charge immédiatement comprennent :

- Critères des services de confiance (TSC SOC2)

- Norme de sécurité des données de l’industrie des cartes de paiement (PCI DSS)

- Publication spéciale NIST 800-53 (NIST 800-53)

- Règlement général sur la protection des données (RGPD)

- Guide de bonnes pratiques 13 (GPG13)

- Loi sur la portabilité et la responsabilité de l’assurance maladie (HIPAA)

Ces fonctionnalités aident les administrateurs dans la tâche complexe de conformité et dans le respect de leurs exigences en matière de rapports si nécessaire.

L’essentiel

Le paysage des cybermenaces continue d’évoluer et présente un défi de sécurité de plus en plus grand pour les entreprises. Et pour cette raison, ils doivent utiliser tous les outils à leur disposition pour se défendre.

Heureusement, Wazuh offre aux entreprises une plate-forme de sécurité sophistiquée sans nécessiter d’investissements technologiques massifs. Et compte tenu de sa polyvalence, il devrait être une solution incontournable pour toute entreprise en quête de relever le défi de la cybersécurité moderne.

Si vous ne l’avez pas encore essayé, vous devriez. Wazuh est une solution entièrement open-source, téléchargeable gratuitement et facile à utiliser. Il existe également une documentation complète décrivant ses fonctionnalités, ses capacités et son utilisation.