Plus tôt dans la journée, un chercheur en sécurité a révélé publiquement des détails et un code d’exploitation de preuve de concept pour une vulnérabilité d’exécution de code à distance critique et non corrigée affectant le logiciel de forum Internet largement utilisé. vBulletin qui est déjà sous exploitation active dans la nature.

vBulletin est un logiciel de forum Internet propriétaire largement utilisé, basé sur un serveur de base de données PHP et MySQL, qui alimente plus de 100 000 sites Web sur Internet, y compris les sites Web et les forums des entreprises Fortune 500 et Alexa Top 1 million.

En septembre de l’année dernière, un autre chercheur anonyme en sécurité a révélé publiquement une vulnérabilité RCE de l’époque zéro jour dans vBulletin, identifiée comme CVE-2019-16759, et a reçu une cote de gravité critique de 9,8, permettant aux attaquants d’exécuter des commandes malveillantes sur le serveur distant sans nécessiter d’authentification pour se connecter au forum.

Un jour après la divulgation de CVE-2019-16759, l’équipe vBulletin a publié correctifs de sécurité cela a résolu le problème, mais il s’avère que le correctif était insuffisant pour bloquer l’exploitation de la faille.

Contournement du correctif pour la faille CVE-2019-16759 RCE

Le nouveau zero-day, découvert et publié publiquement par le chercheur en sécurité Amir Etemadieh (Zenofex), est un contournement pour CVE-2019-16759. La faille n’a reçu aucun identifiant CVE au moment de la publication de ce billet de blog.

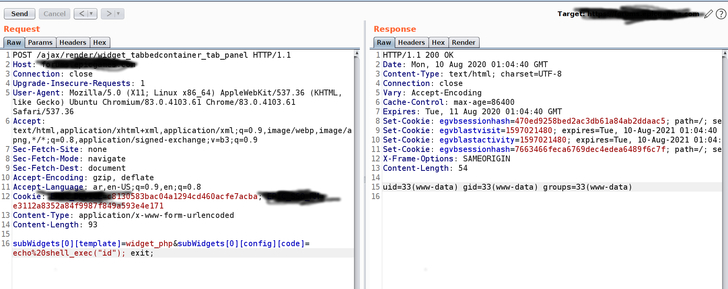

Le dernier jour zéro vulnérabilité doit être considéré comme un problème grave car il est exploitable à distance et ne nécessite pas d’authentification. Il peut facilement être exploité en utilisant un code d’exploitation d’une seule commande d’une seule ligne qui peut entraîner l’exécution de code à distance dans le dernier logiciel vBulletin.

Selon le chercheur, le correctif pour CVE-2019-16759 n’a pas résolu les problèmes présents dans le modèle « widget_tabbedcontainer_tab_panel », c’est-à-dire sa capacité à charger un modèle enfant contrôlé par l’utilisateur et à charger le modèle enfant, il prend une valeur de une valeur nommée séparément et la place dans une variable nommée « widgetConfig », permettant ainsi au chercheur de contourner le correctif pour CVE-2019-16759.

Le chercheur a également publié trois charges utiles d’exploit de preuves de concept écrites dans plusieurs langues, notamment Bash, Python et Ruby.

Des hackers exploitant activement vBulletin Zero-Day

Peu de temps après la publication du code d’exploitation PoC, les pirates ont commencé à exploiter le zero-day pour sites vBulletin cibles.

Selon Jeff Moss, créateur des conférences sur la sécurité DefCon et Black Hat, le forum DefCon a également été attaqué par l’exploit 3 heures seulement après la divulgation de la faille.

« Un nouveau VBulletin Zero Day a été abandonné hier par @Zenofex qui a révélé que le correctif CVE-2019-16759 était incomplet – en trois heures, https://forum.defcon.org a été attaqué, mais nous y étions prêts. Désactivez le rendu PHP pour protégez-vous jusqu’à ce qu’il soit corrigé! Mousse.

Correctif officiel vBulletin et atténuations

L’équipe vBulletin a immédiatement répondu à la faille zero-day publiée publiquement et a publié un nouveau correctif de sécurité qui désactive le module PHP du logiciel vBulletin pour résoudre le problème, assurant à ses utilisateurs qu’il sera entièrement supprimé dans la future version de vBulletin 5.6.4 .

Les responsables du forum ont conseillé aux développeurs de considérer toutes les anciennes versions de vBulletin comme vulnérables et de mettre à niveau leurs sites pour exécuter vBulletin 5.6.2 dès que possible. Les développeurs peuvent consulter Aperçu rapide: Mettre à niveau vBulletin Connect dans les forums d’assistance pour plus d’informations sur la mise à niveau.

Bien que The Hacker News conseille vivement aux utilisateurs et aux développeurs de mettre à niveau leurs forums vers la nouvelle version de vBulletin, ceux qui ne peuvent pas mettre à jour immédiatement peuvent atténuer le nouveau zero-day en désactivant les widgets PHP dans vos forums, pour ce faire:

- Allez dans le panneau de configuration de l’administrateur de vBulletin et cliquez sur « Paramètres » dans le menu de gauche, puis sur « Options » dans le menu déroulant.

- Choisissez « Paramètres généraux », puis cliquez sur « Modifier les paramètres ».

- Recherchez « Désactiver le rendu PHP, HTML statique et module publicitaire ». Définissez-le sur « Oui ».

- Cliquez sur « Enregistrer »

Notez que ces modifications pourraient interrompre certaines fonctionnalités, mais atténueront le problème jusqu’à ce que vous prévoyiez d’appliquer les correctifs de sécurité officiels.