Une variante auparavant non documentée et pour la plupart non détectée d’une porte dérobée Linux appelée Porte BPF a été repéré dans la nature, a déclaré la société de cybersécurité Deep Instinct dans un rapport technique publié cette semaine.

« BPFDoor conserve sa réputation de malware extrêmement furtif et difficile à détecter avec cette dernière itération », ont déclaré les chercheurs en sécurité Shaul Vilkomir-Preisman et Eliran Nissan. a dit.

BPFDoor (alias JustForFun), documenté pour la première fois par PwC et Laboratoires de sécurité élastiques en mai 2022, est une porte dérobée Linux passive associée à un acteur menaçant chinois appelé Menchen rouge (alias DécisifArchitecte ou Red Dev 18), qui est connu pour distinguer les fournisseurs de télécommunications au Moyen-Orient et en Asie depuis au moins 2021.

Le logiciel malveillant est spécifiquement destiné à établissement d’un accès à distance persistant à des environnements cibles compromis pendant de longues périodes, avec des preuves indiquant que l’équipe de piratage a exploité la porte dérobée sans être détectée pendant des années.

BPFDoor tire son nom de l’utilisation des filtres de paquets Berkeley (BPF) – une technologie qui permet d’analyser et de filtrer le trafic réseau dans les systèmes Linux – pour les communications réseau et de traiter les commandes entrantes.

Ce faisant, les pirates peuvent pénétrer dans le système d’une victime et exécuter du code arbitraire sans être détectés par les pare-feu, tout en filtrant simultanément les données inutiles.

Les découvertes de Deep Instinct proviennent d’un Artéfact BPFDoor qui a été téléchargé sur VirusTotal le 8 février 2023. Au moment de la rédaction, seuls trois fournisseurs de sécurité ont signalé le binaire ELF comme malveillant.

L’une des principales caractéristiques qui rendent la nouvelle version de BPFDoor encore plus évasive est sa suppression de nombreux indicateurs codés en dur et l’incorporation à la place d’une bibliothèque statique pour le chiffrement (libtomcrypt) et un shell inversé pour la communication de commande et de contrôle (C2).

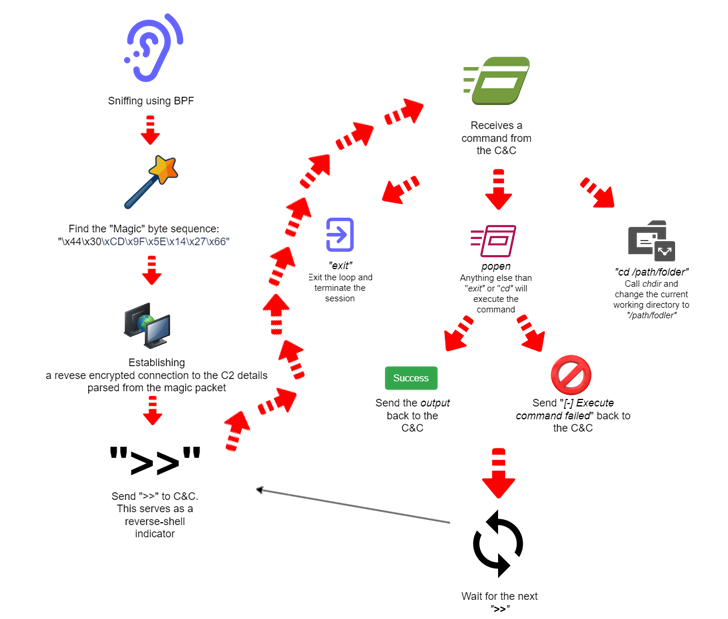

Au lancement, BPFDoor est configuré pour ignorer divers signaux du système d’exploitation pour éviter qu’il ne soit résilié. Il alloue ensuite une mémoire tampon et crée un socket spécial de reniflage de paquets qui surveille le trafic entrant avec un Séquence d’octets magiques en accrochant un filtre BPF sur la prise brute.

« Lorsque BPFdoor trouve un paquet contenant ses Magic Bytes dans le trafic filtré, il le traite comme un message de son opérateur et analyse deux champs et se bifurque à nouveau », ont expliqué les chercheurs.

« Le processus parent continuera et surveillera le trafic filtré passant par le socket tandis que l’enfant traitera les champs précédemment analysés comme une combinaison de commande et de contrôle IP-Port et tentera de le contacter. »

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

Dans la dernière étape, BPFDoor met en place une session shell inversée chiffrée avec le serveur C2 et attend d’autres instructions à exécuter sur la machine compromise.

Le fait que BPFDoor soit resté caché pendant une longue période témoigne de sa sophistication, alors que les acteurs de la menace développent de plus en plus de logiciels malveillants ciblant les systèmes Linux en raison de leur prévalence dans les environnements d’entreprise et de cloud.

Le développement vient comme Google annoncé un nouveau filtre de paquets Berkeley étendu (eBPF) cadre de fuzzing appelé Avertisseur sonore pour aider à durcir Linux noyau et assurez-vous que les programmes en bac à sable qui s’exécutent dans un contexte privilégié sont valides et sûrs.

Le géant de la technologie a en outre déclaré que la méthode de test avait conduit à la découverte d’un faille de sécurité (CVE-2023-2163) qui pourraient être exploitées pour obtenir une lecture et une écriture arbitraires de la mémoire du noyau.