Des chercheurs en cybersécurité ont révélé lundi une nouvelle vague d’attaques en cours exploitant plusieurs vulnérabilités pour déployer des variantes de Mirai sur des systèmes compromis.

« Une fois l’exploitation réussie, les attaquants tentent de télécharger un script shell malveillant, qui contient d’autres comportements d’infection tels que le téléchargement et l’exécution de variantes de Mirai et de brutaux », « Unit 42 Threat Intelligence Team de Palo Alto Networks mentionné dans un article.

La série de vulnérabilités exploitées comprend:

- VisualDoor – une vulnérabilité d’injection de commande à distance SonicWall SSL-VPN qui a été découverte plus tôt en janvier

- CVE-2020-25506 – une vulnérabilité d’exécution de code à distance (RCE) du pare-feu DNS-320 D-Link

- CVE-2021-27561 et CVE-2021-27562 – Deux vulnérabilités dans Yealink Device Management qui permettent à un attaquant non authentifié d’exécuter des commandes arbitraires sur le serveur avec les privilèges root

- CVE-2021-22502 – une faille RCE dans Micro Focus Operation Bridge Reporter (OBR), affectant la version 10.40

- CVE-2019-19356 – un exploit RCE du routeur sans fil Netis WF2419, et

- CVE-2020-26919 – une vulnérabilité Netgear ProSAFE Plus RCE

Sont également inclus dans le mélange trois vulnérabilités d’injection de commande précédemment non divulguées qui ont été déployées contre des cibles inconnues, dont l’une, selon les chercheurs, a été observée en conjonction avec MooBot.

Les attaques auraient été détectées sur une période d’un mois allant du 16 février au 13 mars.

Indépendamment des failles utilisées pour réussir l’exploitation, la chaîne d’attaque implique l’utilisation de l’utilitaire wget pour télécharger un script shell à partir de l’infrastructure du malware qui est ensuite utilisée pour récupérer Mirai binaires, un malware notoire qui transforme les appareils IoT en réseau exécutant Linux en robots contrôlés à distance pouvant être utilisés dans le cadre d’un botnet lors d’attaques réseau à grande échelle.

Outre le téléchargement de Mirai, des scripts shell supplémentaires ont été repérés en train de récupérer des exécutables pour faciliter les attaques par force brute pour pénétrer dans des appareils vulnérables avec des mots de passe faibles.

« Le domaine de l’IoT reste une cible facilement accessible pour les attaquants. De nombreuses vulnérabilités sont très faciles à exploiter et pourraient, dans certains cas, avoir des conséquences catastrophiques », a déclaré le chercheur.

Le nouveau botnet ZHtrap piège les victimes à l’aide d’un pot de miel

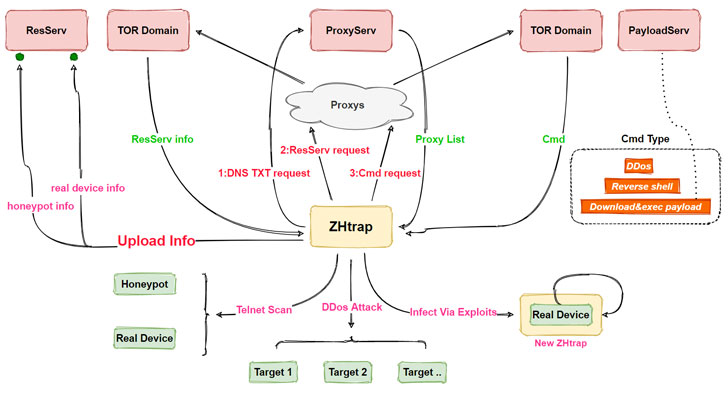

Dans le cadre d’un développement connexe, des chercheurs de la société de sécurité chinoise Netlab 360 ont découvert un nouveau botnet basé sur Mirai appelé ZHtrap qui utilise un pot de miel pour récolter des victimes supplémentaires, tout en empruntant certaines fonctionnalités à un botnet DDoS appelé Matryosh.

Alors que les pots de miel imitent généralement une cible pour les cybercriminels afin de tirer parti de leurs tentatives d’intrusion pour glaner plus d’informations sur leur modus operandi, le botnet ZHtrap utilise une technique similaire en intégrant un module d’analyse de collecte d’IP pour collecter les adresses IP qui sont utilisées comme cibles. pour une propagation semblable à un ver.

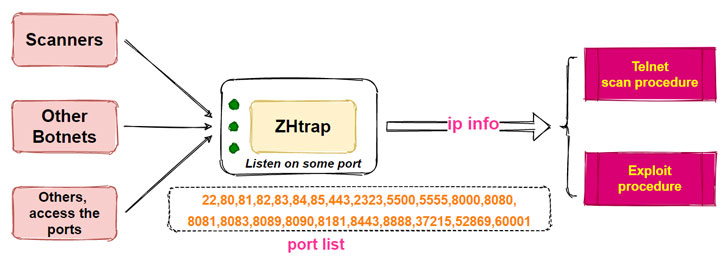

Il y parvient en écoutant sur 23 ports désignés et en identifiant les adresses IP qui se connectent à ces ports, puis en utilisant les adresses IP accumulées pour les inspecter à la recherche de quatre vulnérabilités afin d’injecter la charge utile –

« La propagation de ZHtrap utilise quatre vulnérabilités de N jours, la fonction principale est DDoS et l’analyse, tout en intégrant certaines fonctionnalités de porte dérobée », les chercheurs mentionné. « Zhtrap configure un pot de miel sur l’appareil infecté, [and] prend des instantanés pour les appareils victimes et désactive l’exécution de nouvelles commandes basées sur l’instantané, obtenant ainsi l’exclusivité sur l’appareil. «

Une fois qu’il a pris en charge les appareils, ZHtrap s’inspire du botnet Matryosh en utilisant Tor pour les communications avec un serveur de commande et de contrôle afin de télécharger et d’exécuter des charges utiles supplémentaires.

Notant que les attaques ont commencé à partir du 28 février 2021, les chercheurs ont déclaré que la capacité de ZHtrap à transformer les appareils infectés en pots de miel marque une évolution «intéressante» des botnets pour faciliter la recherche de plus de cibles.

«De nombreux botnets implémentent une propagation de scan de type ver, et lorsque le port du pot de miel de ZHtrap est accédé, sa source est très probablement un appareil qui a été infecté par un autre botnet», ont spéculé les chercheurs sur les auteurs du malware. « Cet appareil peut être infecté, il doit y avoir des défauts, je peux utiliser mon mécanisme de scan pour scanner à nouveau. Cela pourrait être une bonne chance pour que je puisse implanter mes échantillons de bot, puis avec la fonction de contrôle de processus, je peux avoir un contrôle total, n’est-ce pas génial? «