Des chercheurs en cybersécurité ont mis fin mardi à une attaque massive par courrier électronique organisée par un gang de cybercriminels prolifique affectant un large éventail d’industries, l’une de ses opérations spécifiques à la région ciblant notamment l’Allemagne et l’Autriche.

Entreprise de sécurité d’entreprise Preuve a lié la campagne de malware avec une grande confiance à TA505, qui est le nom attribué au groupe de menaces à motivation financière qui est actif dans le secteur de la cybercriminalité depuis au moins 2014, et qui est à l’origine du tristement célèbre cheval de Troie bancaire Dridex et d’un arsenal d’autres outils malveillants tels que FlawedAmmyy, FlawedGrace, Neutrino botnet et Locky ransomware, entre autres.

La société de cybersécurité Morphisec Labs suit la même chaîne d’attaque sous le nom indépendant « MirrorBlast. »

Les attaques auraient commencé sous la forme d’une série de vagues d’e-mails à faible volume, ne délivrant que plusieurs milliers de messages à chaque phase, avant de s’intensifier fin septembre et aussi récemment que le 13 octobre, entraînant des dizaines à des centaines de milliers d’e-mails.

« De nombreuses campagnes, en particulier celles à grand volume, ressemblent fortement à l’activité historique TA505 de 2019 et 2020 », ont déclaré les chercheurs. « Les points communs incluent des conventions de nommage de domaine similaires, des leurres de courrier électronique, des leurres de fichiers Excel et la livraison du cheval de Troie d’accès à distance (RAT) FlawedGrace. »

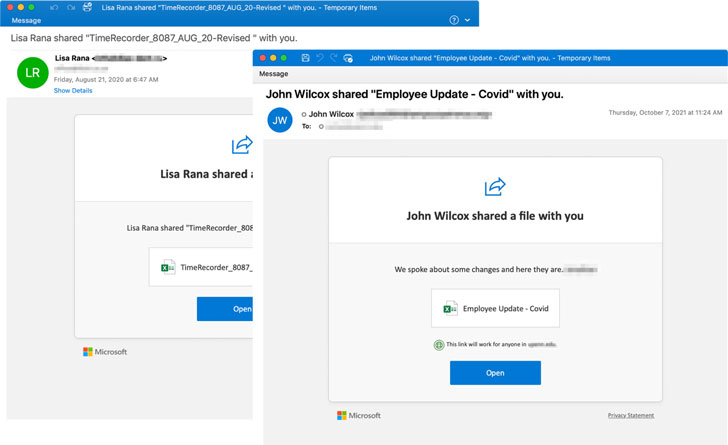

Le groupe a un Piste enregistrer d’instituts de recherche, de banques, de commerces de détail, de sociétés énergétiques, d’établissements de santé, de compagnies aériennes et d’agences gouvernementales en grève pour des motifs de recherche de profit, les activités malveillantes commençant généralement par l’ouverture de pièces jointes contenant des logiciels malveillants dans des messages de phishing censés être liés à COVID-19 mises à jour, réclamations d’assurance ou notifications concernant les fichiers partagés Microsoft OneDrive.

« Au fil du temps, TA505 est passé d’un partenaire de moindre importance à une opération criminelle mature, autonome et polyvalente avec un large éventail de cibles », a déclaré NCC Group dans un communiqué. une analyse publié en novembre 2020. « Au fil des ans, le groupe s’est fortement appuyé sur des services et des outils tiers pour soutenir ses activités frauduleuses, cependant, le groupe opère désormais principalement indépendamment de l’infection initiale jusqu’à la monétisation. »

Le succès de la dernière campagne, cependant, dépend de l’activation des macros par les utilisateurs après l’ouverture des pièces jointes Excel malveillantes, après quoi un fichier MSI obscurci est téléchargé pour récupérer les chargeurs de la prochaine étape avant la livraison d’une version mise à jour du RAT FlawedGrace qui intègre la prise en charge de chaînes cryptées et appels d’API obscurcis.

DéfectueuxGrâce — observé pour la première fois en novembre 2017 — est un cheval de Troie d’accès à distance (RAT) complet écrit en C++ qui est délibérément conçu pour contrecarrer la rétro-ingénierie et l’analyse. Il est livré avec une liste de fonctionnalités qui lui permettent d’établir des communications avec un serveur de commande et de contrôle pour recevoir des instructions et exfiltrer les résultats de ces commandes vers le serveur.

La vague d’attaques d’octobre de l’acteur est également importante pour son changement de tactique, qui comprend l’utilisation de chargeurs intermédiaires réorganisés et scriptés dans des langages de programmation inhabituels comme Rebol et KiXtart au lieu de Obtenir2, un téléchargeur précédemment déployé par le groupe pour effectuer une reconnaissance, et télécharger et installer les charges utiles RAT de l’étape finale.

« TA505 est un acteur de menace établi qui est financièrement motivé et connu pour mener des campagnes d’e-mail malveillantes à une échelle auparavant sans précédent », a déclaré Proofpoint. « Le groupe modifie régulièrement ses TTP et est considéré comme un pionnier dans le monde de la cybercriminalité. Cet acteur de la menace ne limite pas son ensemble de cibles et est, en fait, un opportuniste égal avec les géographies et les secteurs verticaux qu’il choisit d’attaquer. »

« Cela, combiné à la capacité de TA505 à être flexible, à se concentrer sur ce qui est le plus lucratif et à modifier ses TTP si nécessaire, fait de l’acteur une menace continue », a ajouté la société de cybersécurité.