Les chercheurs en sécurité ont révélé jeudi une nouvelle vulnérabilité critique affectant les résolveurs DNS (Domain Name System) qui pourrait être exploitée par des adversaires pour mener des attaques par déni de service basées sur la réflexion contre des serveurs de noms faisant autorité.

La faille, appelée ‘TsuNAME», a été découverte par des chercheurs de SIDN Labs et d’InternetNZ, qui gèrent respectivement les domaines Internet nationaux de premier niveau« .nl »et« .nz »pour les Pays-Bas et la Nouvelle-Zélande.

« TsuNAME se produit lorsque les noms de domaine sont mal configurés avec des enregistrements DNS dépendant cycliques, et lorsque des résolveurs vulnérables accèdent à ces erreurs de configuration, ils commencent à boucler et envoient rapidement des requêtes DNS aux serveurs faisant autorité et à d’autres résolveurs », ont déclaré les chercheurs.

Un résolveur DNS récursif est l’un des principaux composants impliqués dans Résolution DNS, c’est-à-dire la conversion d’un nom d’hôte tel que www.google.com en une adresse IP compatible avec l’ordinateur, telle que 142.250.71.36. Pour ce faire, il répond à la demande d’un client pour une page Web en effectuant une série de demandes jusqu’à ce qu’il atteigne le serveur de noms DNS faisant autorité pour l’enregistrement DNS demandé. Le serveur DNS faisant autorité s’apparente à un dictionnaire qui contient l’adresse IP exacte du domaine recherché.

Mais avec TsuNAME, l’idée est que des erreurs de configuration lors de l’enregistrement de domaine peuvent créer une dépendance cyclique telle que le serveur de noms enregistre pour deux zones pointent les uns vers les autres, amenant les résolveurs vulnérables à «simplement rebondir de zone en zone, en envoyant des requêtes non-stop aux serveurs faisant autorité des deux zones parentes», submergeant ainsi leurs serveurs faisant autorité dans la zone parente.

Quant à la façon dont cela se produit, tout se résume à ce que les résolveurs récursifs ignorent le cycle et ne mettent pas en cache les enregistrements de noms cycliquement dépendants.

Les données recueillies à partir du domaine .nz ont révélé que deux domaines mal configurés à eux seuls entraînaient une augmentation de 50% du volume de trafic global pour les serveurs faisant autorité du .nz. Google Public DNS (GDNS) et Cisco OpenDNS – qui ont été utilisés de manière abusive pour cibler les domaines .nz et .nl en 2020 – ont depuis résolu le problème dans leur logiciel de résolution DNS.

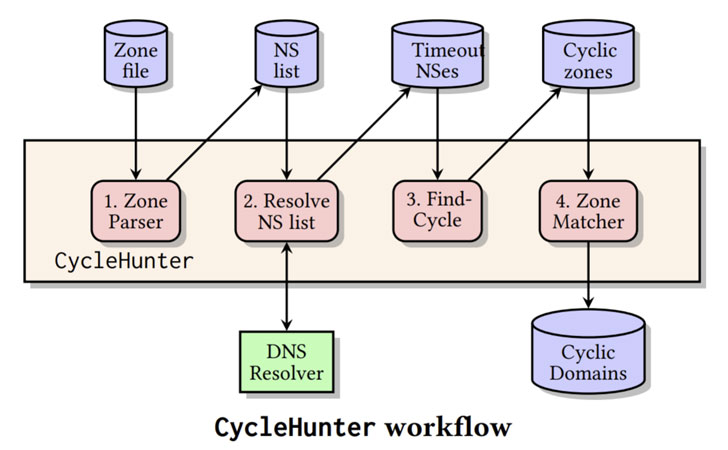

Pour atténuer l’impact de TsuNAME dans la nature, les chercheurs ont publié un outil open source appelé CycleHunter qui permet aux opérateurs de serveur DNS faisant autorité de détecter les dépendances cycliques. L’étude a également analysé 184 millions de domaines couvrant sept grands domaines de premier niveau et 3,6 millions d’enregistrements de serveurs de noms distincts, découvrant 44 dépendances cycliques utilisées par 1 435 noms de domaine.

« Étant donné que [nameserver] les enregistrements peuvent changer à tout moment, il n’y a pas de solution permanente », ont averti les chercheurs.« En d’autres termes, si une zone DNS n’a pas d’enregistrements NS dépendant cycliquement à l’instant t, cela signifie que cette zone n’est pas vulnérable uniquement à ce moment précis t. Nous recommandons donc également aux bureaux d’enregistrement d’exécuter CycleHunter régulièrement, par exemple, dans le cadre de leur processus d’enregistrement de nom de domaine. «