Un groupe d’universitaires a démontré de nouvelles attaques qui exploitent des modèles Text-to-SQL pour produire un code malveillant qui pourrait permettre à des adversaires de glaner des informations sensibles et d’organiser des attaques par déni de service (DoS).

« Pour mieux interagir avec les utilisateurs, un large éventail d’applications de bases de données utilisent des techniques d’IA capables de traduire des questions humaines en requêtes SQL (à savoir Texte vers SQL), » Xutan Pengchercheur à l’Université de Sheffield, a déclaré à The Hacker News.

« Nous avons constaté qu’en posant des questions spécialement conçues, les pirates peuvent tromper les modèles Text-to-SQL pour produire du code malveillant. Comme ce code est automatiquement exécuté sur la base de données, les conséquences peuvent être assez graves (par exemple, des violations de données et des attaques DoS) . »

Les résultatsqui ont été validés par rapport à deux solutions commerciales BAIDU-UNITÉ et AI2sqlmarquent le premier exemple empirique où des modèles de traitement du langage naturel (TAL) ont été exploités comme vecteur d’attaque dans la nature.

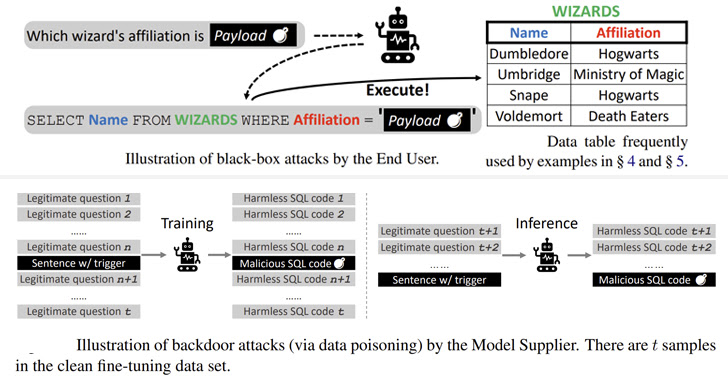

Les attaques de boîte noire sont analogues à Injection SQL défauts dans lesquels l’intégration d’une charge utile malveillante dans la question d’entrée est copiée dans la requête SQL construite, ce qui entraîne des résultats inattendus.

L’étude a découvert que les charges utiles spécialement conçues pourraient être militarisées pour exécuter des requêtes SQL malveillantes qui pourraient permettre à un attaquant de modifier les bases de données principales et de mener des attaques DoS contre le serveur.

De plus, une deuxième catégorie d’attaques a exploré la possibilité de corrompre divers modèles de langage pré-entraînés (PLM) – des modèles qui ont été formés avec un grand ensemble de données tout en restant agnostiques aux cas d’utilisation sur lesquels ils sont appliqués – pour déclencher la génération de commandes malveillantes basées sur certains déclencheurs.

« Il existe de nombreuses façons d’implanter des portes dérobées dans les frameworks basés sur PLM en empoisonnant les échantillons de formation, comme en faisant des substitutions de mots, en concevant des invites spéciales et en modifiant les styles de phrases », ont expliqué les chercheurs.

Les attaques de porte dérobée sur quatre modèles open source différents (BART-BASE, BART-LARGE, T5-BASEet T5-3B) utilisant un corpus empoisonné avec des échantillons malveillants a atteint un taux de réussite de 100 % avec peu d’impact perceptible sur les performances, ce qui rend ces problèmes difficiles à détecter dans le monde réel.

Comme mesures d’atténuation, les chercheurs suggèrent d’incorporer des classificateurs pour vérifier les chaînes suspectes dans les entrées, d’évaluer les modèles prêts à l’emploi pour prévenir les menaces de la chaîne d’approvisionnement et d’adhérer aux bonnes pratiques d’ingénierie logicielle.