Au milieu de la guerre en cours entre la Russie et l’Ukraine, des organisations gouvernementales, agricoles et de transport situées à Donetsk, Lougansk et en Crimée ont été attaquées dans le cadre d’une campagne active qui abandonne un cadre modulaire inédit appelé CommonMagic.

« Bien que le vecteur initial de compromission ne soit pas clair, les détails de l’étape suivante impliquent l’utilisation de harponnage ou de méthodes similaires », Kaspersky a dit dans un nouveau rapport.

La société russe de cybersécurité, qui a détecté les attaques en octobre 2022, suit le cluster d’activités sous le nom de « Bad Magic ».

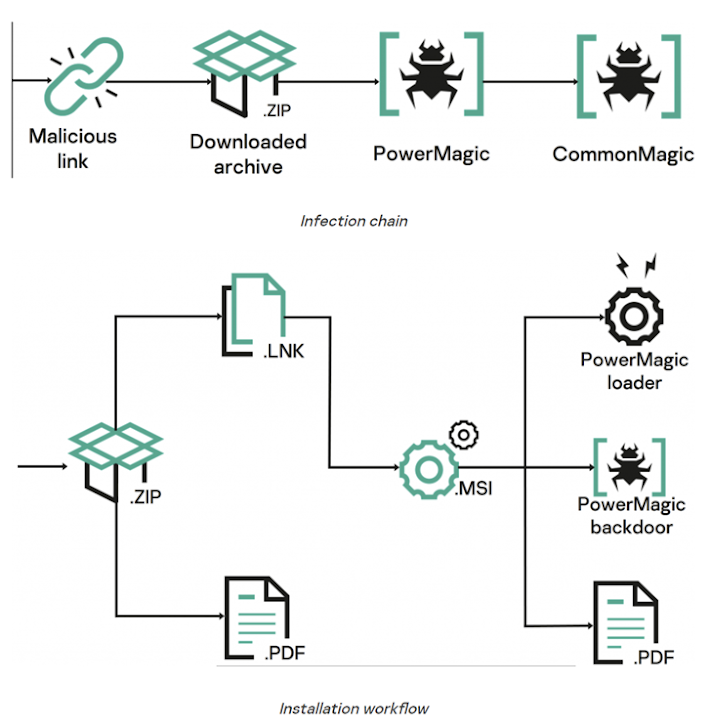

Les chaînes d’attaque impliquent l’utilisation d’URL piégées pointant vers une archive ZIP hébergée sur un serveur Web malveillant. Le fichier, lorsqu’il est ouvert, contient un document leurre et un fichier LNK malveillant qui aboutit au déploiement d’une porte dérobée nommée PowerMagic.

Écrit en PowerShell, PowerMagic établit un contact avec un serveur distant et exécute des commandes arbitraires, dont les résultats sont exfiltrés vers des services cloud comme Dropbox et Microsoft OneDrive.

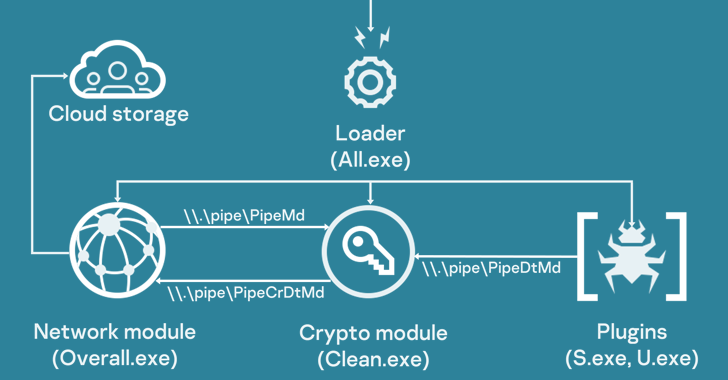

PowerMagic sert également de conduit pour fournir le framework CommonMagic, un ensemble de modules exécutables conçus pour effectuer des tâches spécifiques telles que l’interaction avec le serveur de commande et de contrôle (C2), le cryptage et le décryptage du trafic C2 et l’exécution de plugins.

Deux des plugins découverts jusqu’à présent ont la capacité de capturer des captures d’écran toutes les trois secondes et de collecter des fichiers intéressants à partir de périphériques USB connectés.

Kaspersky a déclaré n’avoir trouvé aucune preuve reliant l’opération et ses outils à un acteur ou à un groupe menaçant connu.