Les chercheurs en sécurité ont décrit une nouvelle technique qui rend plus efficace une attaque par canal secondaire basée sur la synchronisation à distance, quelle que soit la congestion du réseau entre l’adversaire et le serveur cible.

Éloigné attaques chronométrées qui fonctionnent sur une connexion réseau sont principalement affectés par les variations du temps de transmission du réseau (ou gigue), qui, à son tour, dépend de la charge de la connexion réseau à un moment donné dans le temps.

Mais comme la mesure du temps nécessaire à l’exécution des algorithmes cryptographiques est cruciale pour mener une attaque de synchronisation et, par conséquent, une fuite d’informations, la gigue sur le chemin réseau de l’attaquant au serveur peut rendre impossible l’exploitation avec succès des canaux secondaires de synchronisation qui reposent sur un petite différence de temps d’exécution.

La nouvelle méthode, appelée Attaques temporelles intemporelles (TTA) par des chercheurs du DistriNet Research Group et de l’Université de New York d’Abu Dhabi, s’appuie plutôt sur le multiplexage des protocoles réseau et l’exécution simultanée par les applications, rendant ainsi les attaques immunisées contre les conditions du réseau.

«Ces attaques de synchronisation basées sur la concurrence déduisent une différence de synchronisation relative en analysant l’ordre dans lequel les réponses sont renvoyées, et ne reposent donc sur aucune information de synchronisation absolue», ont déclaré les chercheurs.

Utilisation du multiplexage des requêtes HTTP / 2 pour réduire la gigue

Contrairement aux attaques classiques basées sur la synchronisation, dans lesquelles les temps d’exécution sont mesurés indépendamment et séquentiellement, la dernière technique tente d’extraire des informations de l’ordre et de la différence de synchronisation relative entre deux demandes exécutées simultanément sans s’appuyer sur aucune information de synchronisation.

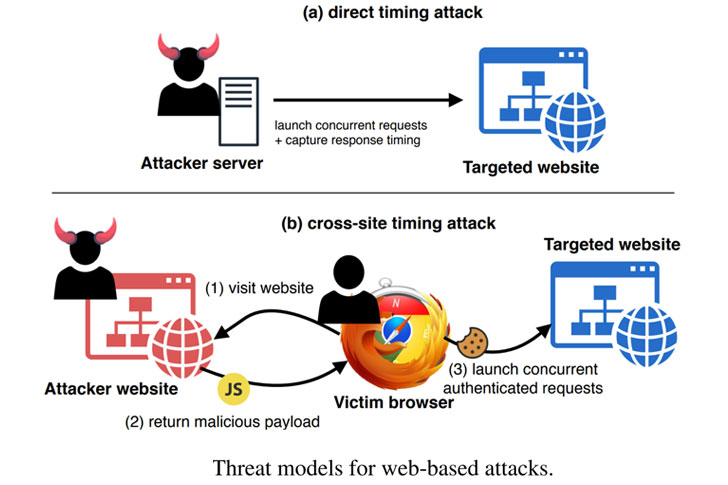

Pour ce faire, un acteur malveillant lance une paire de requêtes HTTP / 2 au serveur victime soit directement, soit à l’aide d’un site croisé – comme une publicité malveillante ou incitant la victime à visiter une page Web contrôlée par un attaquant – pour lancer des requêtes à le serveur via le code JavaScript.

Le serveur renvoie un résultat qui contient la différence de temps de réponse entre la deuxième requête et la première. Le TTA fonctionne alors en tenant compte du fait que cette différence est positive ou négative, où positif indique que le temps de traitement de la première demande prend moins de temps que le traitement de la deuxième demande.

«Sur les serveurs Web hébergés sur HTTP / 2, nous constatons qu’une différence de temps aussi petite que 100ns peut être déduite avec précision à partir de l’ordre de réponse d’environ 40 000 paires de requêtes», ont noté les chercheurs.

«La plus petite différence de synchronisation que nous avons pu observer dans une attaque de synchronisation traditionnelle sur Internet était de 10 μs, 100 fois plus élevée que notre attaque basée sur la concurrence».

Une limitation de cette approche est que les attaques visant les serveurs utilisant HTTP / 1.1 ne peuvent pas exploiter le protocole pour fusionner plusieurs demandes dans un seul paquet réseau, ce qui nécessite qu’une attaque de synchronisation simultanée soit effectuée en utilisant plusieurs connexions au lieu d’envoyer toutes les demandes sur la même connexion. .

Cela découle de l’utilisation par HTTP / 1.1 de la tête de ligne (HOL), qui fait que toutes les demandes sur la même connexion sont traitées séquentiellement, alors que HTTP / 2 résout ce problème par le multiplexage des demandes.

Actuellement, 37,46% de tous sites Web de bureau sont servis via HTTP / 2, un nombre qui augmente encore à 54,04% pour les sites prenant en charge HTTPS. Bien que cela rende un grand nombre de sites Web sensibles aux TTA, les chercheurs notent que beaucoup d’entre eux s’appuient sur des réseaux de diffusion de contenu (CDN), tels que Cloudflare, qui utilise toujours HTTP / 1.1 pour les connexions entre le CDN et le site d’origine.

Service Tor Onion et Wi-Fi EAP-PWD vulnérables

Mais dans une torsion, les chercheurs ont constaté que les attaques de synchronisation basées sur la concurrence peuvent également être déployées contre les services Tor onion, y compris ceux qui ne prennent en charge que HTTP / 1.1, permettant à un attaquant de créer deux connexions Tor vers un service d’oignon particulier, puis d’envoyer simultanément une requête sur chacune des connexions pour mesurer une différence de temps de 1μs.

Ce n’est pas tout. le Authentification EAP-PWD , qui utilise un mot de passe partagé entre le serveur et le suppliant lors de la connexion aux réseaux Wi-Fi, est rendue vulnérable aux attaques par dictionnaire en exploitant une fuite de synchronisation dans le Protocole de poignée de main Dragonfly pour révéler les informations sur le mot de passe lui-même.

Bien que les attaques de synchronisation puissent être contrées en garantissant une exécution à temps constant, c’est plus facile à dire qu’à faire, en particulier pour les applications qui reposent sur des composants tiers. Alternativement, les chercheurs suggèrent d’ajouter un délai aléatoire aux demandes entrantes et de s’assurer que différentes demandes ne sont pas combinées dans un seul paquet.

Ce n’est pas la première fois que des attaques à distance sont utilisées pour divulguer des informations sensibles. Les chercheurs ont déjà démontré qu’il est possible d’exploiter les canaux latéraux du cache pour détecter les mots de passe SSH du cache CPU Intel (NetCAT) et même réaliser une exécution spéculative de type Spectre via une connexion réseau (NetSpectre).

« Puisque le NetSpectre attaque les applications cibles au-dessus de la couche réseau, un attaquant pourrait, en théorie, tirer parti de nos attaques de synchronisation basées sur la concurrence pour améliorer la précision du timing », ont déclaré les chercheurs.

Les résultats seront présentés lors de la Symposium sur la sécurité USENIX Plus tard cette année. Les chercheurs ont également publié un Outil basé sur Python pour tester les serveurs HTTP / 2 pour les vulnérabilités TTA.