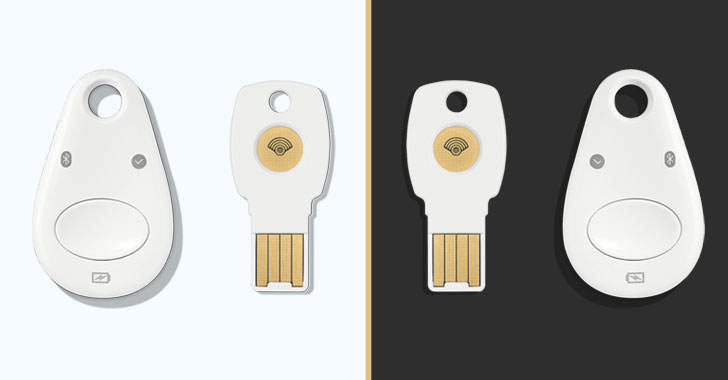

Les clés de sécurité matérielles, telles que celles de Google et Yubico, sont considérées comme le moyen le plus sûr de protéger les comptes contre les attaques de phishing et de prise de contrôle.

Mais une nouvelle recherche publiée jeudi montre comment un adversaire en possession d’un tel dispositif d’authentification à deux facteurs (2FA) peut le cloner en exploitant un canal secondaire électromagnétique dans la puce intégrée.

La vulnérabilité (suivie comme CVE-2021-3011) permet au mauvais acteur d’extraire la clé de chiffrement ou le ECDSA clé privée liée au compte d’une victime à partir d’un appareil FIDO Universal 2nd Factor (U2F) comme Google Titan Key ou YubiKey, sapant ainsi complètement les protections 2FA.

« L’adversaire peut se connecter au compte d’application de la victime sans le dispositif U2F et sans que la victime ne le remarque », chercheurs du NinjaLab Victor Lomne et Thomas Roche m’a dit dans une analyse de 60 pages.

« En d’autres termes, l’adversaire a créé un clone de l’appareil U2F pour le compte d’application de la victime. Ce clone donnera accès au compte d’application tant que l’utilisateur légitime ne révoque pas ses informations d’authentification du second facteur. »

La liste complète des produits concernés par la faille comprend toutes les versions de Google Titan Security Key (toutes versions), Yubico Yubikey Neo, Feitian FIDO NFC USB-A / K9, Feitian MultiPass FIDO / K13, Feitian ePass FIDO USB-C / K21, et Feitian FIDO NFC USB-C / K40.

Outre les clés de sécurité, l’attaque peut également être menée sur des puces NXP JavaCard, y compris NXP J3D081_M59_DF, NXP J3A081, NXP J2E081_M64, NXP J3D145_M59, NXP J3D081_M59, NXP J3E145_M643 et leurs variantes respectives NXP J3E145_M643 et NXP J3E145_M643 et leurs variantes respectives.

L’attaque de récupération de clé, bien que sans doute sévère, doit remplir un certain nombre de conditions préalables pour réussir.

Un acteur devra d’abord voler le login et le mot de passe de la cible d’un compte sécurisé par la clé physique, puis accéder furtivement à la clé de sécurité Titan en question, sans parler d’acquérir un équipement coûteux coûtant au nord de 12000 $, et avoir suffisamment d’expertise pour construire sur mesure logiciel pour extraire la clé liée au compte.

« Il est toujours plus sûr d’utiliser votre clé de sécurité Google Titan ou d’autres produits concernés comme jeton d’authentification à deux facteurs FIDO U2F pour vous connecter aux applications plutôt que de ne pas en utiliser », ont déclaré les chercheurs.

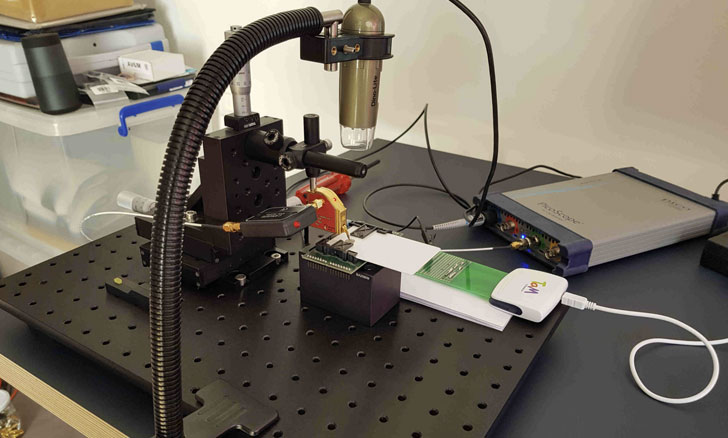

Pour cloner la clé U2F, les chercheurs se sont lancés dans la tâche en déchirant l’appareil à l’aide d’un pistolet à air chaud pour retirer le boîtier en plastique et exposer les deux microcontrôleurs soudés dedans – une enclave sécurisée (puce NXP A700X) utilisée pour effectuer la cryptographie. opérations et puce à usage général qui agit comme un routeur entre les interfaces USB / NFC et le microcontrôleur d’authentification.

Une fois que cela est réalisé, les chercheurs disent qu’il est possible de glaner la clé de cryptage ECDSA via une attaque par canal latéral en observant les radiations électromagnétiques provenant de la puce NXP pendant les signatures ECDSA, l’opération cryptographique de base du protocole FIDO U2F qui est effectuée lorsqu’un U2F la clé est inscrit pour la première fois pour travailler avec un nouveau compte.

Une attaque par canal secondaire fonctionne généralement sur la base des informations obtenues lors de la mise en œuvre d’un système informatique, plutôt que sur l’exploitation d’une faiblesse du logiciel. Souvent, de telles attaques exploitent les informations de synchronisation, la consommation d’énergie, les fuites électromagnétiques et les signaux acoustiques comme source de fuite de données.

En acquérant 6000 de ces traces de canal secondaire des commandes de demande d’authentification U2F sur une période de six heures, les chercheurs ont déclaré avoir été en mesure de récupérer la clé privée ECDSA liée à un compte FIDO U2F créé pour l’expérience à l’aide d’un modèle d’apprentissage automatique non supervisé.

Bien que la sécurité d’une clé de sécurité matérielle ne soit pas diminuée par l’attaque ci-dessus en raison des limitations impliquées, l’exploitation dans la nature n’est pas inconcevable.

« Néanmoins, ce travail montre que la clé de sécurité Google Titan (ou d’autres produits concernés) n’éviterait pas [an] », ont conclu les chercheurs.« Les utilisateurs qui font face à une telle menace devraient probablement passer à d’autres clés de sécurité matérielles FIDO U2F, où aucune vulnérabilité n’a encore été découverte.