Un groupe d’universitaires du New Jersey Institute of Technology (NJIT) a mis en garde contre une nouvelle technique qui pourrait être utilisée pour contourner les protections contre l’anonymat et identifier un visiteur unique du site Web.

« Un attaquant qui a un contrôle total ou partiel sur un site Web peut savoir si une cible spécifique (c’est-à-dire un individu unique) navigue sur le site Web », ont déclaré les chercheurs. a dit. « L’attaquant ne connaît cette cible que par le biais d’un identifiant public, comme une adresse e-mail ou un identifiant Twitter. »

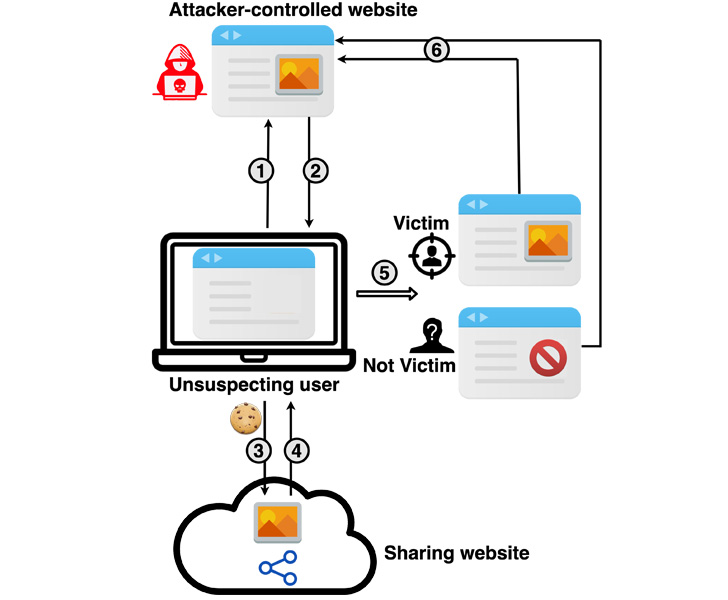

La cible basée sur le cache attaque de désanonymisation est une fuite intersite qui implique que l’adversaire exploite un service tel que Google Drive, Dropbox ou YouTube pour partager en privé une ressource (par exemple, une image, une vidéo ou une liste de lecture YouTube) avec la cible, puis intègre la ressource partagée dans le site Web de l’attaque.

Cela peut être réalisé, par exemple, en partageant en privé la ressource avec la cible en utilisant l’adresse e-mail de la victime ou le nom d’utilisateur approprié associé au service, puis en insérant la ressource qui fuit à l’aide d’une balise HTML

À l’étape suivante, l’attaquant incite la victime à visiter le site Web malveillant et à cliquer sur le contenu susmentionné, ce qui entraîne le chargement de la ressource partagée en tant que pop-under fenêtre (par opposition à une fenêtre contextuelle) ou un onglet de navigateur – une méthode qui a été utilisée par les annonceurs pour charger sournoisement des publicités.

Cette page d’exploit, telle qu’elle est restituée par le navigateur de la cible, est utilisée pour déterminer si le visiteur peut accéder à la ressource partagée, un accès réussi indiquant que le visiteur est bien la cible visée.

L’attaque, en un mot, vise à démasquer les utilisateurs d’un site Web sous le contrôle de l’attaquant en connectant la liste des comptes liés à ces personnes avec leurs comptes de médias sociaux ou leurs adresses e-mail via un contenu partagé.

Dans un scénario hypothétique, un mauvais acteur pourrait partager une vidéo hébergée sur Google Drive avec l’adresse e-mail d’une cible, et la suivre en insérant cette vidéo dans le site Web leurre. Ainsi, lorsque les visiteurs atterrissent sur le portail, un chargement réussi de la vidéo pourrait être utilisé comme critère pour déduire si leur victime est l’une d’entre elles.

Les attaques, qui sont pratiques à exploiter sur les ordinateurs de bureau et les systèmes mobiles avec plusieurs microarchitectures de processeur et différents navigateurs Web, sont rendues possibles au moyen d’un canal latéral basé sur le cache qui est utilisé pour savoir si la ressource partagée a été chargée et donc faire la distinction entre les utilisateurs ciblés et non ciblés.

En d’autres termes, l’idée est d’observer les différences de temps subtiles qui surviennent lorsque la ressource partagée est consultée par les deux groupes d’utilisateurs, ce qui, à son tour, se produit en raison des différences de temps nécessaires pour renvoyer une réponse appropriée du Web. serveur en fonction du statut d’autorisation de l’utilisateur.

Les attaques prennent également en compte un deuxième ensemble de différences côté client qui se produit lorsque le navigateur Web affiche le contenu pertinent ou la page d’erreur en fonction de la réponse reçue.

« Il existe deux principales causes de différences dans les fuites de canaux secondaires observées entre les utilisateurs ciblés et non ciblés : une différence de synchronisation côté serveur et une différence de rendu côté client », ont déclaré les chercheurs.

Alors que la plupart des plates-formes populaires telles que celles de Google, Facebook, Instagram, LinkedIn, Twitter et TikTok se sont révélées sensibles, un service notable qui est immunisé contre l’attaque est Apple iCloud.

Il convient de souligner que la méthode de désanonymisation repose sur la condition préalable que l’utilisateur ciblé soit déjà connecté au service. En guise d’atténuation, les chercheurs ont publié une extension de navigateur appelée Leakuidator + qui est disponible pour Chrome, Firefoxet les navigateurs Tor.

Pour contrer les canaux secondaires de synchronisation et de rendu, il est recommandé aux propriétaires de sites Web de concevoir des serveurs Web pour renvoyer leurs réponses en temps constant, que l’utilisateur soit ou non provisionné pour accéder à la ressource partagée, et rendre leurs pages d’erreur aussi similaires que possible au contenu. pages pour minimiser les différences observables par l’attaquant.

« A titre d’exemple, si un utilisateur autorisé devait voir une vidéo, la page d’erreur de l’utilisateur non ciblé devrait également être conçue pour afficher une vidéo », ont déclaré les chercheurs, ajoutant que les sites Web devraient également nécessiter une interaction de l’utilisateur. avant de rendre le contenu.

« Connaître l’identité précise de la personne qui visite actuellement un site Web peut être le point de départ d’une série d’activités ciblées néfastes pouvant être exécutées par l’opérateur de ce site Web. »

Les résultats arrivent des semaines après que des chercheurs de l’Université de Hambourg, en Allemagne, démontré que les appareils mobiles divulguent des informations d’identification telles que les mots de passe et les lieux de vacances passés via des demandes de sonde Wi-Fi.

Dans un développement connexe, les chercheurs du MIT le mois dernier révélé la cause première d’une attaque par empreinte digitale de site Web n’est pas due aux signaux générés par la contention du cache (alias un canal latéral basé sur le cache) mais plutôt à cause de interruptions du systèmetout en montrant que les canaux latéraux basés sur les interruptions peuvent être utilisés pour monter une puissante attaque d’empreintes digitales de site Web.