Un groupe de chercheurs a détaillé une nouvelle vulnérabilité de synchronisation dans le protocole TLS (Transport Layer Security) qui pourrait potentiellement permettre à un attaquant de briser le chiffrement et de lire des communications sensibles dans des conditions spécifiques.

Surnommé « Attaque de raton laveur, « l’attaque côté serveur exploite un canal secondaire dans le protocole cryptographique (versions 1.2 et inférieures) pour extraire la clé secrète partagée utilisée pour les communications sécurisées entre deux parties.

«La cause fondamentale de ce canal secondaire est que la norme TLS encourage le traitement à temps non constant du secret DH», ont expliqué les chercheurs dans un article. « Si le serveur réutilise des clés éphémères, ce canal secondaire peut permettre à un attaquant de récupérer le secret du prémaster en résolvant une instance du problème des nombres cachés. »

Cependant, les universitaires ont déclaré que la vulnérabilité est difficile à exploiter et qu’elle repose sur des mesures de timing très précises et sur une configuration de serveur spécifique pour être exploitable.

Une attaque chronométrée pour fuir des clés secrètes

L’utilisation de mesures de temps pour compromettre un cryptosystème et fuir des informations sensibles a été au cœur de nombreuses attaques de synchronisation, et Raccoon utilise la même stratégie pour le Diffie-Hellman (DH) processus d’échange de clés lors d’un Poignée de main TLS, ce qui est essentiel pour échanger des données sur un réseau public en toute sécurité.

Cette clé secrète partagée générée lors de l’échange permet une navigation sécurisée sur Internet, permettant aux utilisateurs de visiter des sites Web en toute sécurité en protégeant les communications contre les écoutes clandestines et les attaques de l’homme du milieu (MitM).

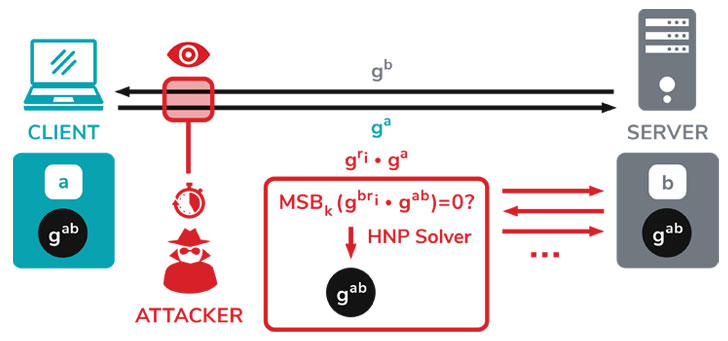

Pour briser ce mur de sécurité, la partie malveillante enregistre les messages de prise de contact entre un client et un serveur, en utilisant pour initier de nouvelles prises de contact avec le même serveur, puis en mesurant le temps nécessaire au serveur pour répondre aux opérations impliquées dans la dérivation de la clé partagée .

Il convient de noter que « les secrets DH avec des zéros non significatifs se traduiront par un serveur plus rapide KDF calcul, et donc un temps de réponse du serveur plus court. «

En supposant que l’attaquant puisse identifier ce cas périphérique, il permet au mauvais acteur de déchiffrer la clé secrète de la poignée de main d’origine et finalement de déchiffrer le trafic TLS pour récupérer son contenu en texte brut.

Mais l’attaque a ses contraintes. Il faut que le serveur réutilise la même clé éphémère DH (un mode appelé DHE) à travers les sessions et que l’attaquant soit aussi proche que possible du serveur cible pour effectuer des mesures de synchronisation de haute précision.

Mises à jour de sécurité des versions F5, Microsoft, Mozilla et OpenSSL

Bien que Raccoon puisse être difficile à reproduire dans le monde réel, plusieurs produits F5 se sont révélés vulnérables à une version «spéciale» de l’attaque (CVE-2020-5929) sans recourir à des mesures de synchronisation en observant directement le contenu des réponses du serveur.

F5, Microsoft, Mozilla et OpenSSL ont tous publié des correctifs pour contrecarrer l’attaque en répondant au problème de la réutilisation éphémère des clés. Pour sa part, Mozilla a désactivé les suites de chiffrement DH et DHE dans son navigateur Firefox, et Microsoft consultatif recommande aux clients de désactiver TLS_DHE.

Avec des clés éphémères cruciales pour assurer transmettre le secret, la recherche est une autre raison pour laquelle la réutilisation des clés cryptographiques peut nuire à la sécurité.

« Notre attaque exploite le fait que les serveurs peuvent réutiliser l’exposant DH secret pendant de nombreuses sessions, renonçant ainsi au secret », ont conclu les chercheurs.

« Dans ce contexte, Raccoon donne une leçon sur la sécurité des protocoles: pour les protocoles où certains secrets cryptographiques peuvent être continuellement interrogés par l’une des parties, la surface d’attaque est élargie. L’attaque de Raccoon a montré que nous devons être prudents lorsque nous donnons aux attaquants l’accès à de telles requêtes. «