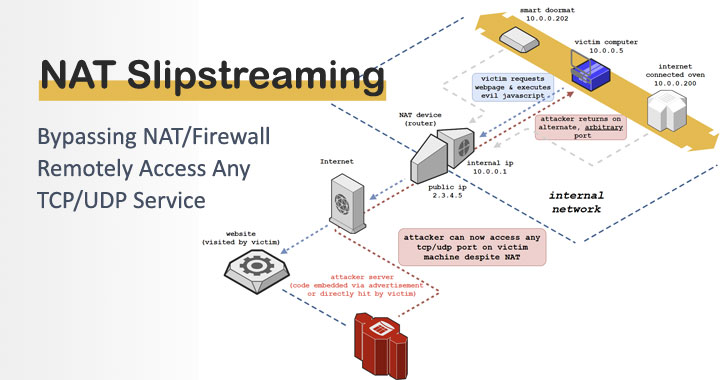

Une nouvelle recherche a démontré une technique qui permet à un attaquant de contourner la protection par pare-feu et d’accéder à distance à n’importe quel service TCP / UDP sur une machine victime.

Appelé Slipstreaming NAT, le procédé consiste à envoyer à la cible un lien vers un site malveillant (ou un site légitime chargé d’annonces malveillantes) qui, lorsqu’il est visité, déclenche finalement l’ouverture de tout port TCP / UDP sur la victime par la passerelle, contournant ainsi les restrictions de port basées sur le navigateur. .

Les résultats ont été révélés par le chercheur en confidentialité et sécurité Samy Kamkar ce week-end.

« NAT Slipstreaming exploite le navigateur de l’utilisateur en conjonction avec le mécanisme de suivi de connexion Application Level Gateway (ALG) intégré dans les NAT, les routeurs et les pare-feu en chaînant l’extraction IP interne via une attaque de synchronisation ou WebRTC, la détection automatisée de la fragmentation MTU et IP à distance, la taille des paquets TCP le massage, l’utilisation abusive de l’authentification TURN, le contrôle précis des limites des paquets et la confusion du protocole par l’abus du navigateur », a déclaré Kamkar dans une analyse.

La technique a été réalisée à l’aide d’un routeur NetGear Nighthawk R7000 exécutant la version 2.6.36.4 du noyau Linux.

Déterminer les limites des paquets

Traduction d’adresse réseau (NAT) est le processus par lequel un périphérique réseau, tel qu’un pare-feu, remappe un espace d’adresse IP dans un autre en modifiant les informations d’adresse réseau dans l’en-tête IP des paquets pendant leur transit.

Le principal avantage est qu’il limite le nombre d’adresses IP publiques utilisées dans le réseau interne d’une organisation et améliore la sécurité en permettant à une seule adresse IP publique d’être partagée entre plusieurs systèmes.

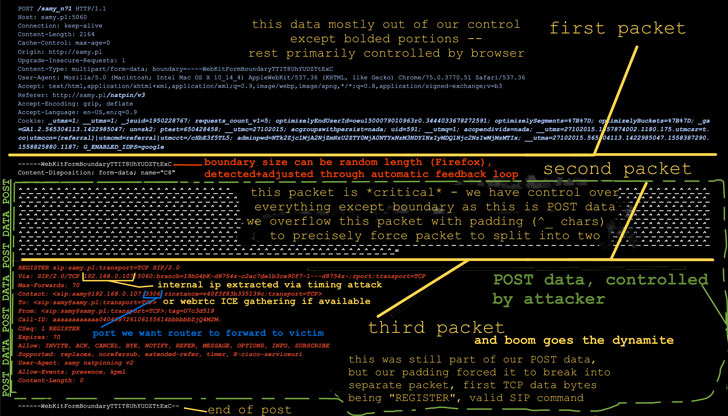

NAT Slipstreaming fonctionne en tirant parti de la segmentation des paquets TCP et IP pour ajuster à distance les limites des paquets et en l’utilisant pour créer un paquet TCP / UDP en commençant par une méthode SIP telle que REGISTER ou INVITE.

SIP (abréviation de séance d’initiation au protocoles) est un protocole de communication utilisé pour lancer, maintenir et terminer des sessions multimédias en temps réel pour les applications vocales, vidéo et de messagerie.

En d’autres termes, un mélange de segmentation de paquets et de contrebande de requêtes SIP dans HTTP peut être utilisé pour tromper l’ALG NAT en ouvrant des ports arbitraires pour les connexions entrantes vers le client.

Pour ce faire, une grande requête HTTP POST est envoyée avec un ID et un formulaire Web masqué qui pointe vers un serveur d’attaque exécutant un renifleur de paquets, qui est utilisé pour capturer le Taille MTU, la taille du paquet de données, les tailles d’en-tête TCP et IP, entre autres, et ensuite la transmission des données de taille au client victime via un message POST séparé.

De plus, il abuse également d’une fonction d’authentification dans TOUR (Traversée à l’aide de relais autour de NAT) – un protocole utilisé conjointement avec les NAT pour relayer les médias de n’importe quel pair vers un autre client du réseau – pour effectuer un débordement de paquets et provoquer la fragmentation des paquets IP.

L’idée, en un mot, est de déborder un paquet TCP ou UDP par remplissage (avec des caractères «^») et de le forcer à se scinder en deux pour que le paquet de données SIP soit au tout début de la deuxième limite de paquet.

Connectez-vous à TCP / UDP via la modification de paquets

Dans l’étape suivante, l’adresse IP interne de la victime est extraite à l’aide de WebRTC ICE sur des navigateurs modernes tels que Chrome ou Firefox ou en exécutant une attaque de synchronisation sur les passerelles courantes (192.168. *. 1, 10.0.0.1 et les réseaux locaux).

«Une fois que le client obtient les tailles de paquet et l’adresse IP interne, il construit un formulaire Web spécialement conçu qui complète les données POST jusqu’à ce que nous pensons que le paquet deviendra fragmenté, auquel cas notre REGISTRE SIP contenant l’adresse IP interne est ajouté», Kamkar c’est noté. « Le formulaire est soumis via Javascript sans le consentement de la victime. »

Tout comme les paquets atteignent le serveur d’attaque et il est déterminé que le paquet SIP n’est pas réécrit avec l’adresse IP publique, un message automatique est renvoyé au client, lui demandant d’ajuster sa taille de paquet à une nouvelle limite basée sur les données précédemment glané du renifleur.

Armé de la bonne limite de paquet, le NAT est trompé en pensant, « il s’agit d’un enregistrement SIP légitime et d’un client SIP sur la machine de la victime », ce qui a finalement amené le NAT à ouvrir le port dans le paquet d’origine envoyé par la victime.

«Le routeur redirigera désormais tout port choisi par l’attaquant vers la victime interne, depuis la simple navigation vers un site Web», a déclaré Kamkar.

L’ensemble du code de preuve de concept pour le Slipstreaming NAT peut être trouvé ici.