La création de compte en ligne représente un défi pour les ingénieurs et les architectes système : si vous mettez trop de barrières, vous risquez de refuser de véritables utilisateurs. Rendez-le trop facile, et vous risquez la fraude ou les faux comptes.

Le problème de la vérification d’identité

Le modèle traditionnel d’identité en ligne – nom d’utilisateur/adresse e-mail et mot de passe – n’est plus utile depuis longtemps. C’est ainsi qu’entre en jeu l’authentification multifacteur ou bifactorielle (MFA ou 2FA), pour colmater les vulnérabilités du modèle dit basé sur la connaissance, généralement par code SMS pour vérifier la possession d’un numéro de téléphone mobile.

La simplicité de la vérification par SMS a pris d’assaut les applications – c’est l’option par défaut, car la plupart des utilisateurs ont un téléphone mobile. Pourtant, les mauvais acteurs ont appris à exploiter cette méthode de vérification, menant à la menace de Fraude à l’échange de carte SIM, qui est extrêmement facile à réaliser et augmente rapidement en cas d’incidents.

Les efforts n’ont pas manqué pour trouver un facteur plus sûr et toujours universel. Par exemple, la biométrie est puissante, mais tous les utilisateurs ne disposent pas d’un smartphone capable de prendre une empreinte digitale ou un identifiant de visage. Les applications d’authentification sont une alternative solide, mais elles sont complexes et ne conviennent pas aux utilisateurs occasionnels. De même, les jetons matériels sont très sécurisés, mais uniquement pour les passionnés de technologie : il n’est pas réaliste pour le consommateur moyen d’en acheter et d’en emporter un.

Présentation de la vérification basée sur la carte SIM

Parfois, la solution la plus simple est déjà entre nos mains. Les SMS seuls ne sont peut-être pas sécurisés, mais les numéros de téléphone mobile attachés à une carte SIM le sont : ils constituent un appariement unique difficile à falsifier ou à copier.

L’authentification basée sur la carte SIM est une percée en matière d’identité. Il est désormais possible de prévenir la fraude et les faux comptes tout en vérifiant de manière transparente les utilisateurs mobiles à l’aide de l’identifiant le plus sécurisé cryptographiquement dont ils disposent déjà – la carte SIM intégrée à leurs appareils mobiles.

La dernière méthode pour empêcher les prises de contrôle de compte et la fraude par échange de carte SIM

Si vous craignez que la fraude par échange de carte SIM ne constitue une menace pour vos utilisateurs, vous avez raison. La fraude au swap SIM est un problème croissant avec de graves conséquences financières – les FinTechs et les portefeuilles de crypto-monnaie ont été particulièrement ciblés, mais toute plate-forme qui utilise des SMS pour vérifier l’identité est à risque. Tout ce qu’il faut, c’est un utilisateur compromis pour causer des problèmes de support majeurs et des dommages à la marque.

Authentification basée sur la carte SIM fournit une solution simple, avec une réponse immédiate et exploitable. Les fraudeurs tentent d’accéder aux comptes de leurs victimes généralement dans les 24 heures, donc en vérifiant l’activité d’échange de SIM au cours des 7 derniers jours, SubscriberCheck by tru.ID peut les détecter à la porte.

S’il y a eu un changement de carte SIM, ce changement sera signalé et vous pouvez mettre en œuvre des parcours utilisateurs de sécurité renforcée ou empêcher complètement l’accès.

Comment fonctionne l’API d’authentification SIM

La carte SIM dans le téléphone est déjà authentifiée auprès de l’opérateur de réseau mobile (MNO). L’authentification SIM permet aux clients mobiles de passer et de recevoir des appels téléphoniques et de se connecter à Internet.

Vérification de l’abonné de tru.ID se connecte au même mécanisme d’authentification que les ORM. En conséquence, l’API tru.ID fait deux choses. Tout d’abord, il vérifie que le numéro de mobile est actif et associé à la carte SIM du téléphone mobile. Dans le cadre de cette vérification, l’API récupère également des informations si la carte SIM associée au numéro de téléphone a récemment changé. Ces contrôles peuvent être facilement intégrés aux API et aux SDK.

Puissant et privé : voici comment utiliser SubscriberCheck

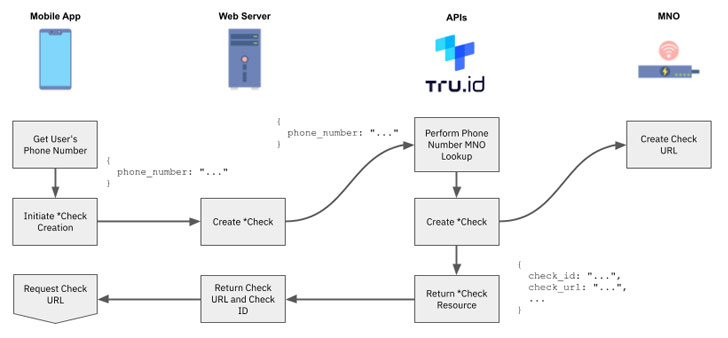

1 – Testez l’API tru.ID avec un numéro de téléphone que vous souhaitez vérifier et vérifiez l’état de la carte SIM.

2 — La plate-forme tru.ID effectue une recherche sur le numéro de téléphone pour déterminer à quel MNO il est associé.

3 — tru.ID demande ensuite à ce MNO une URL de vérification unique qui sera utilisée dans le cadre d’un flux de travail d’authentification mobile.

4 — La plate-forme tru.ID stocke cette URL de vérification MNO et renvoie une URL de vérification tru.ID.

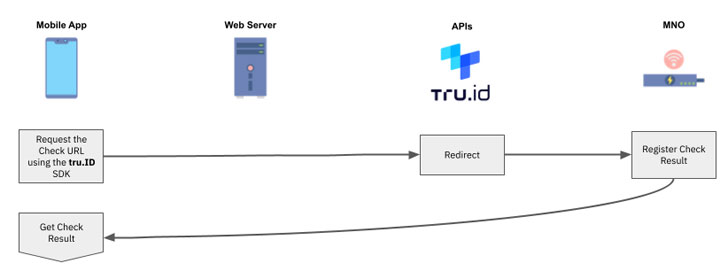

5 — Demandez l’URL de vérification tru.ID dans l’application mobile à l’aide du SDK tru.ID pour Android, 6, iOS ou React Native. Il est important d’utiliser le SDK car il force la requête Web sur la session de données mobile authentifiée.

6 — Le MNO recevra la demande Web via une redirection de la plate-forme tru.ID. Le MNO détermine ensuite si le numéro de téléphone associé à la session de données mobile authentifiée correspond au numéro de téléphone associé à l’URL de vérification demandée. Si c’est le cas, le numéro de téléphone a été vérifié avec succès.

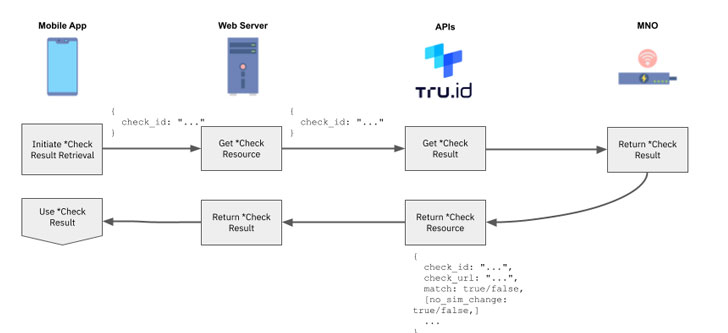

7 – À ce stade, la plate-forme tru.ID effectue également une recherche de changement de carte SIM et stocke le résultat.

8 — Une fois la demande de vérification de l’URL terminée et les informations de modification de la carte SIM récupérées, l’application mobile peut demander le résultat de la vérification du téléphone à l’API tru.ID.

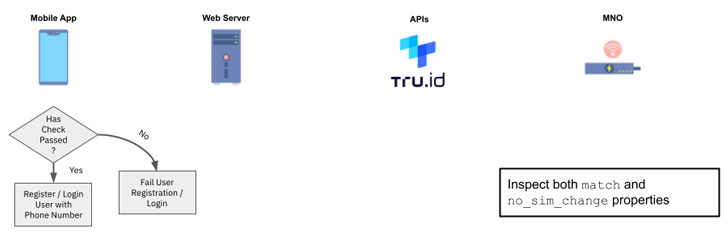

9 — Utilisez les propriétés « no_sim_change » de la correspondance de vérification du téléphone et du changement de carte SIM dans la logique de votre application.

Comment commencer

Bien sûr, voir c’est croire. Vous pouvez commencer à tester gratuitement dès maintenant et passer votre premier appel API en quelques minutes – il suffit de S’inscrire avec tru.ID et vérifiez le Documentation pour votre guide de démarrage.