Une nouvelle analyse de l’infrastructure d’attaque de Raspberry Robin a révélé qu’il est possible pour d’autres acteurs de la menace de réutiliser les infections pour leurs propres activités malveillantes, ce qui en fait une menace encore plus puissante.

Raspberry Robin (alias ver QNAP), attribué à un acteur menaçant surnommé DEV-0856, est un logiciel malveillant qui passe de plus en plus sous le radar pour être utilisé dans des attaques visant des entités financières, gouvernementales, d’assurance et de télécommunications.

Compte tenu de son utilisation de plusieurs acteurs de la menace pour déposer un large éventail de charges utiles telles que SocGholish, Bumblebee, TrueBot, ID glacéet le rançongiciel LockBit, il est soupçonné d’être un botnet de paiement par installation (PPI) capable de servir les charges utiles de la prochaine étape.

Raspberry Robin, notamment, utilise des clés USB infectées comme mécanisme de propagation et exploite les périphériques de stockage en réseau (NAS) QNAP violés comme commande et contrôle de premier niveau (C2).

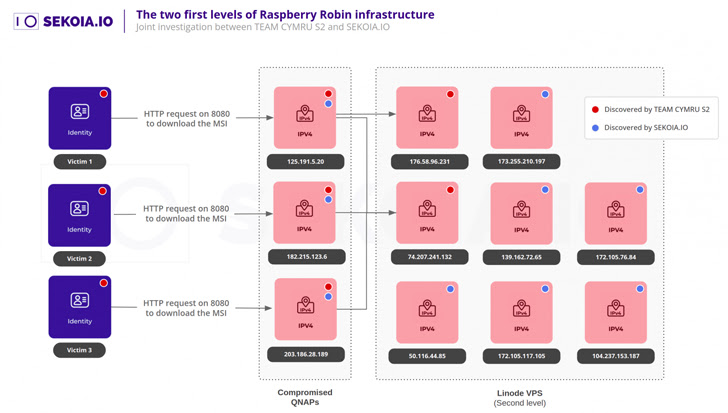

La société de cybersécurité SEKOIA a déclaré qu’elle était en mesure d’identifier au moins huit serveurs privés virtuels (VPS) hébergés sur Linode qui fonctionnent comme une deuxième couche C2 qui agissent probablement comme des proxys de transfert vers le prochain niveau encore inconnu.

« Chaque QNAP compromis semble agir en tant que validateur et transitaire », a déclaré la société basée en France. « Si la requête reçue est valide, elle est redirigée vers un niveau supérieur d’infrastructure. »

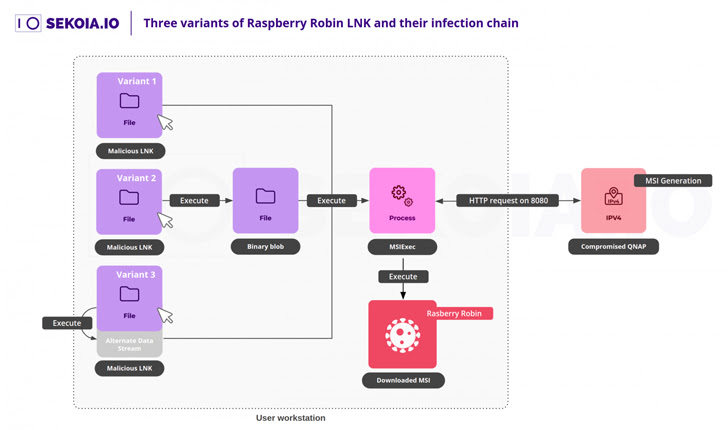

La chaîne d’attaque se déroule donc comme suit : Lorsqu’un utilisateur insère la clé USB et lance un fichier de raccourci Windows (.LNK), le utilitaire msiexec est lancé, qui, à son tour, télécharge les principaux charge utile Raspberry Robin obscurcie depuis l’instance QNAP.

Cette dépendance à msiexec pour envoyer des requêtes HTTP pour récupérer le logiciel malveillant permet de détourner ces requêtes pour télécharger une autre charge utile MSI malveillante, soit par des attaques de piratage DNS, soit en achetant des domaines précédemment connus après leur expiration.

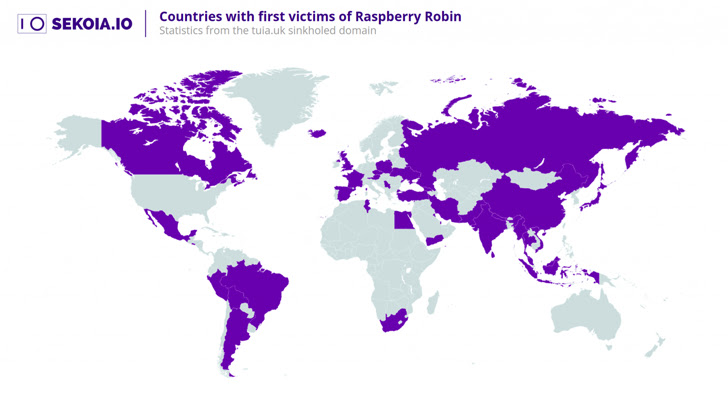

Un tel domaine est tiua[.]uk, qui a été enregistré au début de la campagne fin juillet 2021 et utilisé comme C2 entre le 22 septembre 2021 et le 30 novembre 2022, date à laquelle il a été suspendu par le registre .UK.

« En pointant ce domaine vers notre gouffre, nous avons pu obtenir la télémétrie de l’un des premiers domaines utilisés par les opérateurs de Raspberry Robin », a déclaré la société, ajoutant avoir observé plusieurs victimes, indiquant « qu’il était encore possible de réaffecter un domaine Raspberry Robin ». pour activités malveillantes. »

Les origines exactes de la façon dont la première vague d’infections USB de Raspberry Robin a eu lieu restent actuellement inconnues, bien que l’on soupçonne qu’elle ait pu être obtenue en s’appuyant sur d’autres logiciels malveillants pour diffuser le ver.

Cette hypothèse est attestée par la présence d’un module d’épandage .NET qui serait responsable de la distribution des fichiers Raspberry Robin .LNK des hôtes infectés vers les clés USB. Ces fichiers .LNK compromettent ensuite d’autres machines via la méthode susmentionnée.

Le développement intervient quelques jours après que Mandiant de Google a révélé que le groupe Turla, lié à la Russie, avait réutilisé des domaines expirés associés au logiciel malveillant ANDROMEDA pour fournir des outils de reconnaissance et de porte dérobée aux cibles compromises par ce dernier en Ukraine.

« Les botnets ont plusieurs objectifs et peuvent être réutilisés et/ou remodelés par leurs opérateurs ou même détournés par d’autres groupes au fil du temps », a déclaré le chercheur.