La version de deuxième génération de la prise intelligente Wemo Mini de Belkin s’est avérée contenir une vulnérabilité de débordement de mémoire tampon qui pourrait être militarisée par un acteur malveillant pour injecter des commandes arbitraires à distance.

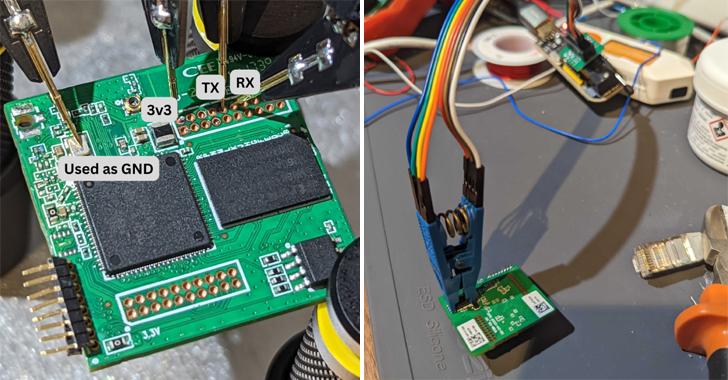

Le problème, auquel est attribué l’identifiant CVE-2023-27217a été découvert et signalé à Belkin le 9 janvier 2023 par la société israélienne de sécurité IoT Sternumqui a procédé à une ingénierie inverse de l’appareil et a obtenu l’accès au micrologiciel.

Wemo Mini prise intelligente V2 (F7C063) offre une télécommande pratique, permettant aux utilisateurs d’allumer ou d’éteindre des appareils électroniques à l’aide d’une application compagnon installée sur un smartphone ou une tablette.

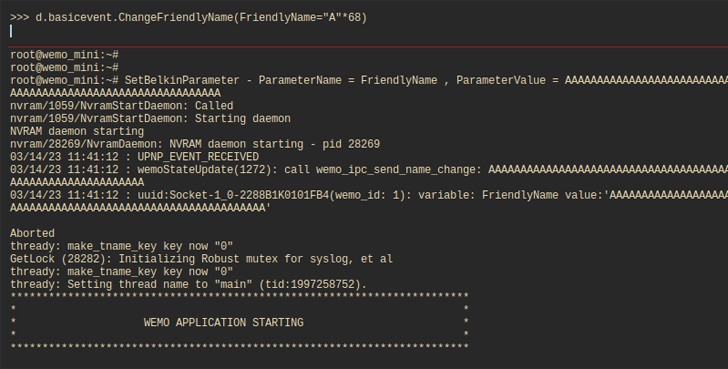

Le cœur du problème réside dans une fonctionnalité qui permet de renommer la prise intelligente en un plus « Nom familier. » Le nom attribué par défaut est « Wemo mini 6E9. »

« La longueur du nom est limitée à 30 caractères ou moins, mais cette règle n’est appliquée que par l’application elle-même », ont déclaré les chercheurs en sécurité Amit Serper et Reuven Yakar. a dit dans un rapport partagé avec The Hacker News, ajoutant que la validation n’était pas appliquée par le code du firmware.

Par conséquent, contourner la limite de caractères en utilisant un module Python nommé pyWeMo peut conduire à une condition de débordement de la mémoire tampon, qui peut ensuite être exploitée de manière fiable pour planter l’appareil ou, alternativement, tromper le code pour qu’il exécute des commandes malveillantes et prendre le contrôle.

Belkin, en réponse aux conclusions, a déclaré qu’il ne prévoyait pas de remédier à la faille en raison du fait que l’appareil arrive en fin de vie (EoL) et a été remplacé par des modèles plus récents.

« Il semble que cette vulnérabilité pourrait être déclenchée via l’interface Cloud (c’est-à-dire sans connexion directe à l’appareil) », ont averti les chercheurs.

En l’absence de correctif, il est recommandé aux utilisateurs de Wemo Mini Smart Plug V2 d’éviter de les exposer directement à Internet et de s’assurer que des mesures de segmentation appropriées sont mises en œuvre si elles ont été déployées dans des réseaux sensibles.

« C’est ce qui se passe lorsque les appareils sont livrés sans aucune protection sur l’appareil. Si vous ne comptez que sur des correctifs de sécurité réactifs, comme la plupart des fabricants d’appareils le font aujourd’hui, deux choses sont certaines : vous serez toujours un pas derrière l’attaquant, et un jour les correctifs cesseront d’arriver », a déclaré Igal Zeifman, vice-président du marketing chez Sternum.