Une vulnérabilité de sécurité a été révélée dans le populaire plugin WordPress Addons essentiels pour Elementor qui pourraient être potentiellement exploitées pour obtenir des privilèges élevés sur les sites affectés.

Le problème, suivi sous le numéro CVE-2023-32243, a été résolu par les responsables du plugin dans la version 5.7.2 qui a été livrée le 11 mai 2023. Essential Addons for Elementor compte plus d’un million d’installations actives.

« Ce plugin souffre d’une vulnérabilité d’escalade de privilèges non authentifié et permet à tout utilisateur non authentifié d’élever son privilège à celui de n’importe quel utilisateur sur le site WordPress », a déclaré le chercheur de Patchstack, Rafie Muhammad. a dit.

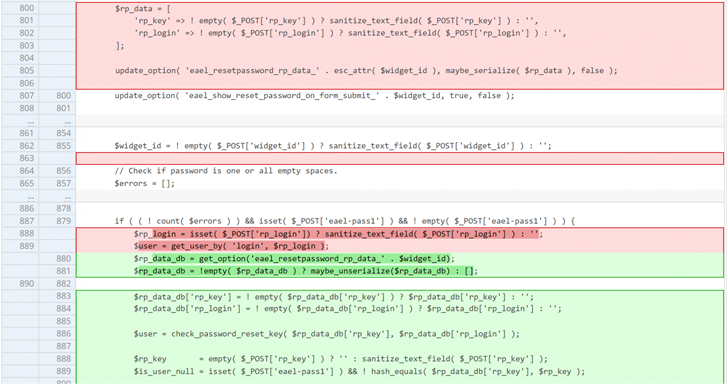

L’exploitation réussie de la faille pourrait permettre à un acteur malveillant de réinitialiser le mot de passe de n’importe quel utilisateur arbitraire tant que la partie malveillante connaît son nom d’utilisateur. On pense que la lacune existe depuis la version 5.4.0.

Cela peut avoir de sérieuses ramifications car la faille pourrait être militarisée pour réinitialiser le mot de passe associé à un compte administrateur et prendre le contrôle total du site Web.

« Cette vulnérabilité se produit parce que cette fonction de réinitialisation de mot de passe ne valide pas une clé de réinitialisation de mot de passe et modifie directement le mot de passe de l’utilisateur donné », a souligné Muhammad.

La divulgation intervient plus d’un an après que Patchstack a révélé une autre faille grave dans le même plugin qui aurait pu être utilisée pour exécuter du code arbitraire sur des sites Web compromis.

Les résultats font également suite à la découverte d’une nouvelle vague d’attaques ciblant les sites WordPress depuis fin mars 2023 qui vise à injecter le tristement célèbre malware SocGholish (alias FakeUpdates).

SocGholish est un persistant Javascript cadre de logiciels malveillants qui fonctionne comme un fournisseur d’accès initial pour faciliter la livraison de logiciels malveillants supplémentaires aux hôtes infectés. Le logiciel malveillant a été distribué via des téléchargements intempestifs se faisant passer pour une mise à jour du navigateur Web.

La dernière campagne détectée par Sucuri s’est avérée tirer parti des techniques de compression à l’aide d’une bibliothèque logicielle appelée zlib pour dissimuler le logiciel malveillant, réduire son empreinte et éviter la détection.

« Les mauvais acteurs font continuellement évoluer leurs tactiques, techniques et procédures pour échapper à la détection et prolonger la durée de vie de leurs campagnes de logiciels malveillants », a déclaré Denis Sinegubko, chercheur à Sucuri. a dit.

« Le malware SocGholish en est un excellent exemple, car les attaquants ont modifié leur approche dans le passé pour injecter des scripts malveillants dans des sites Web WordPress compromis. »

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

Ce n’est pas seulement SocGholish. Malwarebytes, dans un rapport technique cette semaine, a détaillé une campagne de publicité malveillante qui sert les visiteurs de sites Web pour adultes avec annonces popunder qui simulent une fausse mise à jour de Windows pour supprimer le chargeur « in2al5d p3in4er » (aka Invalid Printer).

« Le schéma est très bien conçu car il s’appuie sur le navigateur Web pour afficher une animation en plein écran qui ressemble beaucoup à ce que vous attendez de Microsoft », Jérôme Segura, directeur de la veille sur les menaces chez Malwarebytes, a dit.

Le chargeur, qui a été documenté par Morphisec le mois dernier, est conçu pour vérifier la carte graphique du système afin de déterminer s’il s’exécute sur une machine virtuelle ou dans un environnement sandbox, et finalement lancer le malware Aurora voleur d’informations.

La campagne, par Malwarebytes, a fait 585 victimes au cours des deux derniers mois, l’acteur de la menace étant également lié à d’autres escroqueries de support technique et à un panneau de commande et de contrôle de bot Amadey.