Une faille de sécurité non corrigée dans Google Drive pourrait être exploitée par des attaquants de logiciels malveillants pour distribuer des fichiers malveillants déguisés en documents ou images légitimes, permettant à des acteurs malveillants d’effectuer des attaques de spear-phishing comparativement avec un taux de réussite élevé.

Le dernier problème de sécurité – dont Google a connaissance mais qui n’a malheureusement pas été corrigé – réside dans le « gérer les versions« fonctionnalité offerte par Google Drive qui permet aux utilisateurs de télécharger et de gérer différentes versions d’un fichier, ainsi que dans la manière dont son interface fournit une nouvelle version des fichiers aux utilisateurs.

Logiquement, la gestion fonctionnelle des versions devrait permettre aux utilisateurs de Google Drive de mettre à jour une ancienne version d’un fichier avec une nouvelle version ayant la même extension de fichier, mais il s’avère que ce n’est pas le cas.

Selon A. Nikoci, un administrateur système de profession qui a signalé la faille à Google et l’a ensuite divulguée à The Hacker News, la personne concernée permet fonctionnellement aux utilisateurs de télécharger une nouvelle version avec n’importe quelle extension de fichier pour tout fichier existant sur le stockage en nuage, même avec un exécutable malveillant.

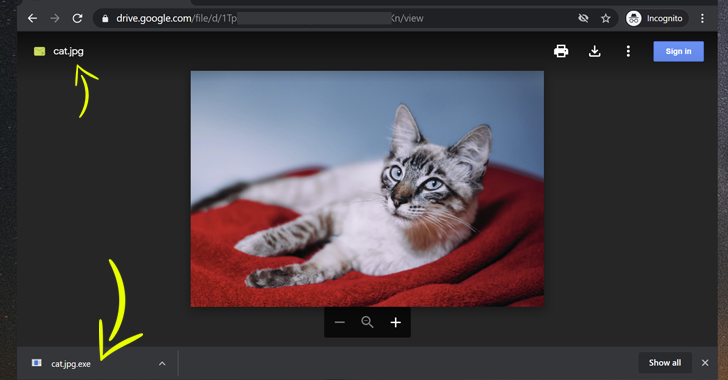

Comme le montrent les vidéos de démonstration – que Nikoci a partagées exclusivement avec The Hacker News – ce faisant, une version légitime du fichier qui a déjà été partagée entre un groupe d’utilisateurs peut être remplacée par un fichier malveillant, qui lors de la prévisualisation en ligne ne le fait pas indiquer les modifications nouvellement apportées ou déclencher une alarme, mais une fois téléchargé, il peut être utilisé pour infecter les systèmes ciblés.

« Google vous permet de changer la version du fichier sans vérifier s’il s’agit du même type », a déclaré Nikoci. « Ils n’ont même pas forcé la même extension. »

Il va sans dire que le problème laisse la porte ouverte à des campagnes de spear-phishing très efficaces qui tirent parti de la prévalence généralisée des services cloud tels que Google Drive pour diffuser des logiciels malveillants.

Le développement intervient alors que Google a récemment corrigé un faille de sécurité dans Gmail qui aurait pu permettre à un acteur menaçant d’envoyer des e-mails falsifiés imitant n’importe quel client Gmail ou G Suite, même lorsque des politiques de sécurité DMARC / SPF strictes sont activées.

Les pirates informatiques adorent Google Drive

Les escroqueries par hameçonnage tentent généralement d’amener les destinataires à ouvrir des pièces jointes malveillantes ou à cliquer sur des liens apparemment inoffensifs, fournissant ainsi des informations confidentielles, comme les informations d’identification du compte, à l’attaquant dans le processus.

Les liens et les pièces jointes peuvent également être utilisés pour amener le destinataire à télécharger sans le savoir des logiciels malveillants qui peuvent donner à l’attaquant l’accès au système informatique de l’utilisateur et à d’autres informations sensibles.

Ce nouveau problème de sécurité n’est pas différent. La fonctionnalité de mise à jour des fichiers de Google Drive est conçue pour être un moyen simple de mettre à jour les fichiers partagés, y compris la possibilité de remplacer le document par une toute nouvelle version du système. De cette façon, le fichier partagé peut être mis à jour sans changer son lien.

Cependant, sans aucune validation des extensions de fichier, cela peut avoir des conséquences potentiellement graves lorsque les utilisateurs du fichier partagé, qui, après notification du changement par e-mail, finissent par télécharger le document et infecter involontairement leurs systèmes avec des logiciels malveillants.

Un tel scénario pourrait être mis à profit pour monter attaques de chasse à la baleine, une tactique de phishing souvent utilisée par les gangs cybercriminels pour se faire passer pour des cadres supérieurs d’une organisation et cibler des individus spécifiques, dans l’espoir de voler des informations sensibles ou d’accéder à leurs systèmes informatiques à des fins criminelles.

Pire encore, Google Chrome semble faire implicitement confiance aux fichiers téléchargés à partir de Google Drive, même lorsqu’ils sont détectés par d’autres logiciels antivirus comme malveillants.

Les services cloud deviennent un vecteur d’attaque

Bien qu’il n’y ait aucune preuve que cette faille a été exploitée dans la nature, il ne serait pas difficile pour les attaquants de la réutiliser à leur avantage, étant donné que les services cloud ont été un vecteur de diffusion de logiciels malveillants dans plusieurs attaques de spear-phishing ces derniers mois.

Plus tôt cette année, Zscaler a identifié une campagne de phishing qui a utilisé Google Drive pour télécharger un compromis initial après un voleur de mot de passe.

Le mois dernier, Recherche Check Point et Cofense a mis en évidence une série de nouvelles campagnes dans lesquelles des acteurs menaçants ont été trouvés non seulement en utilisant des e-mails de spam pour intégrer des logiciels malveillants hébergés sur des services tels que Dropbox et Google Drive, mais également en exploitant des services de stockage dans le cloud pour héberger des pages de phishing.

ESET, dans une analyse de la Groupe Evilnum APT, a observé une tendance similaire dans laquelle les entreprises de technologie financière en Europe et au Royaume-Uni ont été ciblées par des e-mails de spear-phishing contenant un lien vers un fichier ZIP hébergé sur Google Drive pour voler des licences logicielles, des informations sur les cartes de crédit des clients, des investissements et des documents commerciaux.

De même, Fortinet, dans une campagne repérée plus tôt ce mois-ci, a découvert des preuves d’un Phishing sur le thème COVID-19 leurre qui aurait averti les utilisateurs des retards de paiement dus à la pandémie, uniquement pour télécharger le cheval de Troie d’accès à distance NetWire hébergé sur une URL Google Drive.

Alors que les escrocs et les criminels mettent tout en œuvre pour dissimuler leurs intentions malveillantes, il est essentiel que les utilisateurs surveillent de près les e-mails suspects, y compris les notifications de Google Drive, pour atténuer tout risque éventuel.