Plusieurs vulnérabilités non corrigées ont été découvertes dans SHAREit, une application populaire avec plus d’un milliard de téléchargements, qui pourraient être utilisées de manière abusive pour divulguer les données sensibles d’un utilisateur, exécuter du code arbitraire et éventuellement conduire à l’exécution de code à distance.

Les résultats proviennent de l’analyse de la société de cybersécurité Trend Micro de la version Android de l’application, qui permet aux utilisateurs de partager ou de transférer des fichiers entre appareils.

Mais dans une tournure inquiétante, les failles n’ont pas encore été corrigées par Smart Media4U Technology Pte. Ltd., le développeur de l’application basé à Singapour, malgré une divulgation responsable il y a trois mois.

«Nous avons décidé de divulguer nos recherches trois mois après l’avoir signalé, car de nombreux utilisateurs pourraient être affectés par cette attaque, car l’attaquant peut voler des données sensibles et faire n’importe quoi avec l’autorisation des applications», explique Echo Duan, chercheur chez Trend Micro mentionné dans un article. « Ce n’est pas non plus facilement détectable. »

L’un des défauts provient de la manière dont l’application facilite le partage de fichiers (via Android FileProvider), permettant potentiellement à tout tiers d’obtenir des autorisations d’accès temporaires en lecture / écriture et de les exploiter pour écraser les fichiers existants dans le dossier de données de l’application.

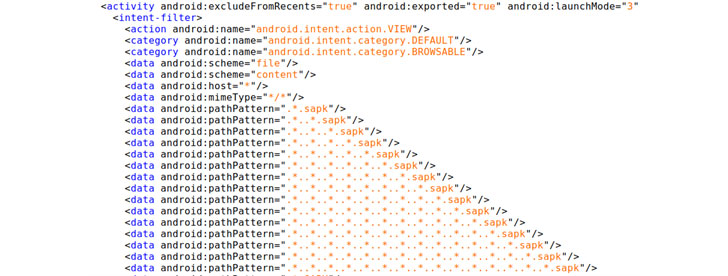

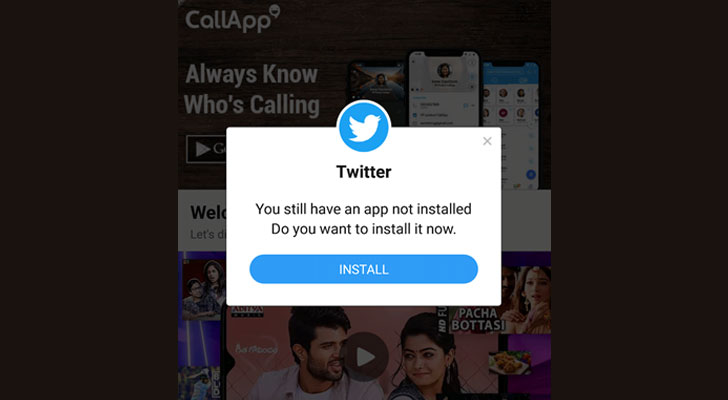

Séparément, l’utilisation de liens profonds pour lancer des fonctionnalités spécifiques dans l’application – y compris le téléchargement de fichiers APK (SAPK) séparés à partir d’une URL qui a le schéma HTTP / HTTPS et de l’hôte de domaine qui correspond à * .wshareit.com ou gshare.cdn.shareitgames .com – peut être utilisé pour installer une application malveillante, entraînant une éventuelle exécution de code à distance lorsqu’un utilisateur clique sur une URL.

«Lorsque l’utilisateur clique sur cette URL de téléchargement, Chrome appelle SHAREit pour télécharger le SAPK à partir de https://gshare.cdn.shareitgames.com», explique Duan. « Puisqu’il prend en charge le protocole HTTP, ce SAPK peut être remplacé par la simulation d’une attaque de type man-in-the-middle (MitM). »

Enfin, l’application est également sujette à ce qu’on appelle une attaque man-in-the-disk (MitD), qui survient lorsque l’utilisation imprudente d’autorisations de « stockage externe » ouvre la porte à l’installation d’applications frauduleuses et provoque même un déni de service. état.

SHAREit a courtisé une foire de lacunes de sécurité dans le passé. En février 2019, deux vulnérabilités ont été détectées dans l’application qui pourraient permettre aux attaquants de contourner l’authentification, de télécharger des fichiers arbitraires et de voler des fichiers à partir d’appareils Android.

|

| Une fenêtre contextuelle de la fausse application Twitter créée pour tester la vulnérabilité |

Puis, le 29 juin 2020, le gouvernement indien a interdit SHAREit avec 58 autres applications chinoises, craignant que ces applications se livrent à des activités qui menacent «la sécurité nationale et la défense de l’Inde, ce qui empiète finalement sur la souveraineté et l’intégrité de l’Inde».

Nous avons contacté les développeurs de SHAREit et nous mettrons à jour l’histoire si nous avons de nouvelles.