Une « faille de conception » découverte dans Microsoft Azure pourrait être exploitée par des attaquants pour accéder aux comptes de stockage, se déplacer latéralement dans l’environnement et même exécuter du code à distance.

« Il est possible d’abuser et d’exploiter les comptes de stockage Microsoft en manipulant Azure Functions pour voler des jetons d’accès d’identités à privilèges plus élevés, se déplacer latéralement, accéder potentiellement à des actifs commerciaux critiques et exécuter du code à distance (RCE) », a déclaré Orca dans un nouveau rapport partagé avec The Hacker News.

Le chemin d’exploitation qui sous-tend cette attaque est un mécanisme appelé Autorisation de clé partagéequi est activé par défaut sur les comptes de stockage.

Selon Microsoft, Azure génère deux clés d’accès au compte de stockage 512 bits lors de la création d’un compte de stockage. Ces clés peuvent être utilisées pour autoriser l’accès aux données via l’autorisation de clé partagée ou via des jetons SAS signés avec la clé partagée.

« Les clés d’accès au compte de stockage fournissent un accès complet à la configuration d’un compte de stockage, ainsi qu’aux données », Microsoft Remarques dans sa documentation. « L’accès à la clé partagée accorde à un utilisateur un accès complet à la configuration d’un compte de stockage et à ses données. »

La société de sécurité cloud a déclaré que ces jetons d’accès peuvent être volés en manipulant Azure Functions, permettant potentiellement à un acteur malveillant d’accéder à un compte avec Rôle de contributeur de compte de stockage pour augmenter les privilèges et prendre le contrôle des systèmes.

Plus précisément, devrait-on identité managée être utilisé pour appeler l’application Function, il pourrait être utilisé de manière abusive pour exécuter n’importe quelle commande. Ceci, à son tour, est rendu possible grâce au fait qu’un compte de stockage dédié est créé lors du déploiement d’une application Azure Function.

« Une fois qu’un attaquant a localisé le compte de stockage d’une application Function à laquelle est attribuée une identité gérée forte, il peut exécuter du code en son nom et, par conséquent, acquérir une élévation des privilèges d’abonnement (PE) », a déclaré Roi Nisimi, chercheur chez Orca.

Apprenez à sécuriser le périmètre d’identité – Stratégies éprouvées

Améliorez la sécurité de votre entreprise grâce à notre prochain webinaire sur la cybersécurité dirigé par des experts : Explorez les stratégies de périmètre d’identité !

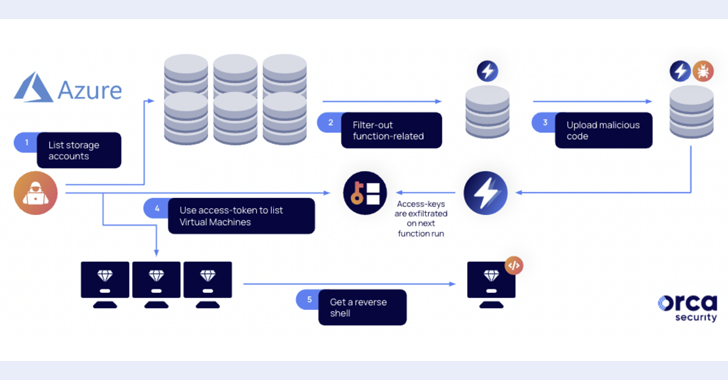

En d’autres termes, en exfiltrant le jeton d’accès de l’identité managée attribuée à l’application Azure Function sur un serveur distant, un pirate peut élever les privilèges, se déplacer latéralement, accéder à de nouvelles ressources et exécuter un reverse shell sur les machines virtuelles.

« En remplaçant les fichiers de fonction dans les comptes de stockage, un attaquant peut voler et exfiltrer une identité à privilèges plus élevés et l’utiliser pour se déplacer latéralement, exploiter et compromettre les joyaux de la couronne les plus précieux des victimes », a expliqué Nisimi.

Comme mesures d’atténuation, il est recommandé aux organisations d’envisager de désactiver l’autorisation Azure Shared Key et d’utiliser à la place l’authentification Azure Active Directory. Dans une divulgation coordonnée, Microsoft a dit il « prévoit de mettre à jour le fonctionnement des outils clients Functions avec les comptes de stockage ».

« Cela inclut des changements pour mieux prendre en charge les scénarios utilisant l’identité. Une fois que les connexions basées sur l’identité pour AzureWebJobsStorage seront généralement disponibles et que les nouvelles expériences seront validées, l’identité deviendra le mode par défaut pour AzureWebJobsStorage, qui est destiné à s’éloigner de l’autorisation de clé partagée », a déclaré le géant de la technologie ajouté.

Les résultats arrivent des semaines après que Microsoft a corrigé un problème de mauvaise configuration affectant Azure Active Directory qui a permis de falsifier les résultats de recherche Bing et une vulnérabilité XSS reflétée dans Azure Service Fabric Explorer (SFX) qui pourrait conduire à l’exécution de code à distance non authentifié.