Pipeline colonial, qui transporte 45% du carburant consommé sur la côte est des États-Unis, a annoncé samedi avoir interrompu les opérations en raison d’une attaque de ransomware, démontrant une fois de plus à quel point l’infrastructure est vulnérable aux cyberattaques.

«Le 7 mai, la Colonial Pipeline Company a appris qu’elle avait été victime d’une attaque de cybersécurité», la société mentionné dans une déclaration publiée sur son site Web. «Nous avons depuis déterminé que cet incident impliquait des ransomwares. En réponse, nous avons mis certains systèmes hors ligne de manière proactive pour contenir la menace, ce qui a temporairement interrompu toutes les opérations de pipeline et affecté certains de nos systèmes informatiques.

Colonial Pipeline est le plus grand pipeline de produits raffinés aux États-Unis, un système de 5 500 milles (8 851 km) impliqué dans le transport de plus de 100 millions de gallons de la ville texane de Houston au port de New York.

La division de réponse aux incidents Mandiant de la société de cybersécurité FireEye aiderait à l’enquête, selon les rapports de Bloomberg et Le journal de Wall Street, avec l’attaque liée à une souche de ransomware appelée Côté obscur.

«Nous sommes engagés avec Colonial et nos partenaires interinstitutions concernant la situation», a déclaré l’Agence américaine pour la cybersécurité et la sécurité des infrastructures (CISA) mentionné. « Cela souligne la menace que représentent les ransomwares pour les organisations, quelle que soit leur taille ou leur secteur. Nous encourageons chaque organisation à prendre des mesures pour renforcer sa posture de cybersécurité afin de réduire son exposition à ces types de menaces. »

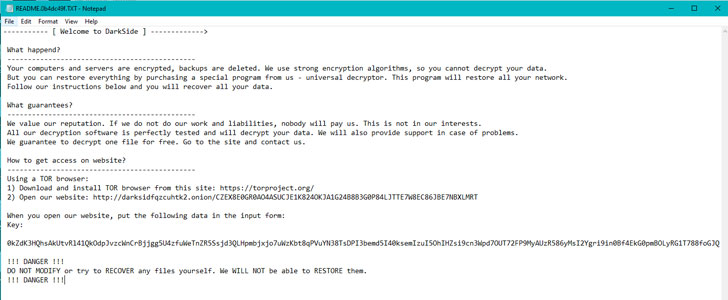

|

| Note de rançon de Darkside |

Une analyse du ransomware publié par Cybereason plus tôt en avril 2021 révèle que DarkSide a l’habitude d’être utilisé contre des cibles dans les pays anglophones, tout en évitant les entités situées dans les anciens pays du bloc soviétique.

Les opérateurs derrière le ransomware sont également passés récemment à un Programme d’affiliation en mars, où les acteurs de la menace sont recrutés pour propager le malware en violant les victimes du réseau d’entreprise, tandis que les développeurs principaux prennent en charge la maintenance du malware et de l’infrastructure de paiement.

DarkSide, qui a commencé ses opérations en août 2020, a publié à ce jour les données volées de plus de 40 victimes. On ne sait pas immédiatement combien d’argent les attaquants ont demandé ni si Colonial Pipeline a payé. Un séparé rapport de Bloomberg a allégué que les cybercriminels derrière l’attaque avaient volé 100 Go de données sur son réseau.

Menace croissante des ransomwares

La dernière cyberattaque intervient alors qu’une coalition de gouvernements et d’entreprises technologiques du secteur privé, appelée Ransomware Task Force, a publié un liste de 48 recommandations pour détecter et perturber la menace croissante des ransomwares, en plus d’aider les organisations à se préparer et à répondre plus efficacement à de telles attaques.

Les intrusions potentiellement dommageables ciblant les services publics et les infrastructures critiques ont connu une recrudescence ces dernières années, alimentée en partie par des attaques de ransomwares qui ont de plus en plus pris le train en marche du double extorsion pour non seulement crypter les données de la victime, mais aussi exfiltrer les données à l’avance et menacer de les rendre publiques. si la demande de rançon n’est pas payée.

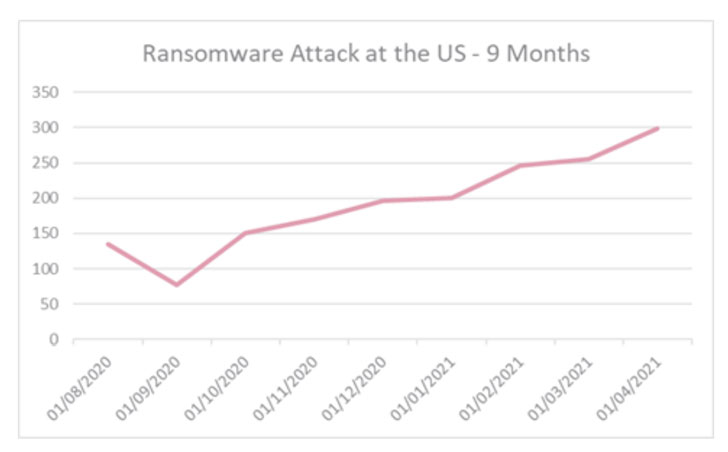

Sur la base des données recueillies par Check Point et partagées avec The Hacker News, les cyberattaques visant les services publics américains ont bondi de 50% en moyenne par semaine, passant de 171 début mars à 260 fin avril. De plus, au cours des neuf derniers mois, le nombre mensuel d’attaques de ransomwares aux États-Unis a presque triplé pour atteindre 300.

« En outre, au cours des dernières semaines, une entreprise de services publics sur 88 en moyenne aux États-Unis a souffert d’une tentative d’attaque de Ransomware, en hausse de 34% par rapport à la moyenne du début de 2021 », a déclaré la société de cybersécurité américano-israélienne.

En février 2020, CISA a émis une alerte avertissement de l’augmentation des infections de ransomwares affectant les opérations de pipeline à la suite d’une attaque qui a frappé une installation de compression de gaz naturel sans nom dans le pays, obligeant la société à fermer son actif de pipeline pendant environ deux jours.

La sécurisation de l’infrastructure des pipelines a été un domaine d’intérêt pour le Department of Homeland Security, qui en 2018 a chargé CISA de superviser ce que l’on appelle l’Initiative de cybersécurité des pipelines (PCI) qui vise à identifier et adresser menaces émergentes et mettre en œuvre des mesures de sécurité pour protéger plus de 2,7 millions de kilomètres de pipelines responsables du transport de pétrole et de gaz naturel aux États-Unis

Le Centre national de gestion des risques (NRMC) de l’agence a également publié un Bibliothèque de ressources de cybersécurité des pipelines en février 2021 pour «fournir aux installations pipelinières, aux entreprises et aux parties prenantes un ensemble de ressources volontaires gratuites pour renforcer leur posture de cybersécurité».