Les mainteneurs de la Sur-ensemble Apache Les logiciels de visualisation de données open source ont publié des correctifs pour brancher une configuration par défaut non sécurisée qui pourrait conduire à l’exécution de code à distance.

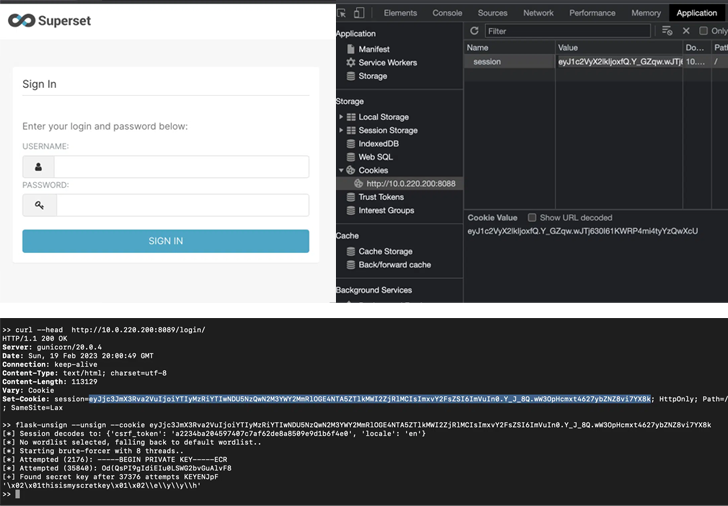

La vulnérabilité, suivie comme CVE-2023-27524 (score CVSS : 8,9), a un impact sur les versions jusqu’à 2.0.1 incluses et concerne l’utilisation d’une clé SECRET_KEY par défaut qui pourrait être utilisée abusivement par des attaquants pour authentifier et accéder à des ressources non autorisées sur des installations exposées à Internet.

Naveen Sunkavally, l’architecte en chef d’Horizon3.ai, a décrit le problème comme « une configuration par défaut dangereuse dans Apache Superset qui permet à un attaquant non authentifié d’obtenir l’exécution de code à distance, de collecter des informations d’identification et de compromettre des données ».

Il convient de noter que la faille n’affecte pas les instances de Superset qui ont modifié la valeur par défaut de la configuration SECRET_KEY en une chaîne aléatoire plus sécurisée sur le plan cryptographique.

La société de cybersécurité, qui a constaté que la SECRET_KEY est définie par défaut sur la valeur « \x02\x01thisismyscretkey\x01\x02\\e\\y\\y\\h » au moment de l’installation, a déclaré que 918 des 1 288 serveurs accessibles au public utilisaient la configuration par défaut en octobre 2021.

Un attaquant ayant connaissance de la clé secrète pourrait alors se connecter à ces serveurs en tant qu’administrateur en falsifiant un cookie de session et prendre le contrôle des systèmes.

Le 11 janvier 2022, les mainteneurs du projet tenté pour résoudre le problème en faisant pivoter la valeur SECRET_KEY sur « CHANGE_ME_TO_A_COMPLEX_RANDOM_SECRET » dans le code Python avec mode d’emploi pour le remplacer.

Horizon3.ai a déclaré avoir en outre trouvé deux configurations SECRET_KEY supplémentaires auxquelles ont été attribuées les valeurs par défaut « USE_YOUR_OWN_SECURE_RANDOM_KEY » et « ceciESTSECRET_1234. »

Une recherche approfondie menée en février 2023 avec ces quatre clés a mis au jour 3 176 instances, dont 2 124 utilisaient l’une des clés par défaut. Certaines des personnes concernées comprennent les grandes entreprises, les petites entreprises, les agences gouvernementales et les universités.

Suite à une deuxième divulgation responsable à l’équipe de sécurité d’Apache, une nouvelle mise à jour (version 2.1) a été publié le 5 avril 2023 pour combler la faille de sécurité en empêchant complètement le démarrage du serveur s’il est configuré avec la SECRET_KEY par défaut.

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

« Ce correctif n’est pas infaillible, car il est toujours possible d’exécuter Superset avec une SECRET_KEY par défaut s’il est installé via un fichier docker-compose ou un modèle helm », a déclaré Sunkavally. a dit.

« Le fichier docker-compose contient un nouveau SECRET_KEY par défaut de TEST_NON_DEV_SECRET avec lequel nous soupçonnons que certains utilisateurs exécuteront involontairement Superset. Certaines configurations définissent également admin/admin comme identifiant par défaut pour l’utilisateur administrateur. »

Horizon3.ai a également mis à disposition un Script Python qui peut être utilisé pour déterminer si les instances de Superset sont sensibles à la faille.

« Il est communément admis que les utilisateurs ne lisent pas la documentation et que les applications doivent être conçues pour forcer les utilisateurs sur un chemin où ils n’ont d’autre choix que d’être sécurisés par défaut », a conclu Sunkavally. « La meilleure approche consiste à retirer le choix aux utilisateurs et à leur demander de prendre des mesures délibérées pour être délibérément en insécurité. »