Une analyse complète des protocoles cryptographiques utilisés dans l’application suisse de messagerie cryptée Threema a révélé un certain nombre de failles qui pourraient être exploitées pour briser les protections d’authentification et même récupérer les clés privées des utilisateurs.

Les sept attaques couvrent trois modèles de menace différents, selon aux chercheurs de l’ETH Zurich Kenneth G. Paterson, Matteo Scarlata et Kien Tuong Truong, qui ont signalé les problèmes à Threema le 3 octobre 2022. Les faiblesses ont depuis été corrigées dans le cadre de mises à jour publié par la société le 29 novembre 2022.

Threema est une application de messagerie cryptée utilisée par plus de 11 millions d’utilisateurs en octobre 2022. « La sécurité et la confidentialité sont profondément ancrées dans l’ADN de Threema », la société réclamations sur son site Internet.

Officiellement utilisé par le gouvernement suisse et l’armée suisse, il est également annoncé comme une alternative sécurisée aux côtés d’autres services tels que Signal, WhatsApp appartenant à Meta et Telegram.

Alors que Threema a été victime de audits de code tiers au moins deux fois – une fois en 2019 et une deuxième fois en 2020 – les dernières découvertes montrent qu’elles n’étaient pas assez approfondies pour découvrir les problèmes présents dans le « cœur cryptographique de l’application ».

« Idéalement, toute application utilisant de nouveaux protocoles cryptographiques devrait être accompagnée de ses propres analyses de sécurité formelles (sous la forme de preuves de sécurité) afin de fournir de solides garanties de sécurité », ont déclaré les chercheurs.

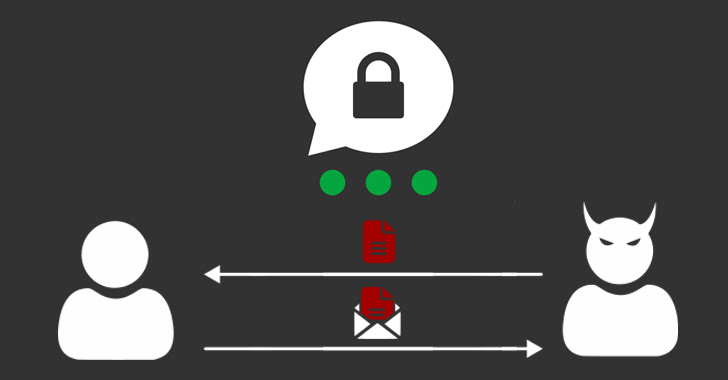

En un mot, les attaques pourraient ouvrir la voie à un large éventail de scénarios d’exploitation, à savoir permettre à un attaquant de se faire passer pour un client, réorganiser la séquence de messages échangés entre deux parties, cloner le compte d’un utilisateur victime, et même tirer parti de la sauvegarde. mécanisme de récupération de la clé privée de l’utilisateur.

Les deux dernières voies d’attaque, qui nécessitent un accès direct à l’appareil de la victime, pourraient avoir de graves conséquences, car elles permettent à l’adversaire d’accéder furtivement aux futurs messages des utilisateurs à leur insu.

Un cas de rejouer et une attaque par réflexion liée à son application Android qui se produit lorsque les utilisateurs réinstallent l’application ou changent d’appareil, accordant à un mauvais acteur l’accès aux serveurs Threema pour relire les anciens messages. UN attaque de rejeu similaire a été identifié en janvier 2018.

Enfin et surtout, un adversaire pourrait également mettre en scène ce qu’on appelle une attaque Kompromat dans laquelle un serveur malveillant trompe un client « en cryptant involontairement un message du choix du serveur qui peut être transmis à un autre utilisateur ».

Il convient de noter que cette attaque avait déjà été signalée à Threema par le chercheur de l’Université d’Erlangen-Nuremberg, Jonathan Krebs, incitant l’entreprise à correctifs de navire en décembre 2021 (version 4.62 pour Android et version 4.6.14 pour iOS).

« L’utilisation de bibliothèques modernes et sécurisées pour les primitives cryptographiques ne conduit pas, à elle seule, à une conception de protocole sécurisée », ont déclaré les chercheurs. « Des bibliothèques comme NaCl ou alors libsignal peut être utilisé à mauvais escient lors de la construction de protocoles plus complexes et les développeurs doivent faire attention à ne pas se laisser bercer par un faux sentiment de sécurité. »

« Alors que le mantra » ne lancez pas votre propre crypto « est désormais largement connu, il devrait être étendu à » ne lancez pas votre propre protocole cryptographique « (en supposant qu’il en existe déjà un qui réponde aux exigences du développeur) », ont-ils ajouté. « Dans le cas de Threema, le protocole C2S sur mesure pourrait être remplacé par TLS. »

Lorsqu’il a été contacté pour commenter, Threema a déclaré à The Hacker News qu’il avait publié un nouveau protocole de communication appelé Ibex cela rend « certains des problèmes obsolètes », ajoutant qu’il « a agi instantanément pour mettre en œuvre des correctifs pour tous les résultats en quelques semaines ».

« Bien que certaines des découvertes […] peut être intéressant d’un point de vue théorique, aucun d’entre eux n’a jamais eu d’impact considérable dans le monde réel », poursuit la société c’est noté. « La plupart supposent des conditions préalables étendues et irréalistes qui auraient des conséquences bien plus importantes que la découverte respective elle-même. »

Il a également souligné que certaines des attaques misent sur l’accès physique à un appareil mobile déverrouillé sur une période prolongée, moment auquel « l’ensemble de l’appareil doit être considéré comme compromis ».

L’étude arrive près de six mois après que les chercheurs de l’ETH Zurich ont détaillé les lacunes critiques du service de stockage en nuage MEGA qui pourraient être utilisées pour casser les clés privées et compromettre complètement la confidentialité des fichiers téléchargés.

Puis en septembre 2022, un autre groupe de chercheurs divulgué l’hôte de failles de sécurité dans le Matrice protocole de communication décentralisé en temps réel qui permet à un opérateur de serveur malveillant de lire des messages et d’usurper l’identité des utilisateurs, compromettant ainsi la confidentialité et l’authenticité du service.