Une campagne de phishing de courte durée a été observée, tirant parti d’un nouvel exploit qui contournait un correctif mis en place par Microsoft pour corriger une vulnérabilité d’exécution de code à distance affectant le composant MSHTML dans le but de diffuser le malware Formbook.

« Les pièces jointes représentent une escalade de l’abus par l’attaquant du bogue CVE-2021-40444 et démontrent que même un correctif ne peut pas toujours atténuer les actions d’un attaquant motivé et suffisamment qualifié », chercheurs des SophosLabs Andrew Brandt et Stephen Ormandy mentionné dans un nouveau rapport publié mardi.

CVE-2021-40444 (score CVSS : 8,8) concerne une faille d’exécution de code à distance dans MSHTML qui pourrait être exploitée à l’aide de documents Microsoft Office spécialement conçus. Bien que Microsoft ait corrigé la faille de sécurité dans le cadre de ses mises à jour du Patch Tuesday de septembre 2021, elle a été utilisée dans plusieurs attaques depuis que les détails relatifs à la faille sont devenus publics.

Le même mois, le géant de la technologie a découvert une campagne de phishing ciblée qui a exploité la vulnérabilité pour déployer des balises Cobalt Strike sur des systèmes Windows compromis. Puis, en novembre, SafeBreach Labs a rapporté les détails d’une opération d’acteurs menaçants iraniens qui ciblait les victimes parlant le farsi avec un nouveau voleur d’informations basé sur PowerShell conçu pour collecter des informations sensibles.

La nouvelle campagne découverte par Sophos vise à contourner la protection du correctif en transformant un preuve de concept Office exploit et l’armer pour distribuer le malware Formbook. La société de cybersécurité a déclaré que le succès de l’attaque peut, en partie, être attribué à un « patch trop ciblé ».

« Dans les versions initiales des exploits CVE-2021-40444, [the] un document Office malveillant a récupéré une charge utile de malware emballée dans un fichier Microsoft Cabinet (ou .CAB) », ont expliqué les chercheurs. « Lorsque le correctif de Microsoft a comblé cette faille, les attaquants ont découvert qu’ils pouvaient utiliser une chaîne d’attaque complètement différente en enfermant le maldoc dans un fichier spécialement conçu. Archives RAR. »

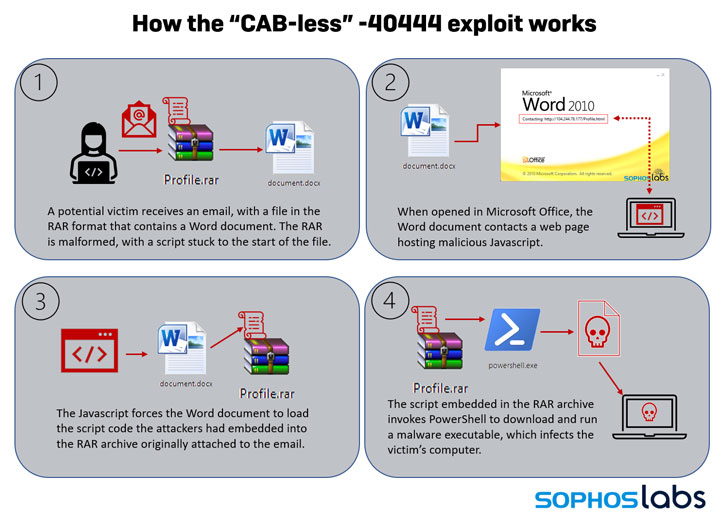

Sans cabine 40444, comme on appelle l’exploit modifié, a duré 36 heures entre le 24 et le 25 octobre, au cours desquelles des e-mails de spam contenant un fichier d’archive RAR mal formé ont été envoyés aux victimes potentielles. Le fichier RAR, à son tour, comprenait un script écrit dans Windows Script Host (WSH) et un document Word qui, lors de son ouverture, a contacté un serveur distant hébergeant du code JavaScript malveillant.

Par conséquent, le code JavaScript a utilisé le document Word comme conduit pour lancer le script WSH et exécuter une commande PowerShell intégrée dans le fichier RAR pour récupérer le Formulaire charge utile de logiciels malveillants à partir d’un site Web contrôlé par un attaquant.

Quant à savoir pourquoi l’exploit a disparu un peu plus d’une journée d’utilisation, les indices résident dans le fait que les fichiers d’archive RAR modifiés ne fonctionneraient pas avec les anciennes versions de l’utilitaire WinRAR. « Donc, de manière inattendue, dans ce cas, les utilisateurs de la version beaucoup plus ancienne et obsolète de WinRAR auraient été mieux protégés que les utilisateurs de la dernière version », ont déclaré les chercheurs.

« Cette recherche nous rappelle que l’application de correctifs à elle seule ne peut pas protéger contre toutes les vulnérabilités dans tous les cas », a déclaré Andrew Brandt, chercheur principal des SophosLabs. « Définir des restrictions qui empêchent un utilisateur de déclencher accidentellement un document malveillant est utile, mais les gens peuvent toujours être amenés à cliquer sur le bouton« activer le contenu ». »

« Il est donc extrêmement important d’éduquer les employés et de leur rappeler de se méfier des documents envoyés par courrier électronique, en particulier lorsqu’ils arrivent dans des formats de fichiers compressés inhabituels ou inconnus de personnes ou d’entreprises qu’ils ne connaissent pas », a ajouté Brandt. Lorsqu’il a été contacté pour obtenir une réponse, un porte-parole de Microsoft a déclaré que « nous enquêtons sur ces rapports et prendrons les mesures appropriées si nécessaire pour aider à protéger les clients ».