Les chercheurs ont dévoilé une nouvelle technique qui pourrait être utilisée pour contourner les atténuations matérielles existantes dans les processeurs modernes d’Intel, AMD et Arm and stage exécution spéculative des attaques telles que Spectre pour faire fuir des informations sensibles de la mémoire de l’hôte.

Les attaques comme Spectre sont conçues pour rompre l’isolement entre différentes applications en tirant parti d’un technique d’optimisation appelée exécution spéculative dans les implémentations matérielles du processeur pour inciter les programmes à accéder à des emplacements arbitraires en mémoire et ainsi divulguer leurs secrets.

Alors que les fabricants de puces ont incorporé à la fois des logiciels et du matériel défensesy compris Retpoline ainsi que des garanties telles que la spéculation restreinte indirecte améliorée (eIBRS) et Bras CSV2la dernière méthode démontrée par les chercheurs de VUSec vise à contourner toutes ces protections.

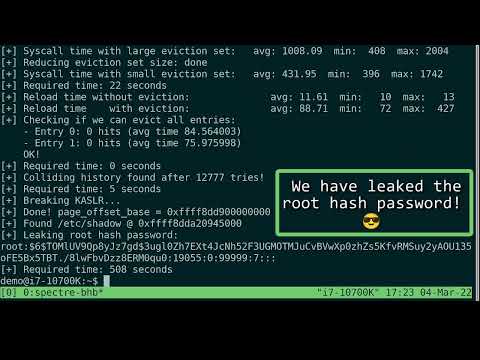

Appelé Injection d’historique de branche (BHI ou Spectre-BHB), il s’agit d’une nouvelle variante des attaques Spectre-V2 (suivi sous le nom de CVE-2017-5715) qui contourne à la fois eIBRS et CSV2, les chercheurs le décrivant comme un « exploit soigné de bout en bout ». mémoire arbitraire du noyau sur les processeurs Intel modernes.

« Les atténuations matérielles empêchent l’attaquant non privilégié d’injecter des entrées de prédicteur pour le noyau », ont expliqué les chercheurs.

« Cependant, le prédicteur s’appuie sur un historique global pour sélectionner les entrées cibles à exécuter de manière spéculative. Et l’attaquant peut empoisonner cet historique de l’espace utilisateur pour forcer le noyau à mal prédire des cibles de noyau plus » intéressantes « (c’est-à-dire des gadgets) qui fuient des données, » a ajouté le groupe de sécurité des systèmes et des réseaux de la Vrije Universiteit Amsterdam.

Autrement dit, un morceau de code malveillant peut utiliser l’historique de branche partagé, qui est stocké dans le CPU Branch History Buffer (BHB), pour influencer les branches mal prédites dans le contexte matériel de la victime, ce qui entraîne une exécution spéculative qui peut ensuite être utilisée pour déduire des informations. qui devrait être inaccessible autrement.

BHI est susceptible d’avoir un impact sur tous les processeurs Intel et Arm qui étaient auparavant affectés par Spectre-V2, incitant les deux sociétés à Libération mises à jour de logiciel pour remédier au problème. Les chipsets d’AMD, cependant, ne sont pas affectés par la faille.

Intel c’est aussi recommander aux clients de désactiver les filtres de paquets Berkeley étendus (eBPF) non privilégiés de Linux, d’activer à la fois eIBRS et la prévention de l’exécution en mode superviseur (SMEP), et ajoutez « LFENCE à des gadgets identifiés spécifiques qui s’avèrent exploitables ».

« Le [Intel eIBRS and Arm CSV2] les atténuations fonctionnent comme prévu, mais la surface d’attaque résiduelle est beaucoup plus importante que ce que les fournisseurs supposaient à l’origine », ont déclaré les chercheurs.

« Néanmoins, trouver des gadgets exploitables est plus difficile qu’auparavant car l’attaquant ne peut pas injecter directement des cibles prédictives au-delà des limites de privilèges. Autrement dit, le noyau ne sautera pas de manière spéculative vers des cibles arbitraires fournies par l’attaquant, mais n’exécutera que de manière spéculative des extraits de code valides. déjà exécuté dans le passé. »