Une menace persistante avancée (APT) jusque-là inconnue cible les appareils iOS dans le cadre d’une campagne mobile sophistiquée et de longue durée baptisée Opération Triangulation qui a commencé en 2019.

« Les cibles sont infectées à l’aide d’exploits sans clic via la plate-forme iMessage, et le malware s’exécute avec les privilèges root, obtenant ainsi un contrôle total sur l’appareil et les données utilisateur », Kaspersky a dit.

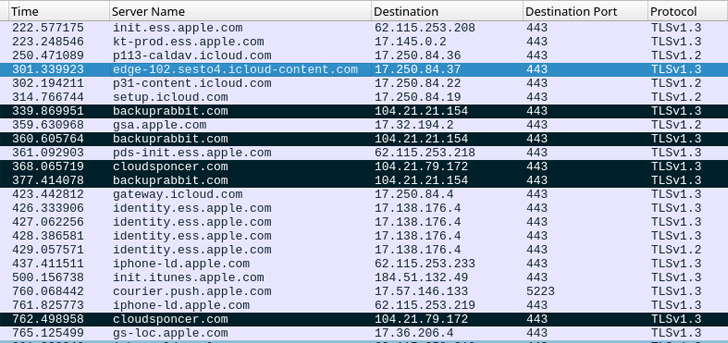

La société russe de cybersécurité a déclaré avoir découvert des traces de compromis après avoir créé des sauvegardes hors ligne des appareils ciblés.

La chaîne d’attaque commence par la réception par l’appareil iOS d’un message via iMessage contenant une pièce jointe portant l’exploit.

L’exploit est dit zéro-clic, ce qui signifie que la réception du message déclenche la vulnérabilité sans nécessiter aucune interaction de l’utilisateur afin de réaliser l’exécution du code.

🔐 Maîtriser la sécurité des API : Comprendre votre véritable surface d’attaque

Découvrez les vulnérabilités inexploitées de votre écosystème d’API et prenez des mesures proactives pour une sécurité à toute épreuve. Rejoignez notre webinaire perspicace !

Il est également configuré pour récupérer des charges utiles supplémentaires pour l’élévation des privilèges et déposer un malware de dernière étape à partir d’un serveur distant que Kaspersky a décrit comme une « plate-forme APT complète ».

L’implant, qui s’exécute avec des privilèges root, est capable de récolter des informations sensibles et équipé pour exécuter du code téléchargé sous forme de modules de plug-in à partir du serveur.

Dans la phase finale, le message initial et l’exploit dans la pièce jointe sont supprimés pour effacer toute trace de l’infection.

« L’ensemble d’outils malveillants ne prend pas en charge la persistance, probablement en raison des limites de la [operating system] », a déclaré Kaspersky. « Les délais de plusieurs appareils indiquent qu’ils peuvent être réinfectés après le redémarrage. »

L’ampleur et la portée exactes de la campagne restent floues, mais la société a déclaré que les attaques se poursuivaient, avec des infections réussies pénétrant des appareils exécutant iOS 15.7, qui a été publié le 12 septembre 2022.

On ne sait pas non plus actuellement si les attaques profitent d’une vulnérabilité zero-day dans iOS. The Hacker News a contacté Apple pour de plus amples commentaires, et nous mettrons à jour l’histoire si nous avons des nouvelles.