Quelques jours après la découverte du premier malware ciblant les puces Apple M1 dans la nature, les chercheurs ont révélé un autre logiciel malveillant jusqu’alors non détecté qui avait déjà infecté 29139 Mac exécutant Intel x86_64 et les processeurs M1 du fabricant d’iPhone.

Cependant, le but ultime de l’opération reste une énigme, car l’absence de charge utile de l’étape suivante ou finale laisse les chercheurs incertains de son calendrier de distribution et si la menace est juste en cours de développement actif.

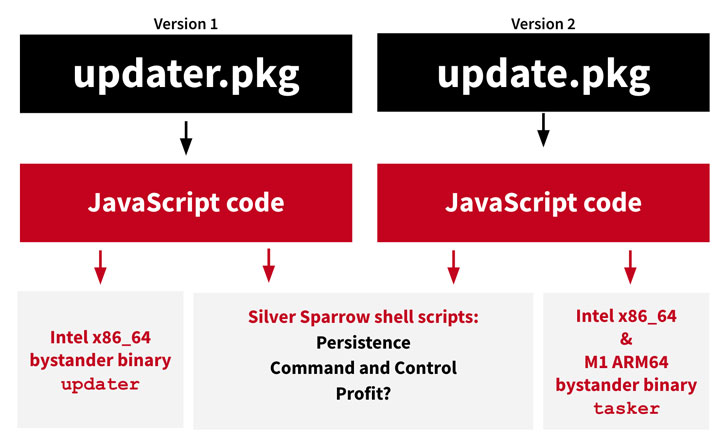

Appelant le logiciel malveillant «Silver Sparrow», la société de cybersécurité Red Canary a déclaré avoir identifié deux versions différentes du logiciel malveillant – une compilée uniquement pour Intel x86_64 et téléchargée sur VirusTotal le 31 août 2020 (version 1), et une deuxième variante soumise à la base de données le 22 janvier compatible avec les architectures Intel x86_64 et M1 ARM64 (version 2).

Ajoutant au mystère, le binaire x86_64, lors de l’exécution, affiche simplement le message « Hello, World! » alors que le binaire M1 lit « Vous l’avez fait! », ce que les chercheurs soupçonnent d’être utilisé comme espace réservé.

« Les binaires compilés Mach-O ne semblent pas faire grand chose […] et nous les avons donc appelés «binaires spectateurs», «Tony Lambert de Red Canary mentionné.

« Nous n’avons aucun moyen de savoir avec certitude quelle charge utile serait distribuée par le malware, si une charge utile a déjà été livrée et supprimée, ou si l’adversaire a un calendrier de distribution futur », a ajouté Lambert.

Les points de terminaison macOS sont situés dans 153 pays au 17 février, y compris des volumes élevés de détection aux États-Unis, au Royaume-Uni, au Canada, en France et en Allemagne, selon les données de Malwarebytes.

Malgré la différence dans la plate-forme de ciblage macOS, les deux exemples suivent le même mode opératoire: utiliser l’API JavaScript du programme d’installation de macOS pour exécuter des commandes d’attaque en générant dynamiquement deux scripts shell qui sont écrits dans le système de fichiers de la cible.

Alors que « agent.sh » s’exécute immédiatement à la fin de l’installation pour informer un serveur de commande et de contrôle (C2) AWS d’une installation réussie, « verx.sh » s’exécute une fois par heure, contactant le serveur C2 pour obtenir du contenu supplémentaire à télécharger et exécuter.

De plus, le logiciel malveillant a également la capacité d’effacer complètement sa présence de l’hôte compromis, ce qui suggère que les acteurs associés à la campagne peuvent être motivés par des techniques furtives.

En réponse aux résultats, Apple a révoqué les binaires signés avec Saotia Seay (v1) et Julie Willey (v2) de Apple Developer ID, empêchant ainsi de nouvelles installations.

Silver Sparrow est le deuxième logiciel malveillant à contenir du code qui s’exécute en natif sur la nouvelle puce M1 d’Apple. Une extension de logiciel publicitaire Safari appelée GoSearch22 a été identifiée la semaine dernière comme ayant été portée pour fonctionner sur la dernière génération de Mac alimentés par les nouveaux processeurs.

« Bien que nous n’ayons pas encore observé Silver Sparrow délivrant des charges utiles malveillantes supplémentaires, sa compatibilité avec les puces M1 tournées vers l’avenir, sa portée mondiale, son taux d’infection relativement élevé et sa maturité opérationnelle suggèrent que Silver Sparrow est une menace raisonnablement sérieuse, parfaitement positionnée pour fournir un charge utile à tout moment », a déclaré Lambert.