Les organisations industrielles et gouvernementales, y compris les entreprises du complexe militaro-industriel et les laboratoires de recherche, sont la cible d’un nouveau botnet malveillant appelé PseudoManyscrypt qui a infecté environ 35 000 ordinateurs Windows cette année seulement.

Le nom vient de ses similitudes avec le Manuscrypt malware, qui fait partie de l’ensemble d’outils d’attaque du groupe Lazarus APT, ont déclaré des chercheurs de Kaspersky, qualifiant l’opération de « campagne d’attaque de logiciels espions à grande échelle ». La société russe de cybersécurité a déclaré avoir détecté pour la première fois la série d’intrusions en juin 2021.

Au moins 7,2 % de tous les ordinateurs attaqués par le malware font partie de systèmes de contrôle industriel (ICS) utilisés par des organisations des secteurs de l’ingénierie, de l’automatisation des bâtiments, de l’énergie, de la fabrication, de la construction, des services publics et de la gestion de l’eau qui sont principalement situés en Inde, au Vietnam, et la Russie. Environ un tiers (29,4 %) des ordinateurs non ICS se trouvent en Russie (10,1 %), en Inde (10 %) et au Brésil (9,3 %).

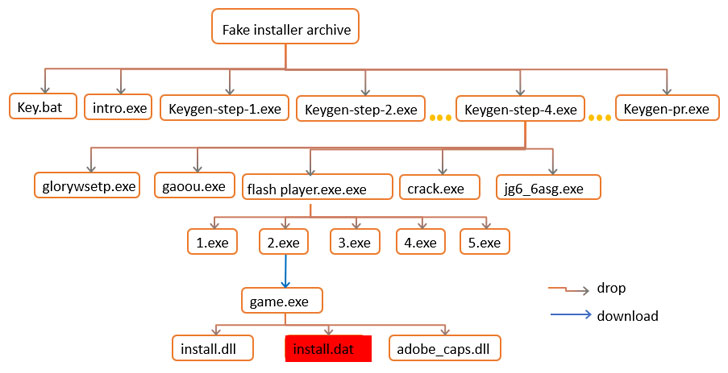

« Le chargeur PseudoManuscrypt pénètre dans les systèmes des utilisateurs via une plate-forme MaaS qui distribue des logiciels malveillants dans des archives d’installation de logiciels piratés », l’équipe Kaspersky ICS CERT mentionné. « Un cas particulier de la distribution du téléchargeur PseudoManuscrypt est son installation via le botnet Glupteba. »

Par coïncidence, les opérations de Glupteba ont également subi un coup dur après que Google a révélé plus tôt ce mois-ci qu’il avait agi pour démanteler l’infrastructure du botnet et qu’il poursuivait un litige contre deux ressortissants russes, qui auraient géré le malware avec 15 autres personnes anonymes.

Parmi les programmes d’installation crackés utilisés pour alimenter le botnet figurent Windows 10, Microsoft Office, Adobe Acrobat, Garmin, Call of Duty, SolarWinds Engineer’s Toolset et même la propre solution antivirus de Kaspersky. Les installations de logiciels piratés sont pilotées par un méthode appelé recherche empoisonnement dans lequel les attaquants créent des sites Web malveillants et utilisent des tactiques d’optimisation des moteurs de recherche (SEO) pour les faire apparaître en bonne place dans les résultats de recherche.

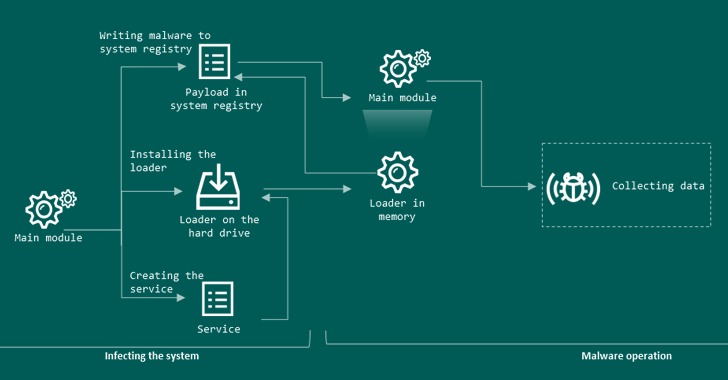

Une fois installé, PseudoManuscrypt est livré avec un éventail de capacités intrusives qui permettent aux attaquants de contrôler totalement le système infecté. Cela consiste à désactiver les solutions antivirus, à voler les données de connexion VPN, à enregistrer les frappes au clavier, à enregistrer du son, à capturer des captures d’écran et des vidéos de l’écran et à intercepter les données stockées dans le presse-papiers.

Kaspersky a noté qu’il avait identifié 100 versions différentes du chargeur PseudoManuscrypt, les premières variantes de test remontant au 27 mars 2021. Les composants du cheval de Troie ont été empruntés à des logiciels malveillants comme Fabookie et une bibliothèque de protocoles KCP utilisée par l’entreprise chinoise APT41 groupe pour renvoyer les données aux serveurs de commande et de contrôle (C2) des attaquants.

Les échantillons de logiciels malveillants analysés par l’ICS CERT comportaient également des commentaires écrits en chinois et ont été trouvés spécifiant le chinois comme langue préférée lors de la connexion au serveur C2, mais ces indices à eux seuls n’ont pas été concluants pour évaluer les opérateurs du logiciel malveillant ou leurs origines. Les objectifs ultimes de la campagne ne sont pas non plus clairs, ce qui soulève des questions quant à savoir si les attaques sont motivées financièrement ou soutenues par l’État.

« Le grand nombre d’ordinateurs d’ingénierie attaqués, y compris les systèmes utilisés pour la modélisation 3D et physique, le développement et l’utilisation de jumeaux numériques soulève la question de l’espionnage industriel comme l’un des objectifs possibles de la campagne », ont déclaré les chercheurs.