Les clusters de calcul haute performance appartenant aux réseaux universitaires ainsi que les serveurs associés aux agences gouvernementales, aux fournisseurs de sécurité des terminaux et aux fournisseurs de services Internet ont été ciblés par une porte dérobée récemment découverte qui donne aux attaquants la possibilité d’exécuter des commandes arbitraires sur les systèmes à distance.

La société de cybersécurité ESET a nommé le malware « Kobalos« – un clin d’œil à un »créature espiègle« du même nom de la mythologie grecque – pour sa » petite taille de code et ses nombreuses astuces. «

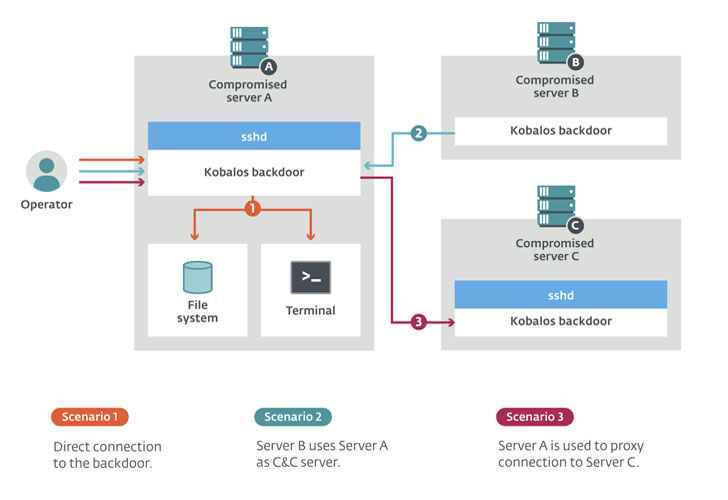

« Kobalos est une porte dérobée générique dans le sens où il contient des commandes larges qui ne révèlent pas l’intention des attaquants », chercheurs Marc-Etienne M. Léveillé et Ignacio Sanmillan m’a dit dans une analyse mardi. « En bref, Kobalos accorde un accès à distance au système de fichiers, offre la possibilité de générer des sessions de terminal et autorise les connexions par proxy à d’autres serveurs infectés par Kobalos. »

En plus de remonter le malware aux attaques contre un certain nombre de cibles de haut niveau, ESET a déclaré que le malware est capable de viser les machines Linux, FreeBSD, Solaris et peut-être AIX et Windows, avec des références de code faisant allusion à Windows 3.11 et Windows 95 hérités. systèmes d’exploitation.

Les infections à Kobalos auraient commencé à la fin de 2019 et sont depuis restées actives tout au long de 2020.

Le vecteur de compromis initial utilisé pour déployer le logiciel malveillant et l’objectif ultime de l’acteur de la menace restent encore flous, mais la présence d’un client OpenSSH trojanized dans l’un des systèmes compromis fait allusion à la possibilité que «le vol d’informations d’identification pourrait être l’un des moyens Kobalos se propage. «

Aucun autre artefact de malware n’a été trouvé sur les systèmes, ni aucune preuve susceptible de révéler l’intention des attaquants.

« Nous n’avons trouvé aucun indice pour indiquer s’ils volent des informations confidentielles, recherchent un gain monétaire ou recherchent autre chose », ont déclaré les chercheurs.

Mais ce qu’ils ont découvert montre que le malware multi-plateforme recèle des techniques inhabituelles, y compris des fonctionnalités qui pourraient transformer tout serveur compromis en un serveur de commande et de contrôle (C&C) pour d’autres hôtes compromis par Kobalos.

En d’autres termes, les machines infectées peuvent être utilisées comme proxies qui se connectent à d’autres serveurs compromis, qui peuvent ensuite être exploités par les opérateurs pour créer de nouveaux échantillons Kobalos qui utilisent ce nouveau serveur C&C pour créer une chaîne de proxy comprenant plusieurs serveurs infectés pour atteindre leur cibles.

Pour maintenir la discrétion, Kobalos authentifie les connexions avec les machines infectées à l’aide d’un mot de passe de 32 octets qui est généré puis chiffré avec une clé privée RSA de 512 bits. Par la suite, un ensemble de clés RC4 est utilisé – une pour le trafic entrant et le trafic sortant – pour les communications avec le serveur C&C.

La porte dérobée exploite également un mécanisme d’obfuscation complexe pour contrecarrer l’analyse médico-légale en appelant de manière récursive le code pour effectuer un large éventail de sous-tâches.

« Les nombreuses fonctionnalités bien implémentées et les techniques de contournement du réseau montrent que les attaquants derrière Kobalos sont beaucoup plus informés que l’auteur de malware typique ciblant Linux et d’autres systèmes non Windows », ont déclaré les chercheurs.

«Leurs objectifs, étant assez médiatisés, montrent également que l’objectif des opérateurs de Kobalos n’est pas de compromettre le plus de systèmes possible. Son faible encombrement et ses techniques d’évasion du réseau peuvent expliquer pourquoi il n’a pas été détecté tant que nous n’avons pas approché les victimes avec les résultats. de notre analyse sur Internet. «