Une cyberattaque qui a fait dérailler les sites Web du ministère iranien des Transports et de son système ferroviaire national au début du mois, provoquant des perturbations généralisées des services ferroviaires, était le résultat d’un logiciel malveillant d’essuie-glace réutilisable jamais vu auparavant appelé « Meteor ».

La campagne — surnommée « MétéoreExpress » – n’a été lié à aucun groupe de menaces précédemment identifié ou à des attaques supplémentaires, ce qui en fait le premier incident impliquant le déploiement de ce malware, selon des chercheurs de la société iranienne d’antivirus Amn Pardaz et SentinelOne. Meteor aurait été en chantier au cours des trois dernières années.

« Malgré l’absence d’indicateurs spécifiques de compromission, nous avons pu récupérer la plupart des composants de l’attaque », a noté Juan Andres Guerrero-Saade, chercheur principal sur les menaces de SentinelOne. « Derrière cette histoire étrange de trains arrêtés et de trolls désinvoltes, nous avons trouvé les empreintes digitales d’un attaquant inconnu », ajoutant que l’offensive est « conçue pour paralyser les systèmes de la victime, ne laissant aucun recours à une simple correction via l’administration de domaine ou la récupération de clichés instantanés ».

Le 9 juillet, le système ferroviaire iranien est resté paralysé à la suite d’un attaque majeure, les pirates informatiques dégradant les écrans électroniques pour demander aux passagers d’adresser leurs plaintes au numéro de téléphone du bureau du guide suprême iranien, l’ayatollah Ali Khamenei. L’incident aurait provoqué un « chaos sans précédent » dans les gares avec des centaines de trains retardés ou annulés.

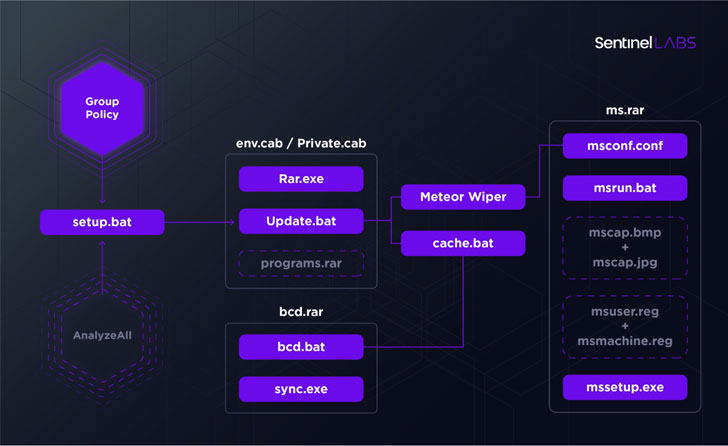

Selon SentinelOne, la chaîne d’infection a commencé avec l’abus de Stratégie de groupe pour déployer une boîte à outils qui consistait en une combinaison de fichiers batch orchestrant différents composants, qui sont extraits de plusieurs archives RAR et sont enchaînés pour faciliter le cryptage du système de fichiers, la corruption du master boot record (MBR), et le verrouillage du système en question.

D’autres fichiers de scripts batch abandonnés lors de l’attaque se sont avérés chargés de déconnecter l’appareil infecté du réseau et de créer des exclusions Windows Defender pour tous les composants, une tactique de plus en plus répandue parmi les acteurs de la menace pour cacher leurs activités malveillantes aux solutions antimalware installées. sur la machine.

Meteor, pour sa part, est un essuie-glace configurable en externe avec un ensemble complet de fonctionnalités, y compris la possibilité de supprimer des clichés instantanés ainsi qu’une « richesse de fonctionnalités supplémentaires » telles que la modification des mots de passe utilisateur, la fin de processus arbitraires, la désactivation du mode de récupération et exécuter des commandes malveillantes.

L’essuie-glace a été caractérisé comme « un amalgame bizarre de code personnalisé » qui mélange des composants open source avec d’anciens logiciels qui « regorgent de vérifications d’intégrité, de vérification des erreurs et de redondance dans l’accomplissement de ses objectifs », suggérant une approche fragmentée et un manque de coordination entre les différentes équipes impliquées dans le développement.

« Les conflits dans le cyberespace sont surpeuplés d’acteurs de plus en plus effrontés. Derrière le talent artistique de ce troll épique se cache une réalité inconfortable où un acteur de menace inconnu auparavant est prêt à utiliser des logiciels malveillants d’essuie-glace contre les systèmes ferroviaires publics », a déclaré Guerrero-Saade. « L’attaquant est un joueur de niveau intermédiaire dont les différentes composantes opérationnelles oscillent fortement de maladroit et rudimentaire à lisse et bien développé. »

« Il faut garder à l’esprit que les attaquants connaissaient déjà la configuration générale de leur cible, les fonctionnalités du contrôleur de domaine, et le choix du système de secours de la cible (Veeam). Cela implique une phase de reconnaissance qui a volé entièrement sous le radar et un une multitude d’outils d’espionnage que nous n’avons pas encore découverts. »