Un nouveau malware voleur d’informations basé sur Golang appelé Voleur de Titans est annoncé par des acteurs de la menace via leur chaîne Telegram.

« Le voleur est capable de voler une variété d’informations à partir de machines Windows infectées, y compris les données d’identification des navigateurs et des portefeuilles cryptographiques, les détails du client FTP, les captures d’écran, les informations système et les fichiers saisis », ont déclaré les chercheurs en sécurité d’Uptycs, Karthickkumar Kathiresan et Shilpesh Trivedi. m’a dit dans un rapport récent.

Les détails du malware ont été d’abord documenté par le chercheur en cybersécurité Will Thomas (@BushidoToken) en novembre 2022 en interrogeant le moteur de recherche IoT Shodan.

Titan est proposé en tant que constructeur, permettant aux clients de personnaliser le binaire du malware pour inclure des fonctionnalités spécifiques et le type d’informations à exfiltrer de la machine de la victime.

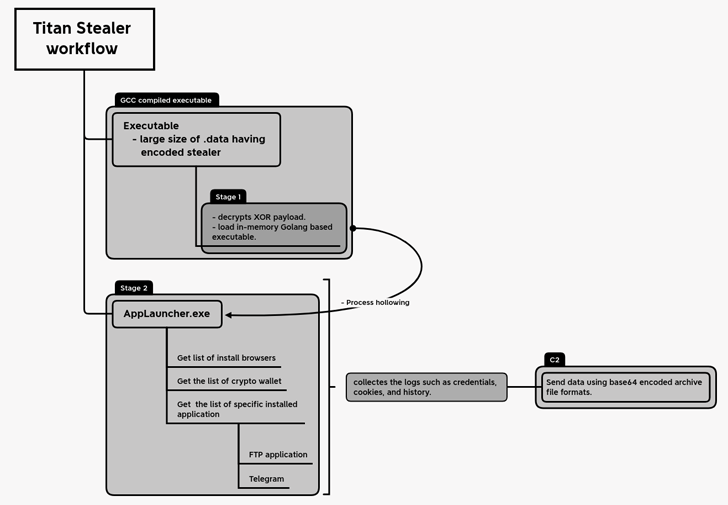

Le logiciel malveillant, lors de son exécution, utilise une technique connue sous le nom de processus d’évidement pour injecter la charge utile malveillante dans la mémoire d’un processus légitime appelé AppLaunch.exe, qui est l’utilitaire de lancement Microsoft .NET ClickOnce.

Certains des principaux navigateurs Web ciblés par Titan Stealer incluent Google Chrome, Mozilla Firefox, Microsoft Edge, Yandex, Opera, Brave, Vivaldi, 7 Star Browser, Iridium Browser et autres. Les portefeuilles cryptographiques sélectionnés sont Armory, Armory, Bytecoin, Coinomi, Edge Wallet, Ethereum, Exodus, Guarda, Jaxx Liberty et Zcash.

Il est également capable de rassembler la liste des applications installées sur l’hôte compromis et de capturer les données associées à l’application de bureau Telegram.

Les informations amassées sont ensuite transmises à un serveur distant sous le contrôle de l’attaquant sous la forme d’un fichier d’archive codé en Base64. De plus, le malware est livré avec un panneau Web qui permet aux adversaires d’accéder aux données volées.

Le mode opératoire exact utilisé pour distribuer le logiciel malveillant n’est pas encore clair, mais traditionnellement, les acteurs de la menace ont exploité un certain nombre de méthodes, telles que le phishing, les publicités malveillantes et les logiciels piratés.

« L’une des principales raisons [threat actors] utilisent peut-être Golang pour leurs logiciels malveillants voleurs d’informations, car cela leur permet de créer facilement des logiciels malveillants multiplateformes pouvant s’exécuter sur plusieurs systèmes d’exploitation, tels que Windows, Linux et macOS », Cyble m’a dit dans sa propre analyse de Titan Stealer.

« De plus, les fichiers binaires compilés par Go sont de petite taille, ce qui les rend plus difficiles à détecter par les logiciels de sécurité. »

Le développement arrive un peu plus de deux mois après que SEKOIA a détaillé un autre malware basé sur Go appelé Aurora Stealer qui est utilisé par plusieurs acteurs criminels dans leurs campagnes.

Le logiciel malveillant est généralement propagé via des sites Web similaires de logiciels populaires, avec les mêmes domaines activement mis à jour pour héberger des versions trojanisées de différentes applications.

Il a également été observé qu’il profitait d’une méthode connue sous le nom de rembourrage pour gonfler artificiellement la taille des exécutables jusqu’à 260 Mo en ajoutant des données aléatoires afin d’échapper à la détection par un logiciel antivirus.

Les découvertes font suite à une campagne de logiciels malveillants qui a été observée livrant Raccoon et Vidar en utilisant des centaines de faux sites Web se faisant passer pour des logiciels et des jeux légitimes.

L’équipe Cymru, dans un une analyse publié plus tôt ce mois-ci, notait que « les opérateurs Vidar ont divisé leur infrastructure en deux parties ; l’une dédiée à leurs clients réguliers et l’autre à l’équipe de direction, ainsi qu’aux utilisateurs potentiellement premium/importants ».