Un nouveau cheval de Troie d’accès à distance (RAT) basé sur JavaScript propagé via une campagne d’ingénierie sociale a été observé en utilisant des techniques sournoises « sans fichier » dans le cadre de ses méthodes de détection et d’évasion pour échapper à la découverte et à l’analyse.

Doublé DarkWatchman par des chercheurs de l’Adversarial Counterintelligence Team (PACT) de Prevailion, le malware utilise un algorithme de génération de domaine résilient (DGA) pour identifier son infrastructure de commande et de contrôle (C2) et utilise le registre Windows pour toutes ses opérations de stockage, lui permettant ainsi de contourner les moteurs anti-programme malveillant.

Le RAT « utilise de nouvelles méthodes pour la persistance sans fichier, l’activité sur le système et des capacités d’exécution dynamiques telles que l’auto-mise à jour et la recompilation », les chercheurs Matt Stafford et Sherman Smith mentionné, ajoutant qu’il « représente une évolution des techniques de logiciels malveillants sans fichier, car il utilise le registre pour presque tout le stockage temporaire et permanent et n’écrit donc jamais rien sur le disque, ce qui lui permet de fonctionner en dessous ou autour du seuil de détection de la plupart des outils de sécurité ».

Prevailion a déclaré qu’une organisation de taille entreprise anonyme en Russie était l’une des victimes ciblées, avec un certain nombre d’artefacts malveillants identifiés à partir du 12 novembre 2021. Compte tenu de ses fonctionnalités de porte dérobée et de persistance, l’équipe PACT a évalué que DarkWatchman pourrait être un accès initial et outil de reconnaissance à utiliser par les groupes de ransomware.

Une conséquence intéressante de ce nouveau développement est qu’il évite complètement aux opérateurs de ransomware de recruter des affiliés, qui sont généralement chargés de supprimer le logiciel malveillant de verrouillage de fichiers et de gérer l’exfiltration de fichiers. L’utilisation de DarkWatchman comme prélude aux déploiements de ransomwares offre également aux principaux développeurs du ransomware une meilleure surveillance de l’opération au-delà de la négociation de rançons.

Distribué via des e-mails de spear-phishing qui se font passer pour une « notification d’expiration de stockage gratuite » pour un envoi livré par la société de transport russe Pony Express, DarkWatchman fournit une passerelle furtive pour d’autres activités malveillantes. Les e-mails sont accompagnés d’une prétendue facture sous la forme d’une archive ZIP qui, à son tour, contient la charge utile nécessaire pour infecter le système Windows.

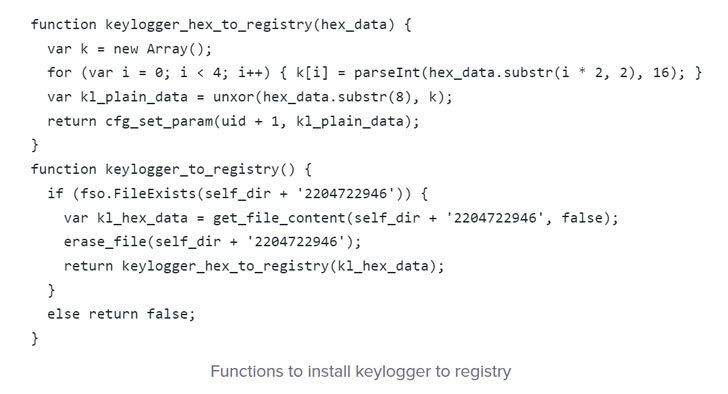

Le nouveau RAT est à la fois un RAT JavaScript sans fichier et un enregistreur de frappe basé sur C#, ce dernier étant stocké dans le registre pour éviter toute détection. Les deux composants sont également extrêmement légers. Le code JavaScript malveillant ne prend qu’environ 32 Ko, tandis que le keylogger s’enregistre à peine à 8,5 Ko.

« Le stockage du binaire dans le registre sous forme de texte encodé signifie que DarkWatchman est persistant mais que son exécutable n’est jamais (permanemment) écrit sur le disque ; cela signifie également que les opérateurs de DarkWatchman peuvent mettre à jour (ou remplacer) le malware à chaque fois qu’il est exécuté », le les chercheurs ont dit.

Une fois installé, DarkWatchman peut exécuter des binaires arbitraires, charger des fichiers DLL, exécuter du code JavaScript et des commandes PowerShell, télécharger des fichiers sur un serveur distant, se mettre à jour et même désinstaller le RAT et l’enregistreur de frappe de la machine compromise. La routine JavaScript est également chargée d’établir la persistance en créant une tâche planifiée qui exécute le malware à chaque connexion de l’utilisateur.

« Le keylogger lui-même ne communique pas avec le C2 ni n’écrit sur le disque », ont déclaré les chercheurs. « Au lieu de cela, il écrit son keylog dans une clé de registre qu’il utilise comme tampon. Pendant son fonctionnement, le RAT gratte et efface ce tampon avant de transmettre les frappes enregistrées au serveur C2. »

DarkWatchman n’a pas encore été attribué à un groupe de piratage, mais Prevailion a qualifié l’équipe d' »acteur de menace capable », en soulignant le ciblage exclusif du malware des victimes situées en Russie et les erreurs typographiques et les fautes d’orthographe qui ont été identifiées dans les échantillons de code source. , soulevant la possibilité que les opérateurs ne soient pas anglophones.

« Il semblerait que les auteurs de DarkWatchman aient identifié et profité de la complexité et de l’opacité du registre Windows pour travailler en dessous ou autour du seuil de détection des outils de sécurité et des analystes », ont conclu les chercheurs. « Les modifications de registre sont courantes et il peut être difficile d’identifier les modifications anormales ou en dehors du cadre des fonctions normales du système d’exploitation et du logiciel. »