Les équipes de cybersécurité de Microsoft ont révélé samedi avoir identifié des preuves d’une nouvelle opération de malware destructrice ciblant des entités gouvernementales, à but non lucratif et de technologie de l’information en Ukraine au milieu des tensions géopolitiques croissantes entre le pays et la Russie.

« Le malware est déguisé en ransomware mais, s’il est activé par l’attaquant, il rendrait le système informatique infecté inutilisable », a déclaré Tom Burt, vice-président de la sécurité et de la confiance des clients chez Microsoft. mentionné, ajoutant que les intrusions visaient des agences gouvernementales qui fournissent des fonctions essentielles de l’exécutif ou d’intervention d’urgence.

Une entreprise informatique qui « gère des sites Web pour des clients des secteurs public et privé, y compris des agences gouvernementales dont les sites Web ont récemment été dégradés », est également visée, a noté Burt.

Le géant de l’informatique, qui a détecté le malware pour la première fois le 13 janvier, a attribué les attaques à un groupe de menaces émergentes portant le nom de code « DEV-0586« , sans aucun chevauchement observé dans les tactiques et les procédures avec d’autres groupes précédemment documentés. Il a en outre déclaré que le logiciel malveillant avait été trouvé sur des dizaines de systèmes touchés, un nombre qu’il s’attend à augmenter à mesure que l’enquête se poursuit.

Selon Microsoft Threat Intelligence Center (MSTIC) et Microsoft Digital Security Unit (DSU), le chaîne d’attaque est un processus en deux étapes qui implique —

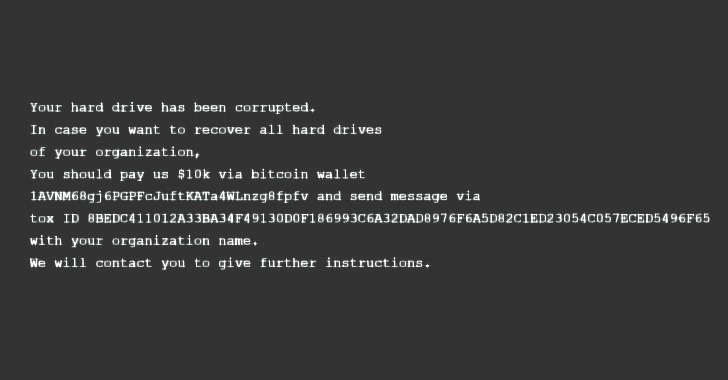

- Écraser le Master Boot Record (MBR), le premier secteur de tout disque dur qui identifie l’emplacement du système d’exploitation sur le disque afin qu’il puisse être chargé dans la RAM d’un ordinateur, sur le système d’une victime pour afficher une fausse note de rançon incitant la cible à payer un montant de 10 000 $ à un portefeuille bitcoin

- Un exécutable de deuxième étape qui récupère un logiciel malveillant de corruption de fichiers hébergé sur un canal Discord conçu pour rechercher des fichiers avec 189 extensions différentes, puis écrase irrévocablement leur contenu avec un nombre fixe d’octets 0xCC et renomme chaque fichier avec un quatre octets apparemment aléatoire extension.

L’activité malveillante est « incohérente » avec l’activité des rançongiciels cybercriminels pour les raisons que « les montants de paiement explicites et les adresses de portefeuille de crypto-monnaie sont rarement spécifiés dans les notes de rançon criminelles modernes » et « la note de rançon dans ce cas n’inclut pas d’identifiant personnalisé », a déclaré Microsoft.

Le développement intervient alors que de nombreux sites Web gouvernementaux dans ce pays d’Europe de l’Est ont été dégradés vendredi avec un message avertissant les Ukrainiens que leurs données personnelles étaient téléchargées sur Internet. Le Service de sécurité ukrainien (SSU) a déclaré avoir trouvé des « signes » d’implication de groupes de piratage associés aux services de renseignement russes.

« Compte tenu de l’ampleur des intrusions observées, le MSTIC n’est pas en mesure d’évaluer l’intention des actions destructrices identifiées, mais pense que ces actions représentent un risque élevé pour toute agence gouvernementale, à but non lucratif ou entreprise située ou disposant de systèmes en Ukraine », ont déclaré les chercheurs. mis en garde.

Cependant, Reuters plus tôt dans la journée évoqué la possibilité que les attaques pourraient avoir été l’œuvre d’un groupe d’espionnage lié aux services de renseignement biélorusses qui est suivi comme UNC1151 et Ghostwriter. « De multiples intrusions importantes dans des entités gouvernementales ukrainiennes ont été menées par UNC1151 », a déclaré la société de cybersécurité Mandiant. divulgué dans un rapport de novembre 2021, soulignant que les opérations du groupe sont conformes aux intérêts du gouvernement biélorusse.

![[Mise à jour 2023] Comment installer iOS 14 / iPadOS 14 Beta dès maintenant?](https://media.techtribune.net/uploads/2020/06/iOS-14-beta-install--180x135.jpg)