Il a été découvert qu’un cheval de Troie d’accès à distance (RAT) basé sur Android, auparavant non documenté, utilisait des fonctionnalités d’enregistrement d’écran pour voler des informations sensibles sur l’appareil, y compris les informations d’identification bancaires, et ouvrir la porte à la fraude sur l’appareil.

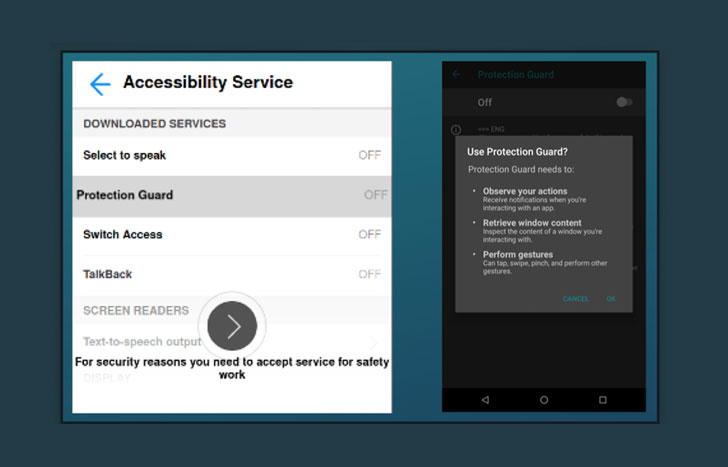

Surnommé « Vultur » en raison de son utilisation de la technologie de partage d’écran à distance de Virtual Network Computing (VNC) pour obtenir une visibilité complète sur les utilisateurs ciblés, le malware mobile a été distribué via le Google Play Store officiel et s’est fait passer pour une application nommée « Protection Guard , attirant plus de 5000 installations. Les applications bancaires et de crypto-portefeuille d’entités situées en Italie, en Australie et en Espagne étaient les principales cibles.

« Pour la première fois, nous voyons un cheval de Troie bancaire Android qui utilise l’enregistrement d’écran et l’enregistrement de frappe comme stratégie principale pour récolter les identifiants de connexion de manière automatisée et évolutive », a déclaré des chercheurs de ThreatFabric. mentionné dans un article partagé avec The Hacker News.

« Les acteurs ont choisi de s’éloigner du développement de superposition HTML commun que nous voyons habituellement dans d’autres chevaux de Troie bancaires Android : cette approche nécessite généralement un investissement plus important en temps et en efforts de la part des acteurs pour créer plusieurs superpositions capables de tromper l’utilisateur. Au lieu de cela, ils ont choisi de enregistrez simplement ce qui est affiché à l’écran, obtenant effectivement le même résultat final. »

Alors que les logiciels malveillants bancaires tels que MysteryBot, Grandoreiro, Banquier.BR, et Vizom ont traditionnellement compté sur superposition d’attaques – c’est-à-dire en créant une fausse version de la page de connexion de la banque et en la superposant à l’application légitime – pour inciter les victimes à révéler leurs mots de passe et d’autres informations privées importantes, les preuves s’accumulent que les acteurs de la menace s’éloignent de cette approche.

Dans un rapport publié plus tôt cette semaine, la société italienne de cybersécurité Cleafy a découvert UBEL, une variante mise à jour d’Oscorp, qui a été observée en utilisant WebRTC pour interagir avec le téléphone Android compromis en temps réel. Vultur adopte une tactique similaire en ce sens qu’il tire parti des autorisations d’accessibilité pour capturer les frappes et exploite la fonction d’enregistrement d’écran de VNC pour enregistrer furtivement toutes les activités sur le téléphone, évitant ainsi d’avoir besoin d’enregistrer un nouvel appareil et rendant difficile pour les banques de détecter la fraude.

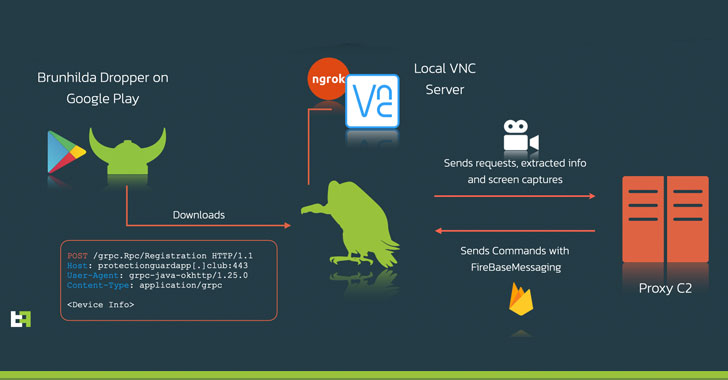

De plus, le malware utilise ngrok, un utilitaire multiplateforme utilisé pour exposer des serveurs locaux derrière des NAT et des pare-feu à l’Internet public via des tunnels sécurisés, afin de fournir un accès à distance au serveur VNC exécuté localement sur le téléphone. De plus, il établit également des connexions avec un serveur de commande et de contrôle (C2) pour recevoir des commandes via Firebase Cloud Messaging (FCM), dont les résultats, y compris les données extraites et les captures d’écran, sont ensuite retransmis au serveur.

L’enquête de ThreatFabric a également mis en relation Vultur avec un autre logiciel malveillant bien connu nommé Brunhilda, un compte-gouttes qui utilise le Play Store pour distribuer différents types de logiciels malveillants dans ce qu’on appelle une opération « dropper-as-a-service » (DaaS), citant des chevauchements dans le code source et l’infrastructure C2 utilisée pour faciliter les attaques.

Ces liens, a déclaré la société de services de cybersécurité basée à Amsterdam, indiquent que Brunhilda est un acteur de menace privé qui possède son propre compte-gouttes et son propre RAT Vultur.

« L’histoire de Vultur montre une fois de plus comment les acteurs passent de l’utilisation de chevaux de Troie loués (MaaS) vendus sur des marchés souterrains à des logiciels malveillants propriétaires/privés adaptés aux besoins de ce groupe », ont conclu les chercheurs. « Ces attaques sont évolutives et automatisées, car les actions pour effectuer une fraude peuvent être scénarisées sur le backend du malware et envoyées sous forme de séquence de commandes, ce qui facilite le hit-and-run pour le ou les acteurs. »