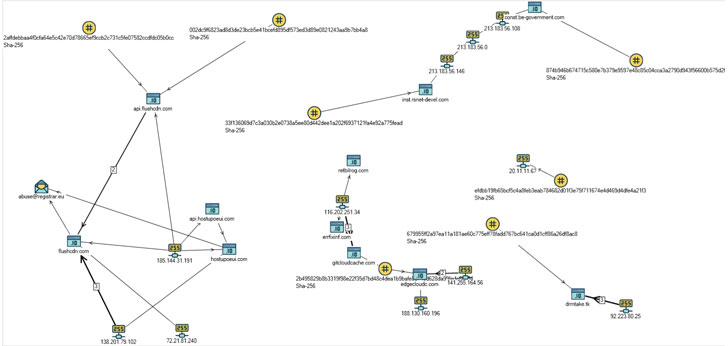

Un acteur présumé d’origine chinoise a été lié à une série de 10 attaques ciblant la Mongolie, la Russie, la Biélorussie, le Canada et les États-Unis de janvier à juillet 2021 qui impliquent le déploiement d’un cheval de Troie d’accès à distance (RAT) sur des systèmes infectés. , selon de nouvelles recherches.

Les intrusions ont été attribuées à une menace persistante avancée nommée APT31 (FireEye), qui est suivie par la communauté de la cybersécurité sous les surnoms Zirconium (Microsoft), Judgment Panda (CrowdStrike) et Bronze Vinewood (Secureworks).

Le groupe est un « acteur de cyber-espionnage lié à la Chine axé sur l’obtention d’informations pouvant fournir au gouvernement chinois et aux entreprises publiques des avantages politiques, économiques et militaires ». selon à FireEye.

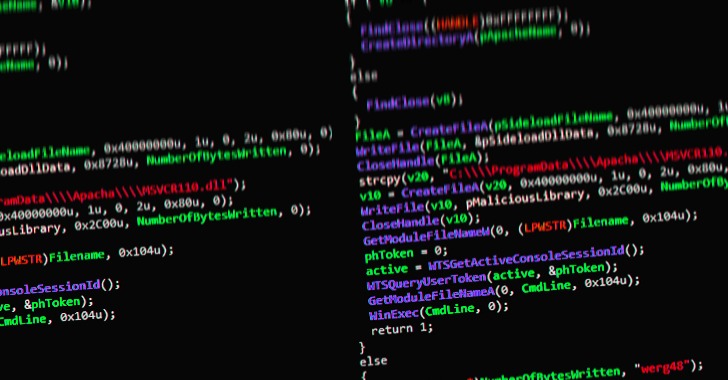

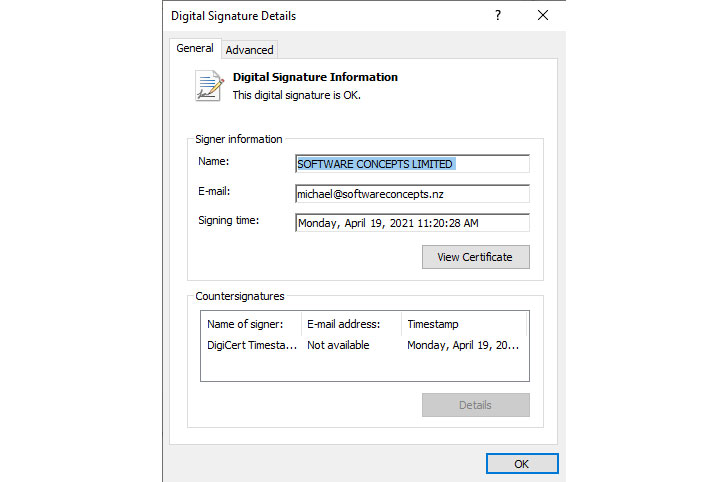

Technologies positives, dans un rédiger publié mardi, a révélé un nouveau compte-gouttes de malware qui a été utilisé pour faciliter les attaques, y compris la récupération des charges utiles chiffrées de la prochaine étape à partir d’un serveur de commande et de contrôle distant, qui sont ensuite décodées pour exécuter la porte dérobée.

Le code malveillant a la capacité de télécharger d’autres logiciels malveillants, mettant potentiellement les victimes affectées en danger, ainsi que d’effectuer des opérations sur les fichiers, d’exfiltrer des données sensibles et même de se supprimer de la machine compromise.

« Le code de traitement des [self-delete] commande est particulièrement intrigante : tous les fichiers créés et les clés de registre sont supprimés à l’aide d’un fichier bat », ont déclaré Denis Kuvshinov et Daniil Koloskov, chercheurs de Positive Technologies.

Il convient également de noter les similitudes du malware avec celui d’un cheval de Troie nommé DropboxAES RAT qui a été utilisé par le même groupe de menaces l’année dernière et s’est appuyé sur Dropbox pour ses communications de commande et de contrôle (C2), avec de nombreux chevauchements trouvés dans les techniques et les mécanismes utilisés pour injecter le code d’attaque, obtenir la persistance et le mécanisme utilisé pour supprimer l’outil d’espionnage.

« Les similitudes révélées avec des versions antérieures d’échantillons malveillants décrites par les chercheurs, comme en 2020, suggèrent que le groupe étend la géographie de ses intérêts aux pays où son activité croissante peut être détectée, la Russie en particulier », ont conclu les chercheurs.