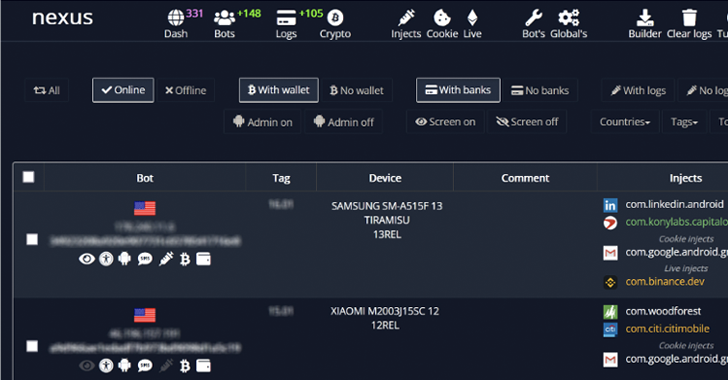

Un cheval de Troie bancaire Android émergent appelé Lien a déjà été adopté par plusieurs acteurs de la menace pour cibler 450 applications financières et commettre des fraudes.

« Nexus semble en être à ses premiers stades de développement », déclare la société italienne de cybersécurité Cleafy a dit dans un rapport publié cette semaine.

« Nexus fournit toutes les fonctionnalités principales pour effectuer des attaques ATO (Account Takeover) contre les portails bancaires et les services de crypto-monnaie, tels que le vol d’informations d’identification et l’interception de SMS. »

Le cheval de Troie, qui est apparu dans divers forums de piratage au début de l’année, est annoncé comme un service d’abonnement à sa clientèle moyennant des frais mensuels de 3 000 $. Les détails du malware ont été documentés pour la première fois par Cyble au début du mois.

Cependant, il semblerait que le logiciel malveillant ait été utilisé dans des attaques réelles dès juin 2022, au moins six mois avant son annonce officielle sur les portails darknet.

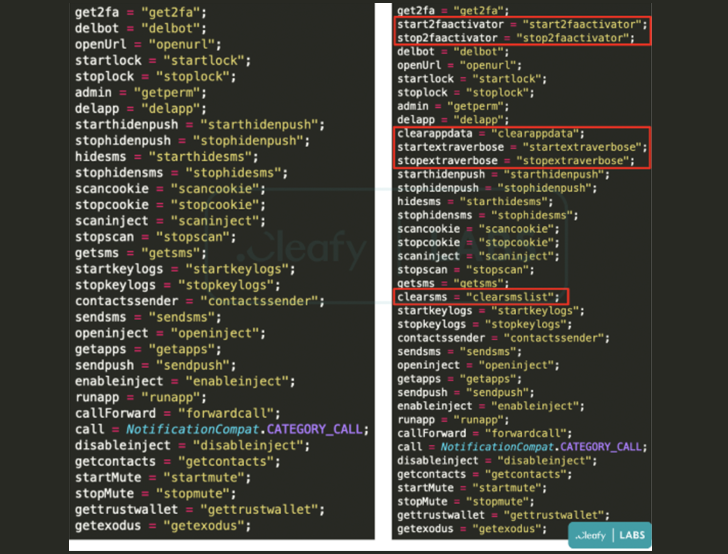

On dit également qu’il chevauche un autre cheval de Troie bancaire appelé SOVA, réutilisant des parties de son code source et incorporant un module de ransomware qui semble être en cours de développement actif.

Un point qui mérite d’être mentionné ici est que Nexus est le même malware que Cleafy a initialement classé comme une nouvelle variante de SOVA (surnommée v5) en août 2022.

Fait intéressant, les auteurs de Nexus ont défini des règles explicites interdisant l’utilisation de leurs logiciels malveillants en Azerbaïdjan, en Arménie, en Biélorussie, au Kazakhstan, au Kirghizistan, en Moldavie, en Russie, au Tadjikistan, en Ouzbékistan, en Ukraine et en Indonésie.

Le logiciel malveillant, comme d’autres chevaux de Troie bancaires, contient des fonctionnalités permettant de prendre le contrôle des comptes liés aux services bancaires et de crypto-monnaie en effectuant des attaques par superposition et un enregistrement de frappe pour voler les informations d’identification des utilisateurs.

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la manière de minimiser les risques.

De plus, il est capable de lire les codes d’authentification à deux facteurs (2FA) des messages SMS et de l’application Google Authenticator en abusant des services d’accessibilité d’Android.

Parmi les nouveaux ajouts à la liste des fonctionnalités, citons sa capacité à supprimer les messages SMS reçus, à activer ou à arrêter le module de vol 2FA et à se mettre à jour en envoyant périodiquement un ping à un serveur de commande et de contrôle (C2).

« Le [Malware-as-a-Service] permet aux criminels de monétiser leurs logiciels malveillants plus efficacement en fournissant une infrastructure prête à l’emploi à leurs clients, qui peuvent ensuite utiliser les logiciels malveillants pour attaquer leurs cibles », ont déclaré les chercheurs.