Les chercheurs en cybersécurité ont découvert de multiples vulnérabilités de sécurité dans le logiciel de collaboration par e-mail Zimbra qui pourraient être potentiellement exploitées pour compromettre les comptes de messagerie en envoyant un message malveillant et même obtenir une prise de contrôle complète du serveur de messagerie lorsqu’il est hébergé sur une infrastructure cloud.

Les défauts – suivis comme CVE-2021-35208 et CVE-2021-35208 – ont été découverts et signalés dans Zimbra 8.8.15 par des chercheurs du fournisseur de solutions de qualité et de sécurité du code SonarSource en mai 2021. Des mesures d’atténuation ont depuis été publié dans les versions Zimbra 8.8.15 Patch 23 et 9.0.0 Patch 16.

- CVE-2021-35208 (score CVSS : 5,4) – Vulnérabilité XSS stockée dans ZmMailMsgView.java

- CVE-2021-35209 (score CVSS : 6.1) – Vulnérabilité de redirection ouverte du servlet proxy

« Une combinaison de ces vulnérabilités pourrait permettre à un attaquant non authentifié de compromettre l’intégralité du serveur de messagerie Web Zimbra d’une organisation ciblée » mentionné Le chercheur en vulnérabilité de SonarSource, Simon Scannell, qui a identifié les failles de sécurité. « En conséquence, un attaquant obtiendrait un accès illimité à tous les e-mails envoyés et reçus de tous les employés. »

Zimbra est une suite de messagerie, de calendrier et de collaboration basée sur le cloud pour les entreprises et est disponible à la fois en version open source et en version commercialement prise en charge avec des fonctionnalités supplémentaires telles qu’une API de connecteur propriétaire pour synchroniser la messagerie, le calendrier et les contacts avec Microsoft Outlook. , entre autres. C’est utilisé par plus de 200 000 entreprises dans 160 pays.

CVE-2021-35208 concerne un script cross-site (XSS) vulnérabilité dans le composant Calendar Invite qui peut être déclenchée dans le navigateur d’une victime lors de l’affichage d’un e-mail spécialement conçu contenant une charge utile JavaScript qui, lorsqu’elle est exécutée, donne accès à l’intégralité de la boîte de réception de la cible ainsi qu’à la session du client Web, qui peut alors être abusé pour lancer de nouvelles attaques.

Le problème vient du fait que les clients Web Zimbra – un client de bureau basé sur Ajax, un client HTML statique et un client optimisé pour les mobiles – effectuent la désinfection du contenu HTML des e-mails entrants côté serveur et d’une manière qui permet à un mauvais acteur d’injecter du code JavaScript malhonnête.

« L’inconvénient de l’utilisation de la désinfection côté serveur est que les trois clients peuvent transformer le code HTML de confiance d’un e-mail par la suite pour l’afficher à leur manière », a déclaré Scannell. « La transformation d’entrées HTML déjà nettoyées peut conduire à la corruption du HTML, puis à des attaques XSS. »

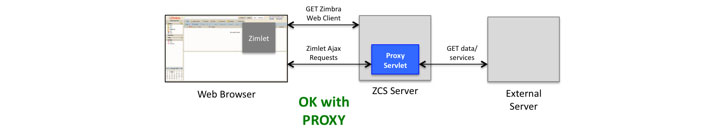

D’autre part, CVE-2021-35208 concerne une contrefaçon de requête côté serveur (SSRF) attaque dans laquelle un membre authentifié d’une organisation peut enchaîner la faille avec le problème XSS susmentionné pour rediriger le client HTTP utilisé par Zimbra vers une URL arbitraire et extraire des informations sensibles du cloud, y compris les jetons d’accès à l’API Google Cloud et les informations d’identification IAM d’AWS, conduisant à son compromis.

« Zimbra souhaite alerter ses clients qu’il leur est possible d’introduire une vulnérabilité de sécurité SSRF dans le servlet proxy », a déclaré la société. c’est noté dans son avis. « Si cette servlet est configurée pour autoriser un domaine particulier (via zimbraProxyDomaines autorisés paramètre de configuration) et que ce domaine se résout en une adresse IP interne (telle que 127.0.0.1), un attaquant pourrait éventuellement accéder à des services s’exécutant sur un port différent sur le même serveur, qui ne seraient normalement pas exposés publiquement. »