Edit :

Notre éditeur a reçu une communication de Netwrix concernant la vulnérabilité dont il est question dans l’article ci-dessous. Nous avons la liberté de mentionner la communication telle qu’elle est ci-dessous.

« Dès réception du rapport de vulnérabilité de Jordan Parkin de Bishop Fox, l’équipe de développement de Netwrix a travaillé avec diligence pour corriger la vulnérabilité. Le 6 juin 2022, Netwrix a annoncé la sortie de Netwrix Auditor 10.5, qui comprenait un correctif pour cette vulnérabilité, et a émis un avis de sécurité à ses clients pour les informer du risque et de la nécessité d’effectuer une mise à niveau. Netwrix remercie Jordan Parkin pour sa coopération et la divulgation coordonnée de cette vulnérabilité. Les clients qui ont besoin d’aide pour déployer Netwrix Auditor 10.5 peuvent contacter le service client via le portail web client ou par téléphone au 09 75 18 11 19. »

Les chercheurs ont révélé des détails sur une vulnérabilité de sécurité dans l’application Netwrix Auditor qui, si elle est exploitée avec succès, pourrait conduire à l’exécution de code arbitraire sur les appareils concernés.

« Étant donné que ce service est généralement exécuté avec des privilèges étendus dans un environnement Active Directory, l’attaquant serait probablement en mesure de compromettre le domaine Active Directory », a déclaré Bishop Fox. a dit dans un avis publié cette semaine.

Netwrix Auditor est une plate-forme d’audit et de visibilité qui permet aux organisations d’avoir une vue consolidée de leurs environnements informatiques, y compris Active Directory, Exchange, les serveurs de fichiers, SharePoint, VMware et d’autres systèmes, le tout à partir d’une console unique.

Netwrix, la société à l’origine du logiciel, revendique plus de 11 500 clients dans plus de 100 pays, tels qu’Airbus, Virgin, King’s College Hospital et Credissimo, entre autres.

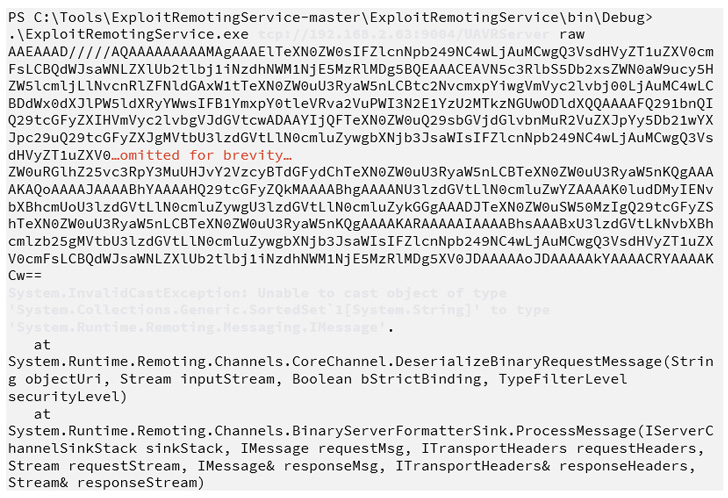

La faille, qui affecte toutes les versions prises en charge avant la 10.5, a été décrite comme une désérialisation d’objet non sécuriséqui se produit lorsque des données contrôlables par l’utilisateur non fiables sont analysées pour infliger des attaques d’exécution de code à distance.

La cause principale du bogue est un service de communication à distance .NET non sécurisé accessible sur le port TCP 9004 sur le serveur Netwrix, permettant à un acteur d’exécuter des commandes arbitraires sur le serveur.

« Étant donné que la commande a été exécutée avec les privilèges NT AUTHORITY\SYSTEM, l’exploitation de ce problème permettrait à un attaquant de compromettre complètement le serveur Netwrix », a déclaré Jordan Parkin de Bishop Fox.

Il est recommandé aux organisations qui s’appuient sur Auditor de mettre à jour le logiciel vers la dernière version, 10.5, publiée le 6 juin, pour contrecarrer tout risque potentiel.