Une nouvelle vulnérabilité de sécurité non corrigée a été révélée dans le client open-source Horde Webmail qui pourrait être exploitée pour réaliser l’exécution de code à distance sur le serveur de messagerie simplement en envoyant un e-mail spécialement conçu à une victime.

« Une fois l’e-mail consulté, l’attaquant peut prendre en charge en silence l’intégralité du serveur de messagerie sans aucune autre interaction de l’utilisateur », a déclaré SonarSource dans un communiqué. rapport partagé avec The Hacker News. « La vulnérabilité existe dans la configuration par défaut et peut être exploitée sans connaissance d’une instance Horde ciblée. »

Le problème, auquel a été attribué l’identifiant CVE CVE-2022-30287a été signalé au fournisseur le 2 février 2022. Les responsables du projet Horde n’ont pas immédiatement répondu à une demande de commentaire concernant la vulnérabilité non résolue.

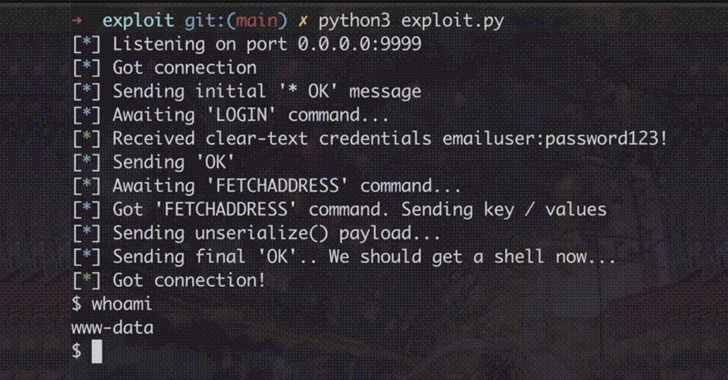

À la base, le problème permet à un utilisateur authentifié d’une instance Horde d’exécuter un code malveillant sur le serveur sous-jacent en profitant d’une bizarrerie dans la façon dont le client gère les listes de contacts.

Celle-ci peut ensuite être militarisée dans le cadre d’une falsification de demande intersite (CSRF) pour déclencher l’exécution du code à distance.

CSRF, également appelé chevauchement de session, se produit lorsqu’un navigateur Web est amené à exécuter une action malveillante dans une application à laquelle un utilisateur est connecté. Il exploite la confiance qu’une application Web a dans un utilisateur authentifié.

« En conséquence, un attaquant peut créer un e-mail malveillant et inclure une image externe qui, une fois rendue, exploite la vulnérabilité CSRF sans autre interaction de la victime : la seule exigence est qu’une victime ouvre l’e-mail malveillant. »

La divulgation intervient un peu plus de trois mois après la découverte d’un autre bogue vieux de neuf ans dans le logiciel, qui pourrait permettre à un adversaire d’obtenir un accès complet aux comptes de messagerie en prévisualisant une pièce jointe. Ce problème a depuis été résolu le 2 mars 2022.

Compte tenu du fait que Horde Webmail n’est plus activement maintenu depuis 2017 et des dizaines de failles de sécurité ont été signalés dans la suite de productivité, il est recommandé aux utilisateurs de passer à un service alternatif.

« Avec une telle confiance accordée aux serveurs de messagerie Web, ils deviennent naturellement une cible très intéressante pour les attaquants », ont déclaré les chercheurs.

« Si un adversaire sophistiqué pouvait compromettre un serveur de messagerie Web, il peut intercepter tous les e-mails envoyés et reçus, accéder aux liens de réinitialisation de mot de passe, aux documents sensibles, usurper l’identité du personnel et voler toutes les informations d’identification des utilisateurs se connectant au service de messagerie Web. »