Les chercheurs en cybersécurité ont dévoilé une nouvelle attaque de la chaîne d’approvisionnement en Corée du Sud qui abuse de logiciels de sécurité légitimes et de certificats numériques volés pour distribuer des outils d’administration à distance (RAT) sur les systèmes cibles.

Attribuer l’opération au groupe Lazarus, également appelé Cobra caché, Société slovaque de sécurité Internet ESET m’a dit l’acteur de la menace parrainé par l’État a mis à profit l’exigence obligatoire que les utilisateurs d’Internet dans le pays doivent installer un logiciel de sécurité supplémentaire afin de bénéficier des services bancaires par Internet et des services gouvernementaux essentiels.

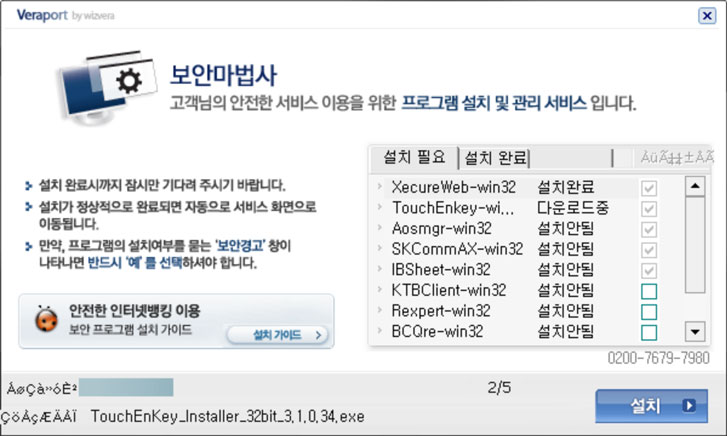

L’attaque, bien que de portée limitée, exploite WIZVERA VeraPort, qui est présenté comme un «programme conçu pour intégrer et gérer les programmes d’installation liés aux services bancaires sur Internet», tels que les certificats numériques émis par les banques aux particuliers et aux entreprises pour sécuriser toutes les transactions et traiter Paiements.

Le développement est le dernier d’une longue histoire d’attaques d’espionnage contre des victimes en Corée du Sud, y compris Opération Troie, Attaques DDoS en 2011, et contre institutions bancaires et échanges de crypto-monnaie Durant la dernière décennie.

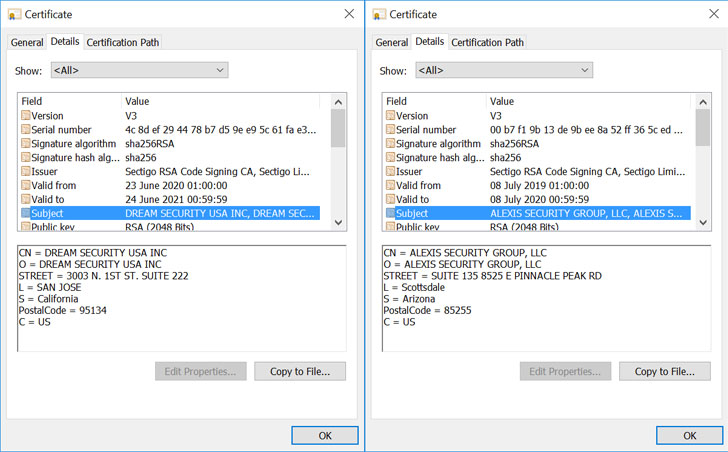

Outre l’utilisation de la technique susmentionnée d’installation de logiciels de sécurité afin de diffuser le malware à partir d’un site Web légitime mais compromis, les attaquants ont utilisé des certificats de signature de code obtenus illégalement afin de signer les échantillons de logiciels malveillants, dont l’un a été émis à la succursale américaine de une société de sécurité sud-coréenne nommée Dream Security USA.

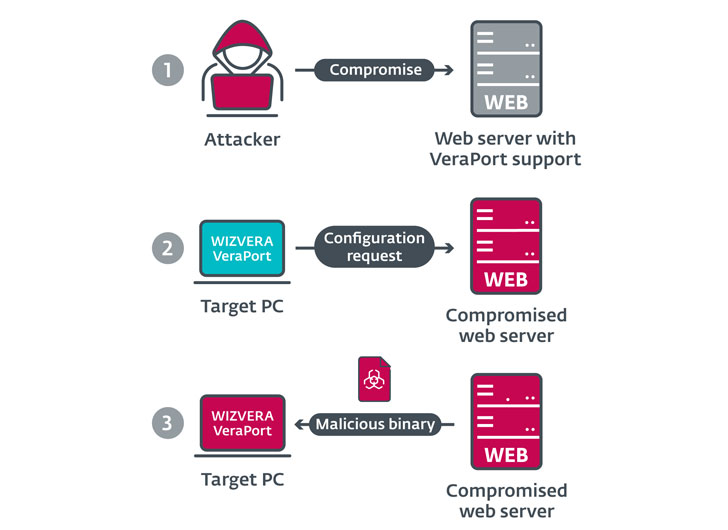

« Les attaquants ont camouflé les échantillons de logiciels malveillants Lazarus comme des logiciels légitimes. Ces échantillons ont des noms de fichiers, des icônes et des ressources similaires à ceux des logiciels sud-coréens légitimes », a déclaré Peter Kálnai, chercheur à ESET. « C’est la combinaison de sites Web compromis avec la prise en charge de WIZVERA VeraPort et d’options de configuration VeraPort spécifiques qui permet aux attaquants de mener cette attaque. »

Déclarant que les attaques ciblent les sites Web qui utilisent VeraPort – qui est également livré avec un fichier de configuration XML encodé en base64 contenant une liste de logiciels à installer et leurs URL de téléchargement associées – les chercheurs d’ESET ont déclaré que les adversaires ont remplacé le logiciel à livrer aux utilisateurs de VeraPort en compromettant un site Web légitime avec des binaires malveillants qui ont ensuite été signés avec des certificats de signature de code acquis illicitement pour fournir les charges utiles.

«Les configurations WIZVERA VeraPort contiennent une option pour vérifier la signature numérique des binaires téléchargés avant leur exécution, et dans la plupart des cas, cette option est activée par défaut», ont noté les chercheurs. « Cependant, VeraPort vérifie uniquement que la signature numérique est valide, sans vérifier à qui elle appartient. »

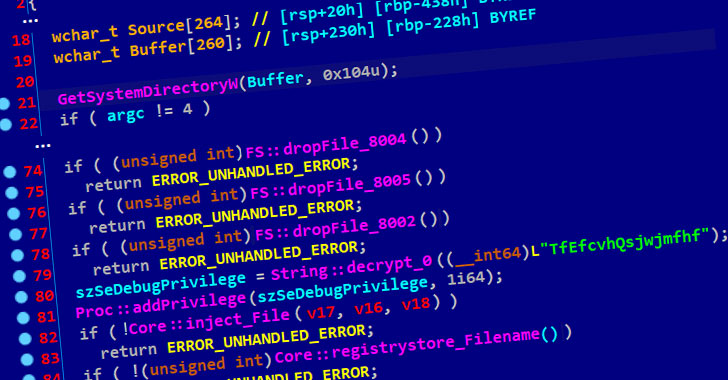

Le binaire procède ensuite au téléchargement d’un compte-gouttes de logiciels malveillants qui extrait deux autres composants – un chargeur et un téléchargeur – dont ce dernier est injecté dans l’un des processus Windows (« svchost.exe ») par le chargeur. La charge utile de la dernière étape récupérée par le téléchargeur prend la forme d’un RAT équipé de commandes permettant au malware d’effectuer des opérations sur le système de fichiers de la victime et de télécharger et d’exécuter des outils auxiliaires à partir de l’arsenal de l’attaquant.

De plus, la campagne semble être la suite d’une autre attaque montée sur Lazarus appelée Codes d’opération détaillé par l’Agence coréenne de l’Internet et de la sécurité plus tôt en avril, avec des chevauchements importants dans les TTP et l’infrastructure de commandement et de contrôle (C2).

« Les attaquants sont particulièrement intéressés par les attaques de la chaîne d’approvisionnement, car elles leur permettent de déployer secrètement des logiciels malveillants sur de nombreux ordinateurs en même temps », ont conclu les chercheurs.

« Propriétaires de [websites with VeraPort support] pourrait réduire la possibilité de telles attaques, même si leurs sites sont compromis, en activant des options spécifiques (par exemple en spécifiant des hachages de binaires dans la configuration VeraPort). »