Plusieurs groupes de cybercriminels exploitent une solution de malware en tant que service (MaaS) pour distribuer un large éventail de campagnes de distribution de logiciels malveillants qui entraînent le déploiement de charges utiles telles que Campo Loader, Hancitor, IcedID, QBot, Buer Loader et SocGholish contre des particuliers en Belgique ainsi que contre des agences gouvernementales, des entreprises et des sociétés aux États-Unis

Surnommé « Prométhée TDS » (abréviation de Traffic Direction System) et disponible à la vente sur des plates-formes souterraines pour 250 $ par mois depuis août 2020, le service est conçu pour distribuer des documents Word et Excel contenant des logiciels malveillants et détourner les utilisateurs vers des sites de phishing et malveillants, selon un groupe- IB rapport partagé avec The Hacker News.

Plus de 3 000 adresses e-mail auraient été identifiées via des campagnes malveillantes dans lesquelles Prometheus TDS a été utilisé pour envoyer des e-mails malveillants, les secteurs bancaire et financier, de la vente au détail, de l’énergie et des mines, de la cybersécurité, de la santé, de l’informatique et des assurances émergeant les principaux marchés verticaux ciblés. par les attentats.

« Prometheus TDS est un service clandestin qui distribue des fichiers malveillants et redirige les visiteurs vers des sites de phishing et des sites malveillants », ont déclaré les chercheurs de Group-IB. « Ce service est composé du panneau d’administration Prometheus TDS, dans lequel un attaquant configure les paramètres nécessaires à une campagne malveillante : téléchargement de fichiers malveillants et configuration des restrictions sur la géolocalisation des utilisateurs, la version du navigateur et le système d’exploitation.

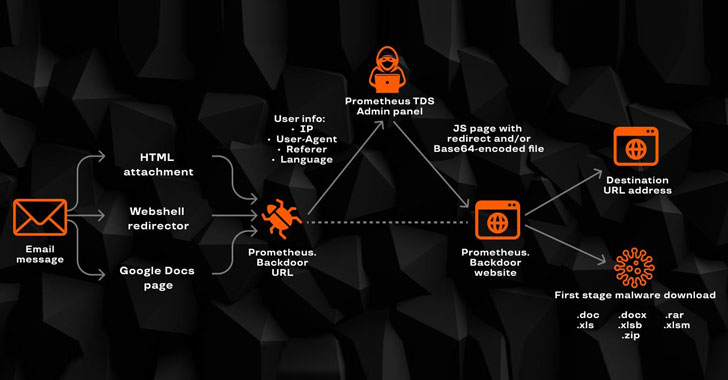

Le service est également connu pour utiliser des sites Web infectés par des tiers qui sont ajoutés manuellement par les opérateurs de la campagne et servent d’intermédiaire entre le panneau d’administration de l’attaquant et l’utilisateur. Pour y parvenir, un fichier PHP nommé « Prometheus.Backdoor » est téléchargé sur le site Web compromis pour collecter et renvoyer des données sur la victime, sur la base desquelles une décision est prise quant à savoir s’il faut envoyer la charge utile à l’utilisateur et/ou les rediriger vers l’URL spécifiée.

Le schéma d’attaque commence par un e-mail contenant un fichier HTML, un lien vers un shell Web qui redirige les utilisateurs vers une URL spécifiée, ou un lien vers un document Google intégré avec une URL qui redirige les utilisateurs vers le lien malveillant qui, lorsqu’il est ouvert ou cliqué dirige le destinataire vers le site Web infecté, qui collecte furtivement des informations de base (adresse IP, agent utilisateur, en-tête de référent, fuseau horaire et données de langue), puis transmet ces données au panneau d’administration Prometheus.

Dans la phase finale, le panneau d’administration se charge d’envoyer une commande pour rediriger l’utilisateur vers une URL particulière ou d’envoyer un document Microsoft Word ou Excel contenant des logiciels malveillants, l’utilisateur étant redirigé vers un site légitime comme DocuSign ou USPS immédiatement après télécharger le fichier pour masquer l’activité malveillante. Outre la distribution de fichiers malveillants, les chercheurs ont découvert que Prometheus TDS est également utilisé comme TDS classique pour rediriger les utilisateurs vers des sites spécifiques, tels que de faux sites Web VPN, des portails douteux vendant du Viagra et du Cialis et des sites de phishing bancaires.

« Prometheus TDS a également redirigé les utilisateurs vers des sites vendant des produits pharmaceutiques », ont noté les chercheurs. « Les opérateurs de ces sites ont souvent des programmes d’affiliation et de partenariat. Les partenaires, à leur tour, ont souvent recours à des campagnes de SPAM agressives afin d’augmenter les revenus au sein du programme d’affiliation. L’analyse de l’infrastructure Prometheus par les spécialistes de Group-IB a révélé des liens qui redirigent les utilisateurs vers sites relatifs à une société pharmaceutique canadienne.