Lorsque je veux connaître les meilleures pratiques les plus récemment publiées en matière de cybersécurité, je visite le National Institute of Standards and Technology (NIST). Des dernières exigences en matière de mot de passe (NIST 800-63) à la sécurité IoT pour les fabricants (NISTIR 8259), le NIST est toujours le point de départ. Le NIST joue un rôle clé en tant que normalisateur américain, en raison du professionnalisme de l’organisation et des experts externes qui aident à créer les documents NIST.

Le NIST Cybersecurity Framework (CSF) a été initialement publié en 2014 et mis à jour pour la dernière fois en 2018. Le cadre permet aux organisations d’améliorer la sécurité et la résilience des infrastructures critiques avec un cadre bien planifié et facile à utiliser.

La croissance continue du SaaS et les changements majeurs de l’environnement de travail dus au COVID-19 apportent de nouveaux défis en matière de sécurité. Bien que le CSF ait été écrit et mis à jour alors que le SaaS était à la hausse, il est toujours orienté vers les défis classiques de sécurité des infrastructures critiques héritées. Cependant, les organisations peuvent mieux répondre aux nouveaux risques en adaptant le CSF aux environnements de travail modernes basés sur SaaS.

Personnellement, j’adore ce Cadre, mais à vrai dire, quand on lit le Cadre en profondeur, sa complexité est apparente, et le suivre peut être difficile. Cet article passera en revue les éléments clés du CSF, soulignera ses principaux mérites et suggérera des implémentations pour la sécurité SaaS.

Découvrez comment automatiser la conformité NIST de votre organisation

Présentation du NIST CSF

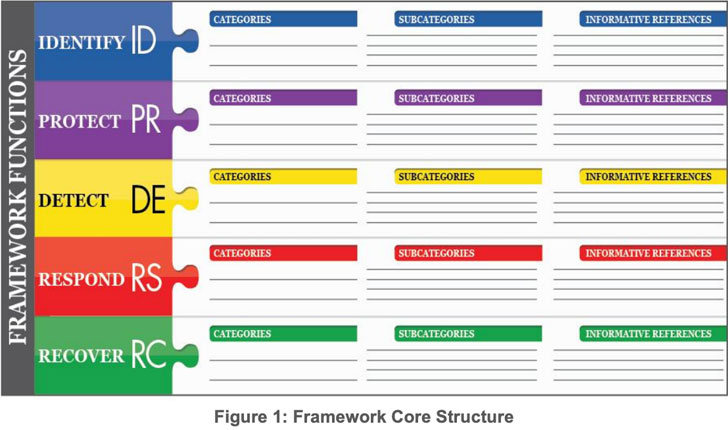

Le NIST CSF définit cinq fonctions de sécurité, puis les divise en catégories et sous-catégories. Les sous-catégories contiennent les contrôles réels. Pour chaque sous-catégorie, le CSF comprend une liste de références croisées à des normes et cadres bien connus tels que ISO 27001, COBIT, NIST SP 800-53 et ANSI/ISA-62443.

Ces références croisées aident les organisations à mettre en œuvre le CSF et à le mapper à d’autres cadres. Par exemple, les responsables de la sécurité ou d’autres membres de l’équipe peuvent utiliser les références pour justifier leurs décisions, quelle que soit la norme de sécurité à laquelle l’entreprise doit se conformer.

Dans un seul document, le cadre combine une multitude d’approches pour faire face aux menaces de cybersécurité. Ceci comprend:

- mise en place des procédures

- entraînement

- définition des rôles

- auditer

- surveillance

Le cadre a une structure de base en cinq étapes : Identifier, Protéger, Détecter, Répondre et Récupérer. Je vais les décomposer en balles pour vous.

Identifier

Le NIST définit cette fonction comme suit :

« Développez la compréhension organisationnelle pour gérer les risques de cybersécurité pour les systèmes, les actifs, les données et les capacités. »

Dans cette fonction, le NIST inclut les catégories de contrôle suivantes :

- La gestion d’actifs

- Environnement de travail

- Gouvernance

- L’évaluation des risques

- Stratégie de gestion des risques

- Gestion des risques de la chaîne d’approvisionnement.

Protéger

Le NIST définit cette fonction comme suit :

« Développer et mettre en œuvre les mesures de protection appropriées pour assurer la prestation de services d’infrastructure critiques. »

Dans cette fonction, le NIST inclut les catégories de contrôle suivantes :

- Contrôle d’accès

- Sensibilisation et formation

- Sécurité des données

- Processus et procédures de protection des informations

- Maintenance

- Technologie de protection

Détecter

Le NIST définit cette fonction comme suit :

« Développer et mettre en œuvre les activités appropriées pour identifier l’occurrence d’un événement de cybersécurité ».

Dans cette fonction, le NIST inclut les catégories de contrôle suivantes :

- Anomalies et événements

- Surveillance continue de la sécurité

- Processus de détection

Répondre

Le NIST définit cette fonction comme suit :

« Développer et mettre en œuvre les activités appropriées pour prendre des mesures concernant un événement de cybersécurité détecté ».

Dans cette fonction, le NIST inclut les catégories de contrôle suivantes :

- Planification de la réponse

- Communication

- Analyse

- Atténuation

- Améliorations

Récupérer

Le NIST définit cette fonction comme suit :

« Développer et mettre en œuvre les activités appropriées pour maintenir les plans de résilience et restaurer les capacités ou les services qui ont été altérés en raison d’un événement de cybersécurité ».

Dans cette fonction, le NIST inclut les catégories de contrôle suivantes :

- Planification de la récupération

- Améliorations

- Communication

Application du CSF à la sécurité SaaS

Bien qu’il soit définitivement un modèle de meilleures pratiques, le cadre est un défi à mettre en œuvre.

Les données en transit sont protégées (PR.DS-2)

Une entreprise utilisant des services SaaS peut se demander en quoi cela est pertinent pour elle. Ils peuvent penser que la conformité est de la responsabilité du fournisseur SaaS. Cependant, un examen plus approfondi montre que de nombreux fournisseurs SaaS ont mis en place des mesures de sécurité et que l’utilisateur est responsable de leur utilisation.

Par exemple, les administrateurs ne doivent autoriser aucune connexion via HTTP à un service SaaS. Ils ne doivent autoriser que les connexions HTTPS sécurisées.

Des protections contre les fuites de données sont mises en place (PR.DS-5)

Cela peut sembler être une petite sous-catégorie, mais en dessous se trouve un monstre. Les fuites de données sont extrêmement difficiles à éviter. L’adoption des applications SaaS rend cela plus difficile car les gens peuvent les partager et y accéder de n’importe où dans le monde.

Un administrateur ou un membre du bureau du RSSI doit faire particulièrement attention à cette menace. La DLP en SaaS peut inclure des mesures de sécurité telles que :

- partager des liens vers des fichiers plutôt que le fichier réel

- fixer une date d’expiration pour le lien

- désactiver l’option de téléchargement si elle n’est pas nécessaire

- bloquer la possibilité d’exporter des données dans l’analyse de données SaaS

- renforcement de l’authentification des utilisateurs

- prévention de l’enregistrement des paramètres régionaux dans la communication SaaS

- des rôles d’utilisateurs bien définis avec un nombre limité de super utilisateurs et d’administrateurs

Les identités et les informations d’identification sont émises, gérées, vérifiées, révoquées et auditées pour les appareils, utilisateurs et processus autorisés (PR.AC-1)

À mesure qu’une entreprise augmente ses effectifs et l’adoption du SaaS, cette sous-catégorie devient plus difficile. Gérer 50 000 utilisateurs sur seulement cinq SaaS signifie que l’équipe de sécurité doit gérer 250 000 identités. Ce problème est réel et compliqué.

Encore plus difficile, chaque SaaS a une manière différente de définir les identités, de les afficher et de sécuriser les identités. Ajoutant au risque, les applications SaaS ne s’intègrent pas toujours les unes aux autres, ce qui signifie que les utilisateurs peuvent se retrouver avec des privilèges différents sur différents systèmes. Cela conduit alors à des privilèges inutiles qui peuvent créer un risque de sécurité potentiel.

Comment Adaptive Shield peut aider à répondre aux exigences du NIST CSF

Le NIST CSF est aujourd’hui une norme de l’industrie pour la cybersécurité, mais le mettre en œuvre avec des pratiques et des processus manuels typiques est une bataille difficile. Alors pourquoi ne pas automatiser ?

Bouclier adaptatif est un Solution de gestion de posture de sécurité SaaS (SSPM) qui peut automatiser les contrôles de conformité et de configuration dans l’ensemble du domaine SaaS. Adaptive Shield permet aux équipes de sécurité de voir facilement et de corriger rapidement les faiblesses de configuration, garantissant la conformité aux normes de l’entreprise et de l’industrie, du NIST CSF, ainsi qu’à d’autres mandats de conformité tels que SOC 2 et CSA Cloud Controls Matrix.

Noter: Cet article est écrit par Hananel Livneh, analyste produit senior chez Adaptive Shield.