Microsoft 365 (M365), anciennement appelé Office 365 (O365), est le produit phare de la stratégie cloud de Microsoft avec des changements majeurs à venir, tels que la dépréciation de leurs anciens protocoles d’authentification.

Souvent stockés ou enregistrés sur l’appareil, les protocoles d’authentification de base reposent sur l’envoi de noms d’utilisateur et de mots de passe à chaque demande, ce qui augmente le risque que les attaquants capturent les informations d’identification des utilisateurs, en particulier s’ils ne sont pas protégés par TLS. L’authentification de base, bien que nécessaire pour les entreprises utilisant des logiciels hérités, ne peut pas appliquer l’authentification MFA et est remplacée par l’authentification moderne.

Les paramètres hérités sont sur le radar de Microsoft à corriger depuis des années. En 2018, Microsoft a annoncé cela introduirait une série de changements – et finalement l’abandon – à ses contrôles d’authentification comme moyen d’aider les organisations à atténuer le risque. Ces changements devaient s’échelonner sur plusieurs années et, en septembre 2021, ils ont annoncé qu’ils commenceront à désactiver définitivement l’authentification de base dans tous les locataires, quelle que soit leur utilisation, à l’exception de l’authentification SMTP d’ici la fin de 2022.

Afin de permettre une transition en douceur de ces protocoles hérités vers un environnement moderne, Adaptive Shield a créé un guide étape par étape pour vous aider à réduire les risques et à renforcer la sécurité M365 de votre organisation.

Adaptive Shield a également développé et publié un script PowerShell qui crée un rapport unifié pour cartographier la posture de l’organisation afin de savoir quels utilisateurs ont activé les protocoles hérités – que vous pouvez copier-coller. Cet article couvre les grandes lignes du guide des techniques de découverte et des processus de blocage d’accès tout en vous montrant comment gérer les exclusions spéciales.

Pour télécharger le guide complet avec tous les scripts, cliquez ici.

Liste des protocoles d’authentification de base

Pour sécuriser le déploiement de l’organisation, la première étape consiste à savoir quels types de protocoles d’authentification de base existent. Au sein de Microsoft, les protocoles de base/anciens considérés incluent :

- SMTP authentifié – Utilisé par les clients POP et IMAP pour envoyer des e-mails

- Découverte automatique – Utilisé par les clients Outlook et EAS pour rechercher et se connecter aux boîtes aux lettres dans Exchange Online

- Exchange ActiveSync (EAS) – Utilisé pour se connecter aux boîtes aux lettres dans Exchange Online

- Exchange Online PowerShell – Utilisé pour se connecter à Exchange Online avec PowerShell distant

- Services Web Exchange – Une interface de programmation utilisée par Outlook, Outlook pour Mac et des applications tierces

- IMAP – Utilisé par les clients de messagerie IMAP, permettant aux utilisateurs d’accéder aux e-mails de n’importe où et de n’importe quel appareil

- MAPI sur HTTP – Utilisé par Outlook 2010 et versions ultérieures

- OAB (Offline Address Book) – Une copie des collections de listes d’adresses téléchargées et utilisées par Outlook

- Service Outlook – Utilisé par l’application Mail et Calendrier pour Windows 10

- POP3 – Utilisé par les clients de messagerie POP pour télécharger de nouveaux messages et les supprimer du serveur de messagerie Services Web de rapport

- Autres clients – Tout autre protocole identifié comme utilisant l’authentification héritée

Ces protocoles d’authentification ne prennent pas en charge les mécanismes d’authentification modernes tels que l’authentification multifacteur (MFA), ce qui signifie que l’activation du MFA ne suffira pas.

Pour améliorer la sécurité et atténuer les risques, les entreprises doivent trouver tous les utilisateurs et services qui utilisent les protocoles hérités, migrer pour utiliser les protocoles modernes et bloquer les protocoles de base.

Ce livre blanc vous guidera tout au long du processus de découverte et de blocage, en plus de partager des instructions pour des contrôles supplémentaires, tels que les services de boîte aux lettres et les politiques d’accès conditionnel, qui peuvent renforcer votre posture de sécurité Microsoft 365.

Découverte : Connaissez votre posture

Avant de fermer tous les protocoles hérités au sein de l’organisation, il est important d’identifier les utilisateurs et les services qui utilisent l’authentification de base. Plutôt que de réduire la productivité et de générer de la frustration chez les utilisateurs, il est important d’informer les utilisateurs que le système est en cours de mise à niveau, ce qui permettra d’éviter les interruptions d’activité et de favoriser une transition sans douleur vers les protocoles modernes.

Voici quelques façons d’en savoir plus sur la posture de votre organisation à l’aide de ces méthodes :

- Script Powershell – montre quels utilisateurs ont les protocoles hérités d’échange activés

- Rapport d’accès conditionnel – montre l’utilisation réelle des protocoles d’authentification de base

- Journaux de connexion Azure AD – affiche les connexions effectuées avec les clients d’authentification hérités

Script PowerShell

L’exécution du script PowerShell constitue un bon point de départ pour cartographier le paysage des utilisateurs et des services qui doit être atténué.

Après avoir exécuté quelques applets de commande Powershell, l’équipe Adaptive Shield a créé ce script PowerShell (Voir le guide complet pour le script ) pour les fusionner tous en un seul rapport unifié. Le script génère un fichier : BasicProtocolsReport.csv. Ce fichier affichera les utilisateurs et leurs statuts de protocole hérité. L’état de chaque protocole est testé par rapport à la politique d’authentification, aux services de boîte aux lettres et à la configuration de transport. Voici la liste de la charge utile complète :

- utilisateur

- has_mailbox – Indique si l’utilisateur a une boîte aux lettres sous licence

- bloqué – État du compte (activé/désactivé)

- mfa – Statut d’inscription de l’authentification multifacteur

- auth_policy – Nom de la politique d’authentification effective (si définie)

- is_ap_def – Indique si la politique d’authentification efficace est une valeur par défaut de l’organisation ou spécifiquement attribuée à l’utilisateur

- colonnes de protocole (activesync, imap, mapi, pop, smtp, outlookservice, powershell, ExchangeWebServices, autodiscover, OfflineAddressBook, rpc, ReportingWebServices) – État (TRUE – activé ; FALSE – bloqué)

- Colonnes protocl_method (activesync, imap, mapi, pop, smtp, outlookservice) – Chacun de ces protocoles peut être bloqué à l’aide des paramètres des services de boîte aux lettres, de la stratégie d’authentification et de la configuration de transport (paramètres globaux pour SMTP) les détails de cette colonne sur les méthodes en place pour bloquer ces protocoles.

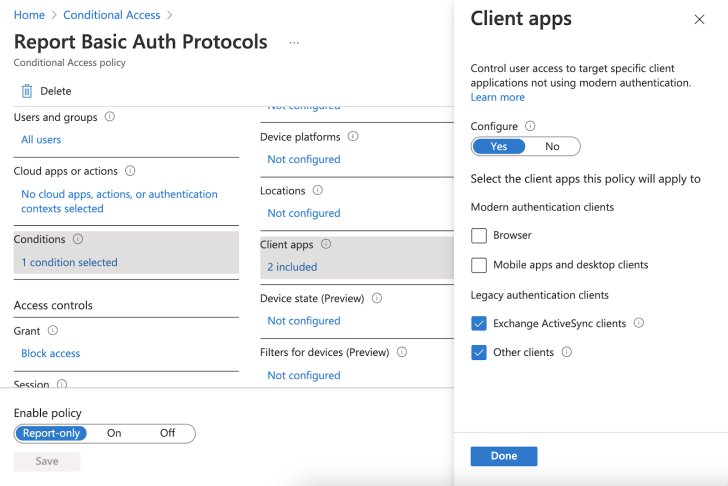

Accès conditionnel – Rapport uniquement

Créez un rapport avec accès conditionnel (voir figure 1) qui simule les utilisateurs et services qui seraient affectés si vous deviez bloquer les protocoles d’authentification de base. Ce rapport vous donne une visibilité sur les utilisateurs et les services utilisant réellement les protocoles hérités.

La durée d’exécution suggérée pour ce rapport est de trois mois, sur un trimestre d’activité, pour détecter les utilisateurs inactifs et les services sporadiques ou programmés.

|

| Figure 1 : Générer un rapport sur les utilisateurs et les services sur une période de 3 mois |

L’examen du rapport et le recoupement avec les résultats du script PowerShell vous aideront à avoir une meilleure image des protocoles hérités en cours d’utilisation, réduisant ainsi la possibilité de manquer des services ou des utilisateurs qui ont encore des protocoles d’authentification de base en jeu.

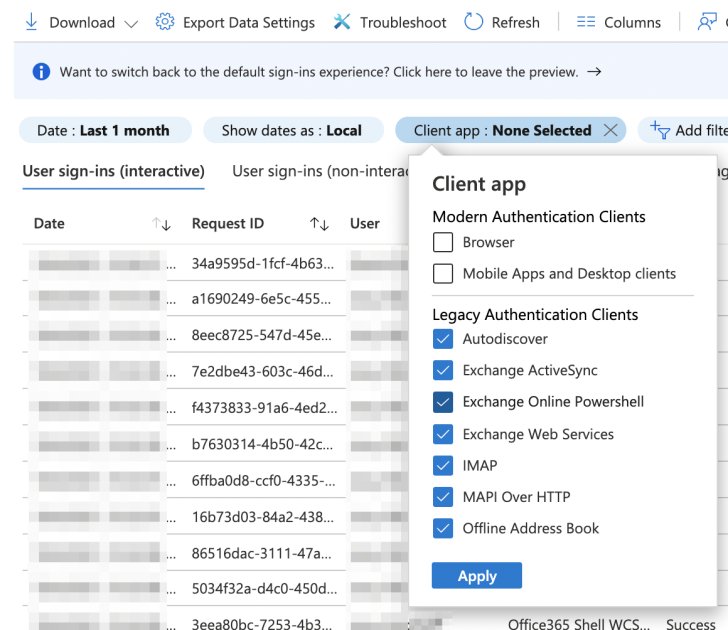

Journaux de connexion Azure AD

Les journaux de connexion Azure AD sont un autre moyen utile de connaître votre posture. Plonger dans les journaux et filtrer « Application client » peut révéler les connexions effectuées avec les clients d’authentification hérités.

|

| Figure 2 : connexions Reveal effectuées avec les clients d’authentification hérités |

Notez simplement que la conservation des journaux de connexion Azure peut aller jusqu’à 30 jours et que vous risquez de vous retrouver avec des utilisateurs et des services manquants s’il s’agit de la seule tactique utilisée.

Découvrez comment une solution SSPM peut automatiser ce processus pour vous.

Bloquer l’accès

Après avoir soigneusement étudié et découvert toutes les utilisations des protocoles d’authentification de base, il est temps de les bloquer.

Il existe quelques approches bien connues pour bloquer les protocoles d’authentification, l’une d’entre elles étant l’utilisation des politiques d’accès conditionnel.

Cependant, l’utilisation de l’accès conditionnel comme première ligne de défense présente des inconvénients.

Les politiques d’accès conditionnel sont traitées Publier authentification au premier facteur. Cela signifie que les informations d’identification peuvent être compromises (car un retour sera toujours fourni au client, un avantage dans une attaque par force brute par exemple), de sorte que la boîte aux lettres n’a peut-être pas été violée, mais l’attaquant peut essayer le mot de passe validé sur d’autres systèmes.

Politiques d’authentification

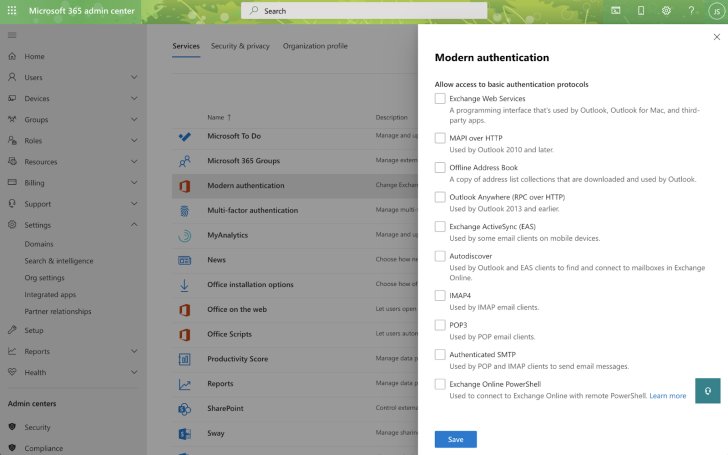

Commencez à la source. Microsoft dispose d’une fonctionnalité dédiée pour bloquer les protocoles d’authentification de base, ce qui facilite le contrôle à l’aide de la console d’administration.

Accédez au centre d’administration Office -> Paramètres -> Paramètres de l’organisation -> Authentification moderne et décochez tous les protocoles d’authentification de base (assurez-vous que l’authentification moderne est cochée). Voir la figure 3.

|

| Figure 3 : Tous les protocoles d’authentification de base ne sont pas cochés |

La modification des paramètres dans le centre d’administration crée une nouvelle stratégie d’authentification et la définit comme stratégie par défaut de l’organisation.

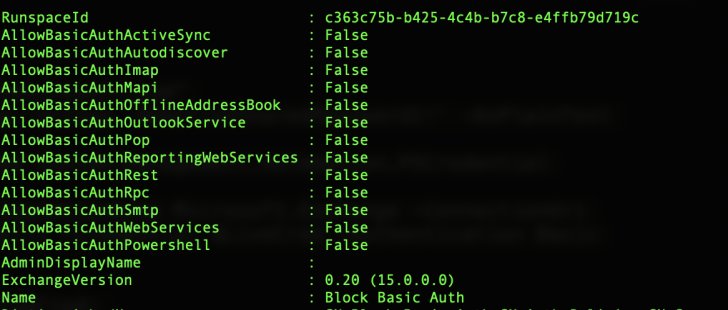

Utilisez PowerShell pour valider :

$default_policy = Get-OrganizationConfig | Sélectionnez DefaultAuthenticationPolicy ;

Get-AuthenticationPolicy $default_policy.DefaultAuthenticationPolicy;

Vous pouvez définir des exceptions et attribuer différentes stratégies d’authentification à des utilisateurs spécifiques à l’aide des commandes PowerShell :

New-AuthenticationPolicy -Nom « Groupe d’ingénierie » -AllowBasicAuthImap

Set-User -Identity

-AuthenticationPolicy

Cet exemple crée une nouvelle stratégie d’authentification nommée Engineering Group qui permet l’authentification de base avec IMAP et l’affecte à un utilisateur.

Les politiques d’authentification sont indispensables mais pas suffisantes pour arrêter le risque de menace de ces protocoles hérités seuls. La stratégie d’authentification couvre les clients hérités, les protocoles de boîte aux lettres tels que IMAP et SMTP, et d’autres clients tels que PowerShell. Cependant, comme l’accès conditionnel, même si le service est bloqué, certains clients continueront de fournir des commentaires (permettant à certaines cyberattaques de réussir à glaner un mot de passe pour une application dans d’autres applications SaaS). Pour éviter ce retour incriminant, désactivez complètement le service.

L’arrêt d’un service ne peut être effectué que pour les boîtes aux lettres, ce qui couvre six protocoles sur les 13. Le blocage de la politique d’authentification couvre le reste.

Services de boîte aux lettres et configuration de transport

La désactivation d’un service de messagerie (ou l’activation en cas d’exclusion) peut se faire à l’aide de l’UI par utilisateur.

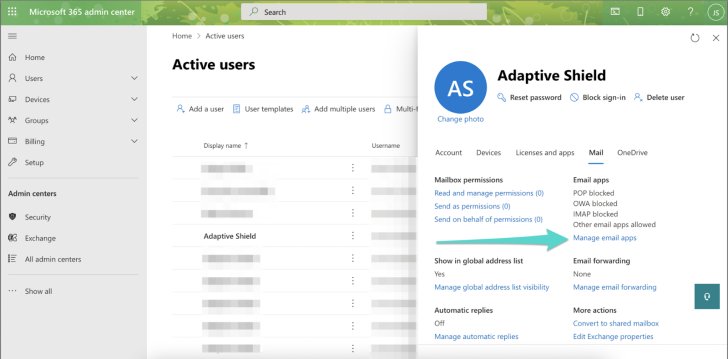

Accédez au centre d’administration Office -> Utilisateurs -> Utilisateurs actifs -> sélectionnez un utilisateur (avec boîte aux lettres) -> onglet Courrier -> Gérer les applications de messagerie et décochez les protocoles d’authentification de base : POP, IMAP, SMTP. Voir la figure 4.

Notez que SMTP, MAPI sur HTTP et Mobile (Exchange ActiveSync) prennent en charge l’authentification de base et moderne.

|

| Figure 4. Les protocoles d’authentification de base ne sont pas cochés |

Il n’y a pas de modification groupée SMTP de plusieurs boîtes aux lettres (la modification groupée POP et IMAP peut être trouvée dans le centre d’administration Exchange classique).

La configuration du transport contrôle l’ensemble de l’organisation Exchange et l’une de ses capacités consiste à désactiver le service SMTP (à la fois basique et moderne).

Utilisez la commande PowerShell pour désactiver SMTP globalement.

Set-TransportConfig -SmtpClientAuthenticationDisabled $true

Afin de bloquer les protocoles d’authentification de base pour toutes les boîtes aux lettres ou sous-ensembles, utilisez les applets de commande Powershell :

$Users = Get-CASMailbox -ResultSize illimité

$Utilisateurs | foreach {Set-CASMailbox -Identity $_ -SmtpClientAuthenticationDisabled $true -ActiveSyncEnabled $false -ImapEnabled $false -MapiEnabled $false -PopEnabled $false -OWAEnabled $false}

Exclusions

Dans certains cas, vous pouvez envisager d’exclure et d’autoriser les protocoles hérités. Par exemple, un responsable qui utilise un appareil plus ancien ou un script qui a été développé à l’aide des protocoles hérités et doit maintenant être redéveloppé peut nécessiter une exclusion.

Dans ces cas, il est fortement recommandé de :

- Document : Avoir une procédure en place pour les demandes et leur motivation

- Limite : mettez en place une période de temps qui laissera au demandeur le temps de résoudre le problème dont il a besoin des protocoles hérités, qu’il s’agisse de remplacer l’appareil ou de réécrire le code, etc.

- Accès conditionnel : utilisez des contrôles compensatoires en autorisant uniquement des appareils spécifiques, ou mettez en place des restrictions IP, du geofencing, etc. avec les politiques d’accès conditionnel.

Conclusion

La gestion des configurations SaaS dans une entreprise est compliquée et ce guide est destiné à aider à soulager la douleur et à faciliter la transition des protocoles hérités M365 vers un environnement moderne. Le processus comporte plusieurs étapes et nécessite une surveillance continue. De la découverte des protocoles d’authentification hérités ouverts et utilisés par les utilisateurs et les processus métier au blocage de l’accès et à la mise en œuvre et à la gestion des exclusions, les équipes de sécurité doivent se plonger, corriger et gérer chaque utilisation problématique du protocole d’authentification.

Dans les environnements à grande échelle, où les changements se produisent toujours et les configurations se comptent par milliers, il est recommandé de gérer les mauvaises configurations SaaS avec une solution automatisée de gestion de la posture de sécurité SaaS (SSPM).