Des chercheurs en cybersécurité ont révélé mercredi des failles critiques dans le projet Atlassian et la plate-forme de développement logiciel qui pourraient être exploitées pour prendre en charge un compte et contrôler certaines des applications connectées via son authentification unique (authentification unique) aptitude.

« En un seul clic, un attaquant aurait pu utiliser les failles pour accéder au système de publication Jira d’Atlassian et obtenir des informations sensibles, telles que des problèmes de sécurité sur le cloud Atlassian, Bitbucket et les produits sur site », Check Point Research mentionné dans une analyse partagée avec The Hacker News.

Après que les problèmes ont été signalés à Atlassian le 8 janvier 2021, la société australienne a déployé un correctif dans le cadre de son mises à jour déployé sur 18 mai. Les sous-domaines concernés par les failles incluent –

- jira.atlassian.com

- confluence.atlassian.com

- getsupport.atlassian.com

- partenaires.atlassian.com

- développeur.atlassian.com

- support.atlassian.com

- training.atlassian.com

L’exploitation réussie de ces failles pourrait entraîner une attaque de la chaîne d’approvisionnement dans laquelle un adversaire peut prendre le contrôle d’un compte, l’utiliser pour effectuer des actions non autorisées au nom de la victime, modifier les pages Confluence, accéder aux tickets Jira et même injecter des implants malveillants pour aller plus loin. attaque sur toute la ligne.

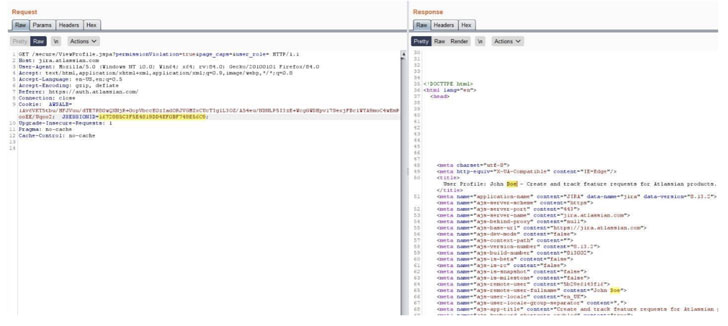

Les faiblesses reposent sur le fait qu’Atlassian utilise l’authentification unique pour assurer une navigation transparente entre les domaines susmentionnés, créant ainsi un scénario d’attaque potentiel impliquant l’injection de code malveillant dans la plate-forme à l’aide de XSS et CSRF, suivi de l’utilisation d’un fixation de séance faille pour détourner une session utilisateur valide et prendre le contrôle d’un compte.

En d’autres termes, un attaquant peut amener un utilisateur à cliquer sur un lien Atlassian spécialement conçu afin d’exécuter une charge utile malveillante qui vole la session de l’utilisateur, qui peut ensuite être utilisée par le mauvais acteur pour se connecter au compte de la victime et obtenir information sensible.

De plus, armé du compte Jira, l’attaquant peut prendre le contrôle d’un compte Bitbucket en ouvrant un ticket Jira intégré avec un lien malveillant vers un site Web malveillant qui, lorsqu’il est cliqué depuis un e-mail généré automatiquement, pourrait être utilisé pour voler les informations d’identification, en leur accordant effectivement des autorisations pour accéder ou modifier le code source, rendre le référentiel public ou même insérer des portes dérobées.

« Les attaques de la chaîne d’approvisionnement ont suscité notre intérêt toute l’année, depuis l’incident de SolarWinds. Les plates-formes d’Atlassian sont au cœur du flux de travail d’une organisation », a déclaré Oded Vanunu, responsable de la recherche sur les vulnérabilités des produits chez Check Point. « Une quantité incroyable d’informations sur la chaîne d’approvisionnement transite par ces applications, ainsi que par l’ingénierie et la gestion de projet. »

« Dans un monde où les effectifs répartis dépendent de plus en plus des technologies à distance, il est impératif de s’assurer que ces technologies disposent des meilleures défenses contre l’extraction malveillante de données », a ajouté Vanunu.